Killnet ha presentato la sua guerra informatica contro l’Italia descrivendola come “operazione Panopticon”, riportando: “uno spazio in cui tutto è visibile”.

Ma cos’è di preciso il Panopticon?

Il concetto è stato introdotto dal filosofo inglese Jeremy Bentham. Era una manifestazione della sua convinzione che il potere dovesse essere visibile ma non verificabile.

Attraverso questa sorveglianza apparentemente costante, Bentham credeva che tutti i gruppi della società potessero essere alterati e manipolati.

La morale sarebbe stata riformata, la salute preservata, l’industria rinvigorita e così via: erano tutti soggetti che potevano essere osservati e migliorati.

Pensa all’ultima volta che sei stato al lavoro e il tuo capo è entrato nella tua stanza.

Quante volte ti sei posto in maniera diversa rispetto agli altri e lavorato di più in sua presenza?

Ora immagina che fosse sempre nella tua stanza.

Non ti starebbe osservando tutto il tempo, ma sapresti che è lì. Questo è il potere della sorveglianza costante, questo è il potere del panopticon.

Bentham teorizzò una prigione dove al centro era presente una torre di osservazione e in una corona circolare, le celle dei detenuti che potevano essere tutti osservati dalla torre, senza che loro sapessero di esserlo.

Ogni cella ospita un solo detenuto ed è dotata di un’apertura rivolta verso l’esterno da cui entra aria e luce, e da un cancello rivolto verso l’interno che permette la perfetta visibilità da parte dei carcerati (o sorvegliati) che si trovano nella torre centrale.

La luce che filtra dalle finestre delle celle e permette al sorvegliante di osservare tutti i detenuti con il minimo sforzo da parte delle guardie all’interno della torre.

Probabilmente l’idea di Killnet nell’operazione Panopticon è quella di vedere le organizzazioni e il governo italiano all’interno della corona circolare costantemente osservati nei loro comportamenti da loro al centro che sferrano attacchi informatici.

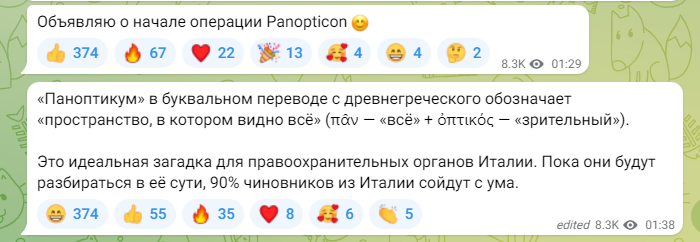

Annuncio l'inizio dell'Operazione Panopticon 😊

"Panopticon" tradotto letteralmente dal greco antico significa "uno spazio in cui tutto è visibile" (πᾶν - "tutto" + ὀπτικός - "visivo").

Questo è l'enigma perfetto per le forze dell'ordine italiane. Sebbene ne comprendano l'essenza, il 90% dei funzionari italiani impazzirà.

Probabilmente quanto sopra potrebbe coincidere con “uno spazio in cui tutto è visibile”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…