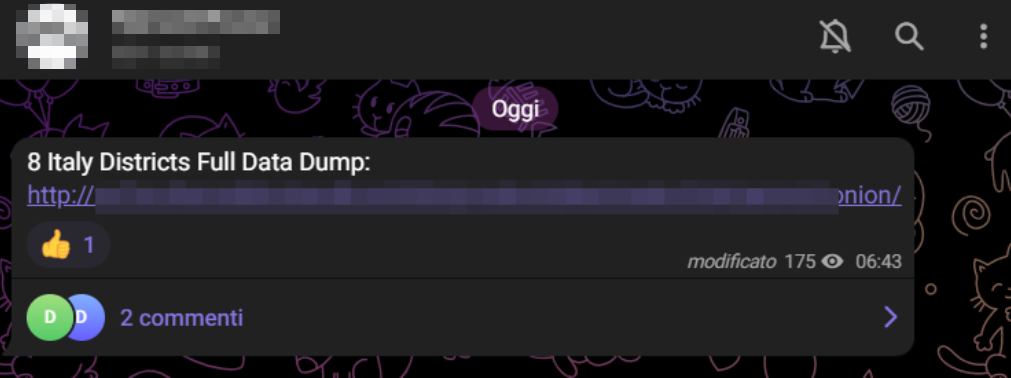

Come avevamo riportato il 15 di agosto scorso, la cybergang RansomHouse aveva riportato sul proprio canale Telegram che si apprestava a pubblicare l’intero dump esfiltrato dalle infrastrutture IT dell’unione dei comuni toscani.

Questa mattina presto, la gang riporta sul canale Telegram che la pubblicazione è stata effettuata nelle underground, riportando anche il link al proprio data leak site (DLS) nella rete onion.

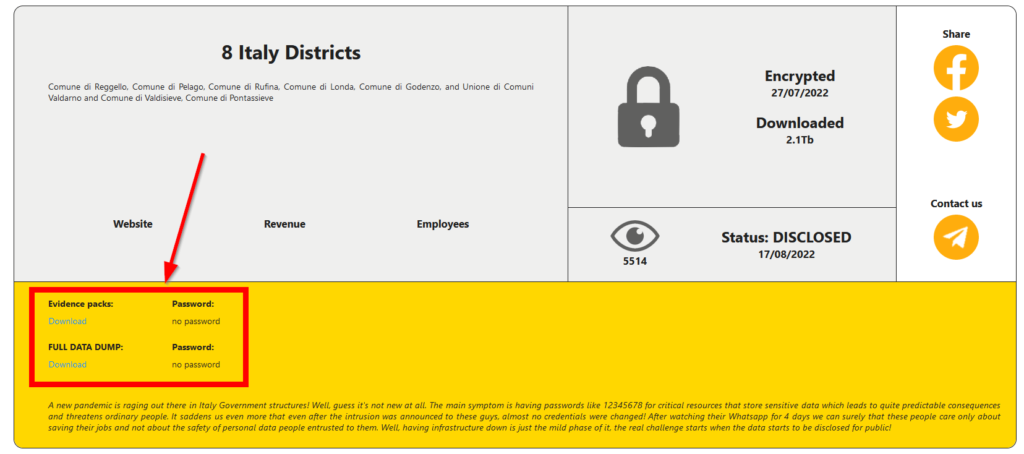

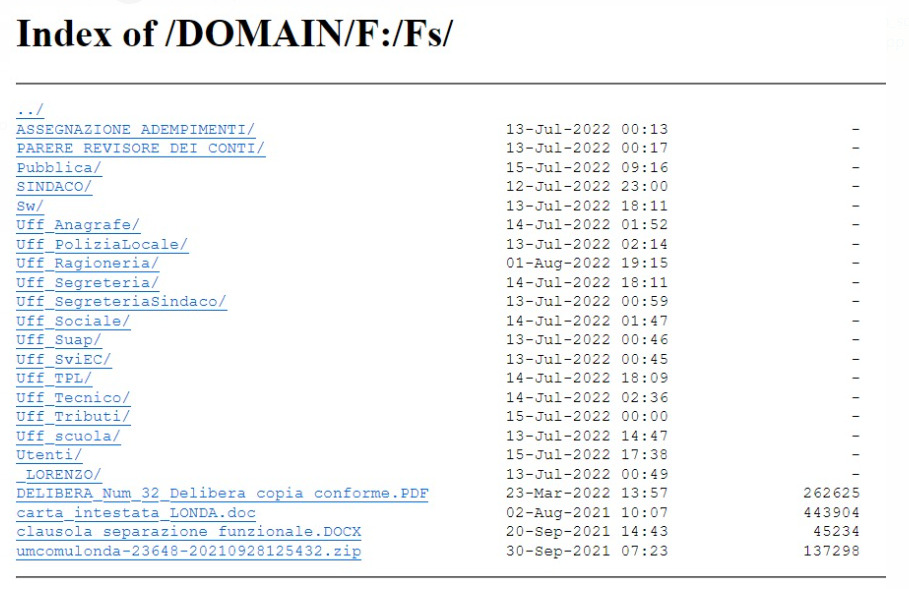

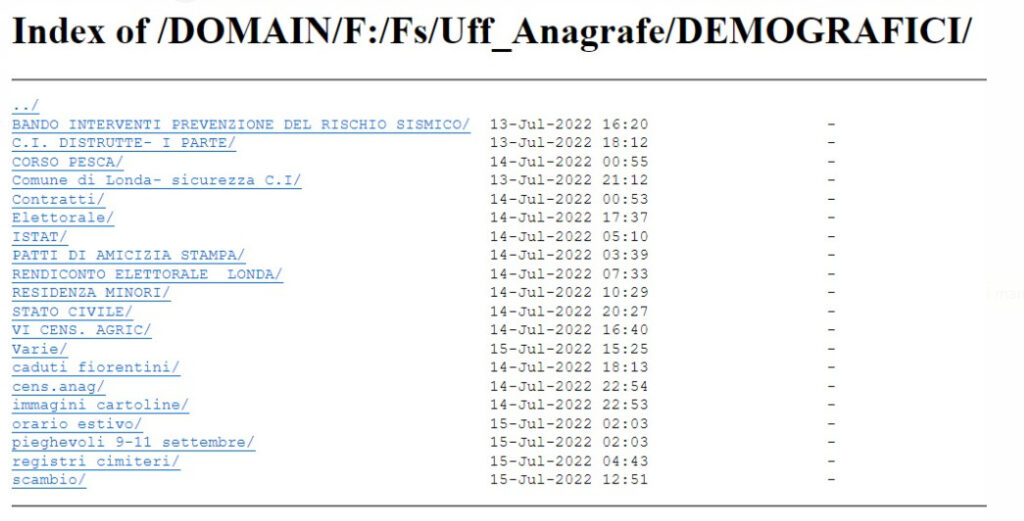

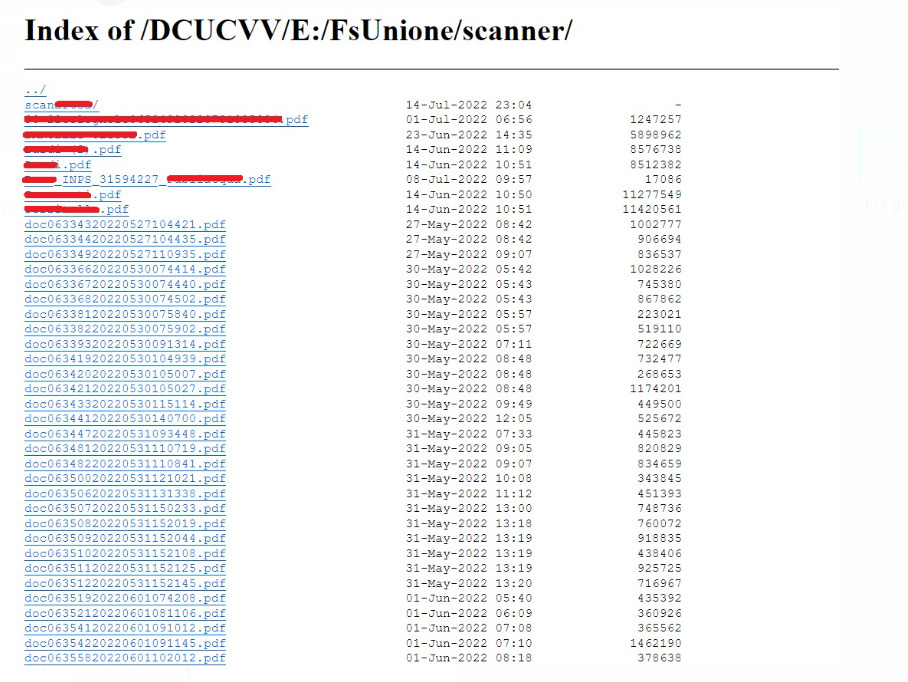

Avviando la pagina di download, si ha accesso al consueto Directory Browsing del server di RansomHouse dove vengono riportate, con buona probabilità le macchine che sono state compromesse dall’attacco informatico.

L’accesso alla rete onion e al download dei dati (attraverso TOR Browser) è praticabile da chiunque, anche da persone non dotate di particolari competenze in materia. Ciò significa che tali dati sono accessibili da qualsiasi persona che sappia normalmente utilizzare un PC.

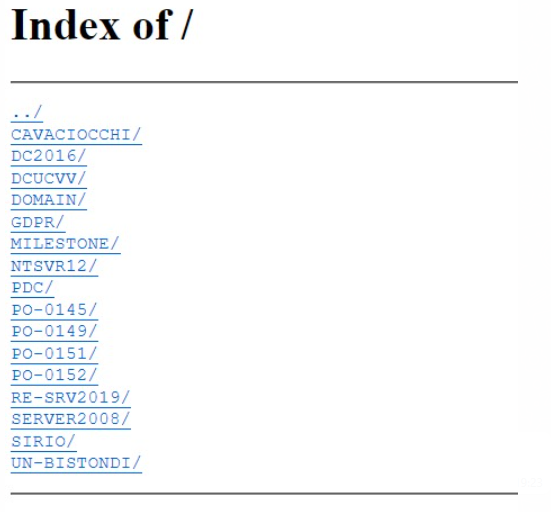

Le informazioni riportate non appena acceduti ai dati presenti nel DLS, sembrerebbe che si tratti di macchine compromesse appartenenti alla rete dell’unione dei comuni.

Sembra che anche il Domain Controller Windows sia stato violato (il nome PDC che sta per “primary domain controller” lascia pensare che abbiano compromesso il dominio windows dell’organizzazione) e delle workstation della rete dell’unione che probabilmente venivano utilizzate attraverso account di amministrazione.

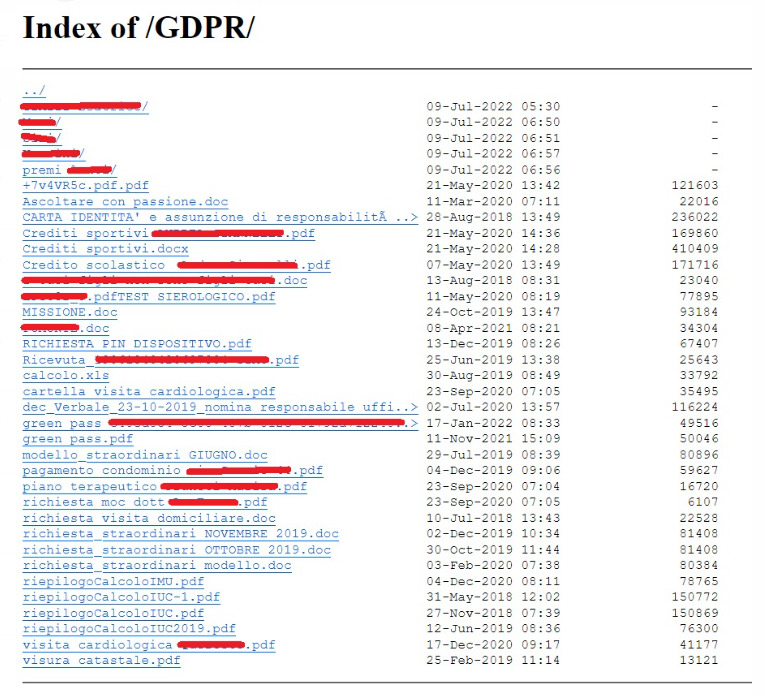

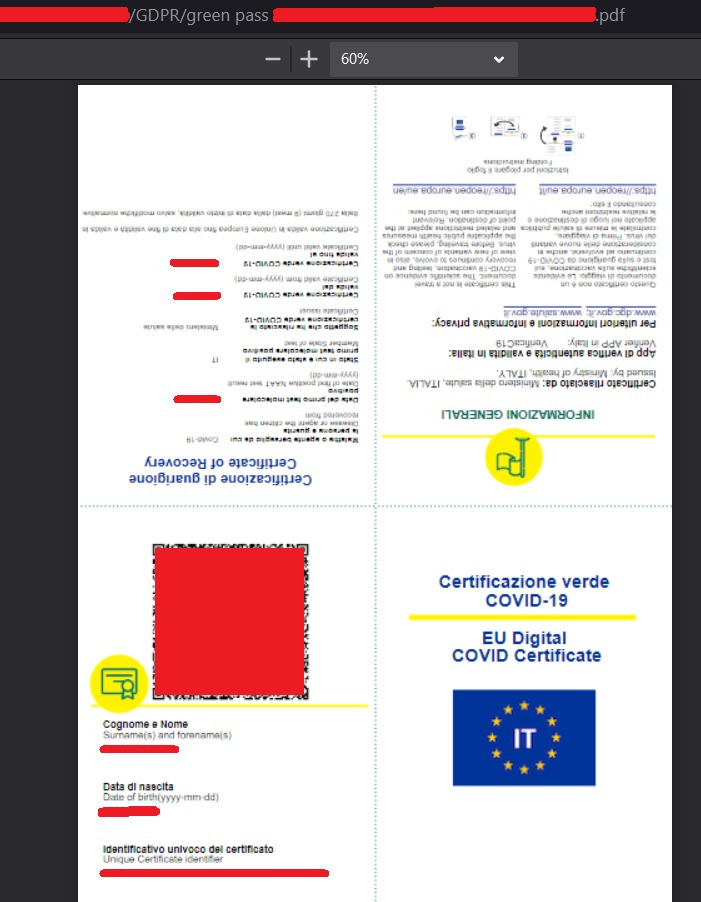

Inoltre sembra che siano state create alcune cartelle dalla cybergang dove sono state inserite una serie di informazioni particolarmente sensibili, come la cartella “GDPR”.

Il numero di informazioni in possesso dei criminali informatici sono veramente tante e dalle analisi sommarie che abbiamo svolto ci sono molti documenti interni ma anche:

Ricordiamo che l’Unione di comuni Valdarno e Valdisieve è un’unione di comuni della Toscana, nella Città metropolitana di Firenze. Infatti, i comuni riportati nel post di RansomHouse presente nel data leak site (DLS) sono i seguenti:

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali.

Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo sulle nostre pagine per dare risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.