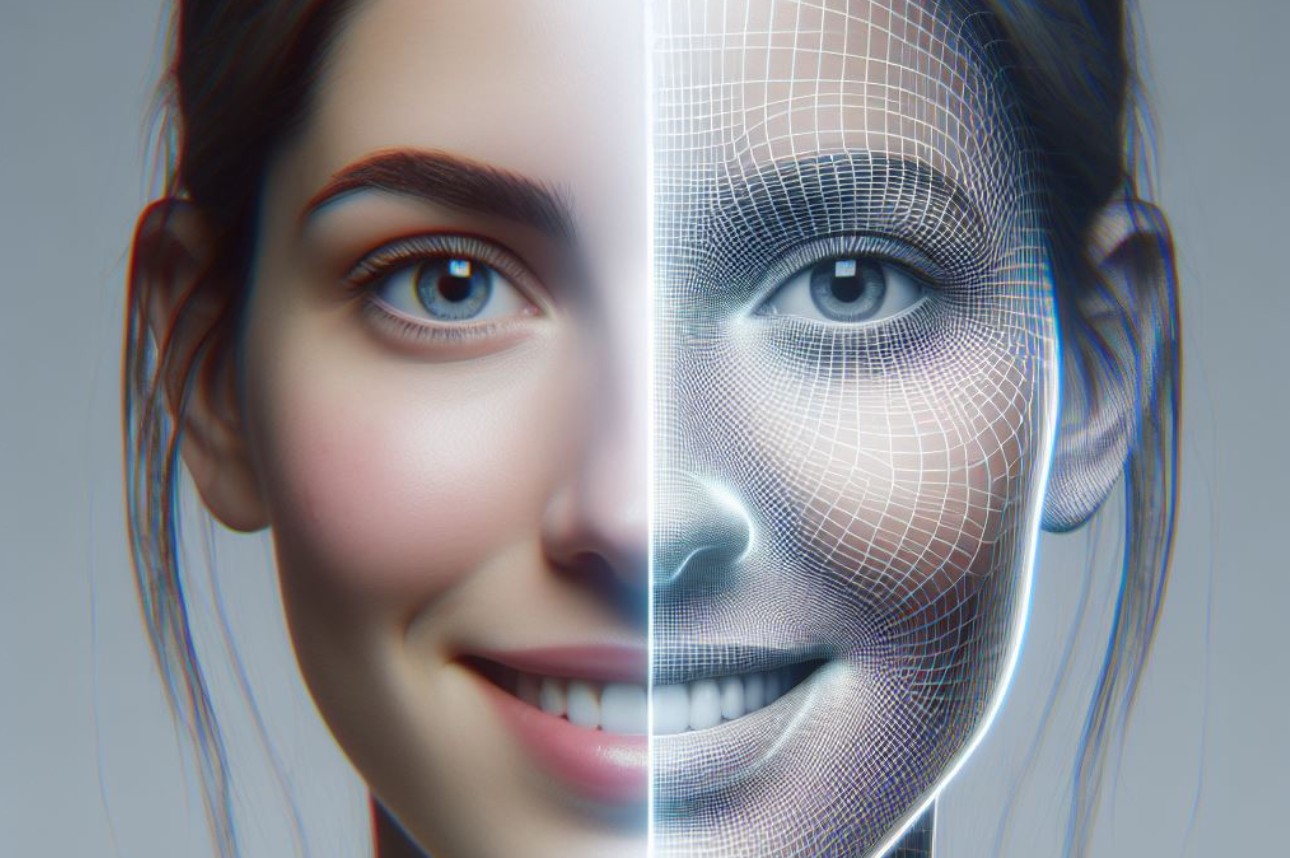

Le principali aziende tecnologiche come Google , Apple e Discord stanno facilitando l’accesso rapido degli utenti a siti dannosi che utilizzano l’intelligenza artificiale per “spogliare” le persone nelle fotografie, creando immagini di nudo senza il loro consenso. Nel corso di diversi mesi, più di una dozzina di questi siti hanno utilizzato i sistemi di autorizzazione di queste società, che consentivano agli utenti di registrarsi facilmente su tali risorse.

Un’analisi di WIRED ha identificato 16 dei più grandi siti di immagini di nudo false che utilizzano l’infrastruttura di accesso tramite Google, Apple, Discord, Twitter, Patreon e Line. Questa integrazione ha creato l’illusione di legittimità per tali siti, consentendo agli utenti di creare rapidamente account e acquistare crediti per la generazione di immagini.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Il numero di siti che creano immagini intime senza consenso è aumentato in modo significativo con l’avvento dell’intelligenza artificiale generativa. È particolarmente allarmante che tali tecnologie siano state utilizzate attivamente dagli adolescenti che creano immagini dei loro coetanei. Nonostante l’ovvietà del problema, le grandi aziende tecnologiche non hanno fretta di adottare misure per combattere tali siti, che vengono facilmente trovati attraverso i motori di ricerca, promossi attivamente attraverso la pubblicità sui social network e finiscono persino negli app store.

I sistemi di accesso utilizzati su questi siti consentono agli utenti di registrarsi tramite i propri account esistenti. Google era presente su 16 di questi siti, Discord su 13 e Apple su sei. Quando sono state contattate da WIRED, alcune società hanno affermato di aver preso provvedimenti per rimuovere gli account sviluppatore associati ai siti, ma altre società non hanno commentato o hanno rifiutato di discutere di siti specifici.

Negli ultimi anni, le tecnologie deepfake hanno reso molto più semplice la creazione di tali immagini e i siti impegnati in questa attività hanno iniziato a operare come aziende. Spesso nascondono informazioni sui proprietari e sulle modalità operative, offrono i propri servizi in diverse lingue e si sviluppano attivamente, aggiungendo nuove funzionalità come la possibilità di personalizzare il proprio aspetto e scaricare immagini da Instagram.

Alcuni siti creano persino le proprie criptovalute per pagare i servizi. Nonostante le critiche e le affermazioni secondo cui tali tecnologie contribuiscono alla violenza sessuale e allo sfruttamento delle donne, i siti continuano a funzionare e il loro traffico non fa che crescere.

Le forze dell’ordine e le organizzazioni pubbliche continuano a combattere tali siti, ma il problema rimane ancora rilevante. La richiesta da parte dei giganti della tecnologia di una regolamentazione più rigorosa e di una restrizione dell’accesso a tali tecnologie si fa sempre più forte, ma per ora la maggior parte delle misure vengono adottate solo dopo un’ampia copertura mediatica della questione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.