Una strategia sofisticata ha permesso di trasformare i dispositivi di Hezbollah in vere e proprie bombe mobili. Tecniche avanzate sono state utilizzate per infiltrare esplosivi nei loro sistemi e manipolarli a distanza, con l’obiettivo di uccidere persone e generare confusione attraverso l’inganno digitale, rendendo le operazioni letali ancora più subdole. Avevamo parlato a suo tempo del PETN, un potente esplosivo militare inserito all’interno di tre tipologie di cercapersone tra le quali Motorola LX2, Teletrim, Gold Apollo.

Ma la domanda era, tecnicamente come sono riusciti a farlo?

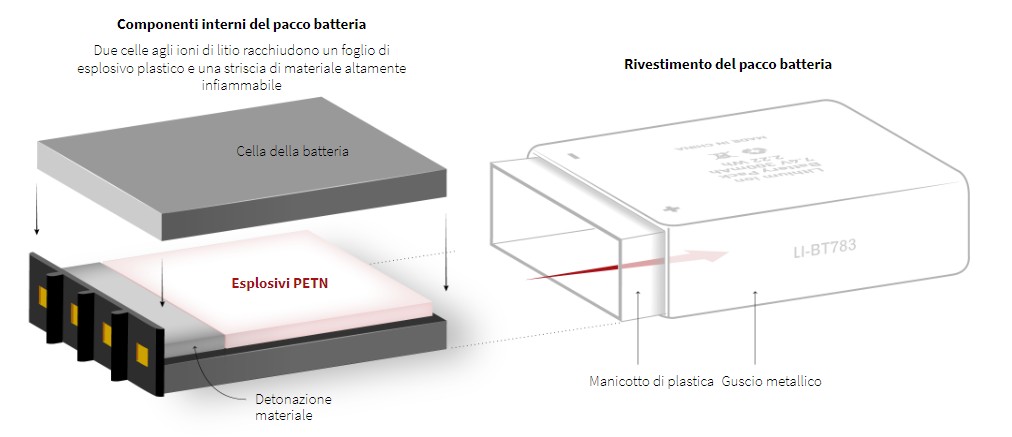

Da una analisi condotta da Routers, secondo una fonte libanese con conoscenza diretta dei cercapersone e secondo le foto dello smontaggio della batteria visionate dalla Reuters, gli agenti che hanno costruito i cercapersone hanno progettato una batteria che nascondeva una piccola ma potente carica di esplosivo al plastico e un nuovo detonatore invisibile ai raggi X.

Gli esplosivi PETN sono stati nascosti tra due celle rettangolari di una batteria sotto forma di un sottile foglio quadrato. Una striscia di materiale altamente infiammabile, che fungeva da detonatore, riempiva lo spazio tra le celle. L’intero assemblaggio, racchiuso in una custodia di plastica nera e un involucro di metallo, non conteneva parti metalliche, rendendo difficile il rilevamento tramite raggi X. Il dispositivo era progettato per generare una scintilla, sufficiente ad accendere il materiale detonante e innescare l’esplosione del PETN.

Dopo aver ricevuto i cercapersone a febbraio, Hezbollah ha sottoposto i dispositivi agli scanner di sicurezza aeroportuali per verificare la presenza di esplosivi, ma non è stato rilevato nulla di sospetto. Gli esperti hanno ipotizzato che i dispositivi generassero una scintilla per attivare il materiale detonante e far esplodere il foglio di PETN. Gli esplosivi occupavano circa un terzo del volume della batteria, che aveva quindi una capacità energetica ridotta.

Il presidente di Gold Apollo, Hsu Ching-kuang, ha rivelato di essere stato contattato tre anni fa da Teresa Wu e dal suo superiore, “Tom”, per un accordo di licenza. Hsu ha concesso loro il diritto di progettare e commercializzare prodotti a marchio Gold Apollo, ma non conosceva bene il manager e non sapeva se collaborassero con l’intelligence israeliana. Ha descritto la sua azienda come vittima del complotto, affermando di non avere informazioni sulle capacità letali dei cercapersone coinvolti. Gold Apollo ha rifiutato ulteriori commenti.

I leader di Hezbollah hanno avviato indagini interne per scoprire come sia avvenuta la violazione della sicurezza relativa ai cercapersone acquistati, ritenuti compromessi. Dopo aver constatato l’intercettazione delle comunicazioni cellulari da parte di Israele, il gruppo ha optato per i cercapersone. Le indagini hanno rivelato che un venditore ha utilizzato una strategia di prezzo aggressiva per convincere Hezbollah a scegliere l’AR-924. Gli attacchi israeliani successivi hanno portato a un’escalation del conflitto, culminando nell’uccisione di un alto funzionario di Hezbollah, Nabil Kaouk.

Il successo di questa tattica risiedeva nell’accuratezza delle esche. Israele è stato in grado di creare scenari credibili per Hezbollah, che, credendo di intercettare informazioni vitali, mobilitava risorse su fronti sbagliati, lasciando i veri obiettivi israeliani praticamente indisturbati.

In sintesi, i cercapersone israeliani rappresentano un esempio di come la tecnologia, anche quella apparentemente superata, possa essere sfruttata in modo ingegnoso per manipolare il nemico in scenari di guerra. Israele ha utilizzato questi dispositivi non solo come strumenti di comunicazione, ma come vere e proprie armi psicologiche, ingannando Hezbollah e guadagnando un vantaggio strategico cruciale.

I Protocolli aggiuntivi alle Convenzioni di Ginevra del 1977 rappresentano un ampliamento e aggiornamento delle norme già stabilite per proteggere le vittime dei conflitti armati. Questi protocolli mirano a rafforzare le tutele nei conflitti armati internazionali e a garantire il rispetto del diritto internazionale umanitario, soprattutto nei confronti della popolazione civile.

Articolo 51: Protezione della popolazione civile

Il principio cardine dell’Articolo 51 stabilisce chiaramente che la popolazione civile non deve essere oggetto di attacchi diretti o indiscriminati. L’attacco contro civili o infrastrutture non direttamente coinvolte in operazioni militari è considerato una violazione grave del diritto internazionale umanitario. Questo articolo impone anche il divieto di attacchi indiscriminati, ossia azioni militari che non fanno distinzione tra obiettivi militari e civili, mettendo in pericolo quest’ultimi in modo sproporzionato. Il rispetto di questo articolo è essenziale per evitare vittime civili inutili nei conflitti armati.

Articolo 52: Definizione degli obiettivi militari

Secondo l’Articolo 52, solo gli obiettivi militari legittimi possono essere attaccati, mentre i beni civili devono essere tutelati. Gli obiettivi militari vengono definiti come quei beni che, per loro natura, posizione o scopo, contribuiscono effettivamente all’azione militare e il cui danneggiamento, distruzione o cattura rappresenta un vantaggio concreto per l’attacco. Questo principio è fondamentale per mantenere il focus sugli obiettivi militari e ridurre al minimo i danni collaterali, proteggendo le infrastrutture civili come scuole, ospedali e abitazioni.

Articolo 54: Protezione dei beni indispensabili alla sopravvivenza della popolazione civile

L’Articolo 54 introduce ulteriori restrizioni sugli attacchi che potrebbero privare la popolazione civile di beni essenziali per la sopravvivenza, come acqua, cibo o impianti di irrigazione. È vietato attaccare tali beni, a meno che non siano stati trasformati in veri e propri obiettivi militari, ad esempio, se utilizzati dalle forze armate nemiche. Questo articolo cerca di prevenire la fame e altre sofferenze civili durante i conflitti, tutelando beni vitali che non dovrebbero essere oggetto di guerra.

Articolo 57: Precauzioni negli attacchi

L’Articolo 57 sottolinea l’importanza di prendere tutte le precauzioni possibili per minimizzare i danni ai civili e alle loro proprietà. Le parti in conflitto sono obbligate a verificare che gli obiettivi degli attacchi siano effettivamente militari e devono rinunciare a un’operazione se si prevede che l’attacco possa causare danni sproporzionati ai civili rispetto al vantaggio militare ottenuto. Questo articolo mira a promuovere un uso più responsabile e ponderato della forza durante le operazioni belliche, obbligando le forze armate a considerare attentamente le conseguenze delle loro azioni.

L’attacco agli Hezbollah, e la sua successiva condanna da parte di diversi attori internazionali, solleva importanti questioni che richiedono una chiarezza ancora da ottenere. Nonostante i danni causati, le responsabilità dirette per l’attacco rimangono ancora da accertare. L’Alto Commissario dell’ONU per i diritti umani e l’Alto Rappresentante dell’Unione Europea per gli affari esteri, Josep Borrell, hanno espressamente condannato l’evento, chiedendo che i responsabili vengano chiamati a rispondere delle proprie azioni.

La complessità dell’attacco risiede nella sua pianificazione e nel contesto geopolitico in cui è avvenuto. La richiesta di una commissione d’inchiesta internazionale per determinare se siano stati commessi crimini di guerra dimostra quanto sia delicata la situazione. La comunità internazionale continua a insistere sulla necessità di trasparenza e di una revisione equa e imparziale per evitare che simili eventi rimangano impuniti o si ripetano.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…