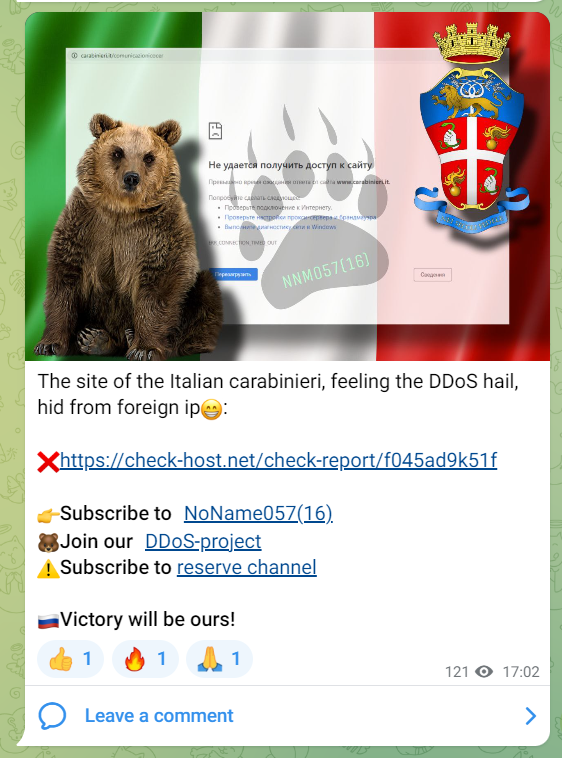

Gli hacktivisti filorussi di NoName057(16), dopo aver pubblicato un post sull’avvicendamento tra Roberto Baldoni e Bruno Frattasi, avviano altri attacchi DDoS alle infrastrutture IT italiane.

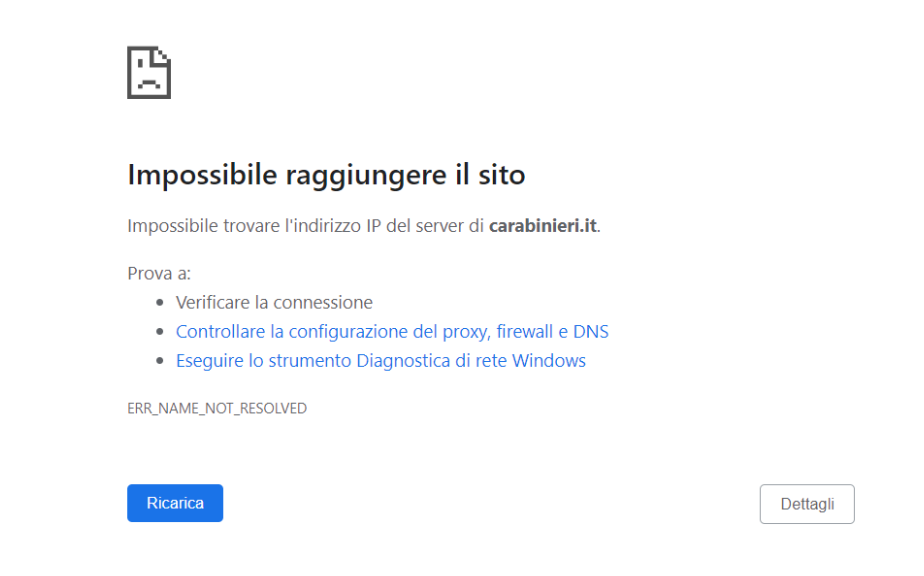

Questa volta si parla di un terzo attacco DDoS al sito dei carabinieri, che risulta essere down in questo momento mentre scriviamo l’articolo (ore 20:50).

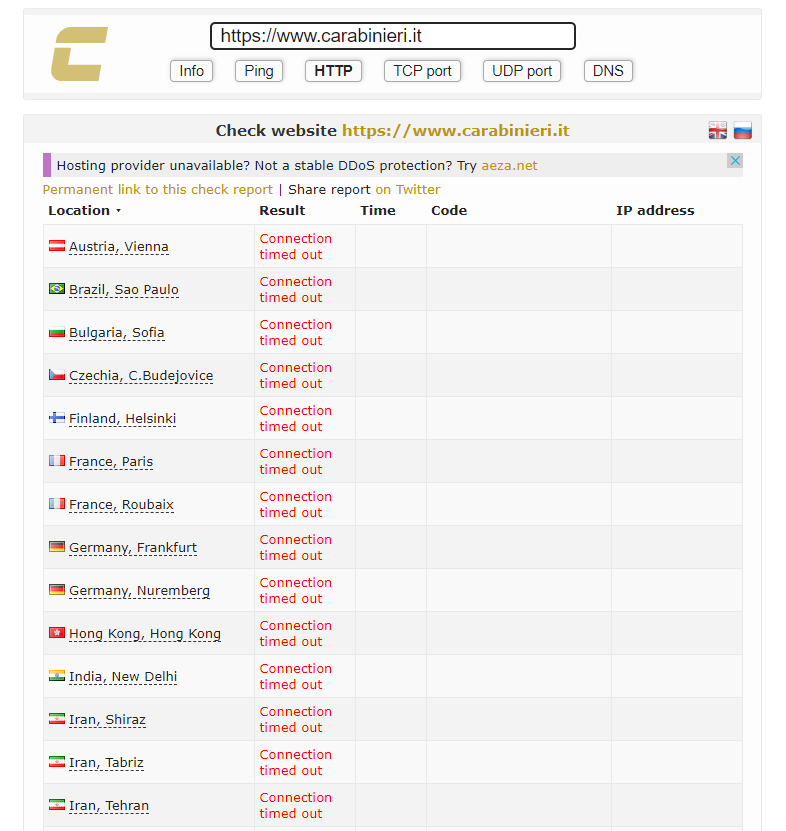

Si tratta del terzo attacco al sito dei Carabinieri avvenuto in poco più di tre settimane, e al netto del filtraggio degli IP, ancora non sono state implementate le protezioni perimetrali anti DDoS necessarie, come i Web Application Firewall (WAF) che protegge dagli “Slow Http Attack” e dagli attacchi di livello 7.

Nel post gli hacktivisti, probabilmente una volta accorti dalle operazioni di filtraggio e di geolock, riportano quanto segue:

Il sito dei carabinieri italiani, sta sentendo la grandine DDoS, nascosta da ip stranieri😁:

Il geolock è una forma di mitigazione del DDoS che consiste nell’utilizzo di tecniche di filtraggio del traffico basate sulla posizione geografica degli indirizzi IP di provenienza delle richieste.

In pratica, il geolock impedisce che le richieste provenienti da determinati paesi o regioni geografiche (ad esempio, quelle provenienti da un particolare continente o da un paese noto per ospitare un gran numero di bot) raggiungano il server di destinazione. Questo può essere realizzato utilizzando firewall che blocchino il traffico da specifiche regioni geografiche o utilizzando servizi di distribuzione dei contenuti (CDN) che inviano il traffico solo da nodi di rete selezionati.

Il geolock può essere un’efficace misura di mitigazione del DDoS, in quanto può aiutare a ridurre il volume di traffico malevolo che raggiunge il server di destinazione, riducendo così la probabilità che il server venga sopraffatto dalle richieste.

Ovviamente l’hacktivismo cibernetico utilizza ogni mezzo per poter creare clamore, ma in effetti, la domanda che sorge spontanea è come mai dopo 2 attacchi di questa natura, ancora non è stata implementata una infrastruttura a protezione degli attacchi DDoS?

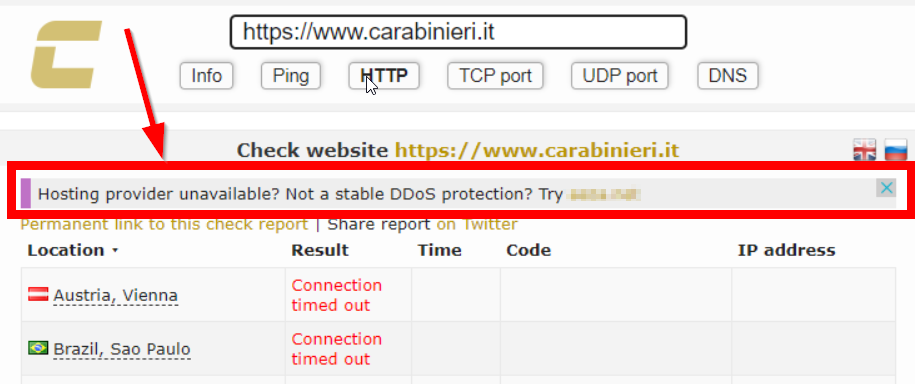

Ma il trolling non finisce qua, in quanto anche Check-Host, dopo aver visto che il sito risulta essere stato offline per diverse volte, riporta un ADS dove scrive: “Provider di hosting non disponibile? Non è una protezione DDoS stabile? Prova ….”.

Chiediamo quindi ai Carabinieri di farci sapere come si sta procedendo nell’implementazione delle infrastrutture di protezione perimetrale, in quanto risulta difficile sostenere tre attacchi DDoS in tre settimane che sono andati a segno.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…