Gli esperti di sicurezza informatica di Pradeo hanno scoperto due app dannose per la gestione dei file e il recupero dei dati su Google Play che sono state installate su oltre 1,5 milioni di dispositivi in totale.

Le applicazioni hanno raccolto una quantità eccessiva di dati che non è necessaria per fornire la funzionalità dichiarata.

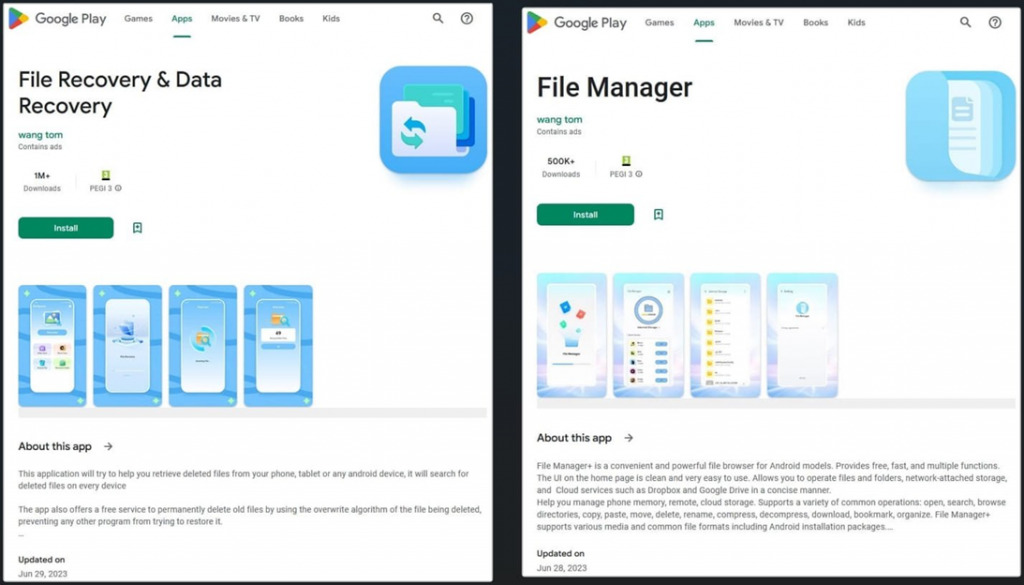

Entrambe le applicazioni denominate File Recovery & Data Recovery (com.spot.music.filedate) e File Manager (com.file.box.master.gkd) appartengono allo stesso editore.

Potrebbero lavorare furtivamente in background e inviare dati rubati a server remoti in Cina. Al momento della pubblicazione di questa notizia, le applicazioni non sono più disponibili su Google Play, ma vale comunque la pena parlare di questo meccanismo per non incappare accidentalmente in futuro in qualcosa di simile.

App dannose con 1,5 milioni di download totali

Le applicazioni sono state scoperte utilizzando un motore di analisi comportamentale di Pradeo, una società di sicurezza mobile.

La descrizione delle app su Google Play afferma che non raccolgono alcuni dati dell’utente. Tuttavia, gli esperti di Pradeo hanno scoperto che questo è tutt’altro che vero. Le applicazioni sono state in grado di inviare i seguenti dati agli aggressori:

Sebbene le applicazioni possano avere un motivo legittimo per raccogliere alcuni dei dati di cui sopra per garantire buone prestazioni e compatibilità, la maggior parte dei dati raccolti non è necessaria per gestire o ripristinare i file, che è ciò per cui sono progettati.

Ancora peggio, questi dati vengono raccolti segretamente e senza il consenso dell’utente.

Pradeo aggiunge inoltre che entrambe le app nascondono le icone della schermata iniziale per renderle più difficili da trovare e disinstallare. Possono anche abusare delle autorizzazioni approvate dall’utente durante l’installazione per riavviare il dispositivo ed eseguirlo in background.

È probabile che l’editore abbia utilizzato una sorta di manipolazione nello store di Google per “gonfiare” artificialmente la popolarità delle applicazioni e far sembrare i propri prodotti più affidabili a causa dell’elevato numero di download. Questa teoria è supportata dal fatto che il numero di recensioni degli utenti sul Play Store è troppo basso rispetto all’audience dichiarata.

Come puoi vedere ancora una volta, il download di applicazioni dallo store ufficiale non garantisce la sicurezza. Si consiglia agli utenti Android di controllare sempre le recensioni degli utenti prima di installare un’app, prestare attenzione alle autorizzazioni richieste e fidatevi solo del software pubblicato da sviluppatori noti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…