Windows include una funzionalità di sicurezza chiamata Mark-of-the-Web (MoTW) che contrassegna un file come scaricato da Internet e pertanto, “dovrebbe” essere trattato con cautela poiché potrebbe risultare dannoso.

Un nuovo zero-day su Microsoft Windows consente agli attori delle minacce di utilizzare file JavaScript dannosi e quindi aggirare gli avvisi di sicurezza Mark-of-the-Web.

Gli attori delle minacce sono già stati visti utilizzare questo bug zero-day in attacchi ransomware.

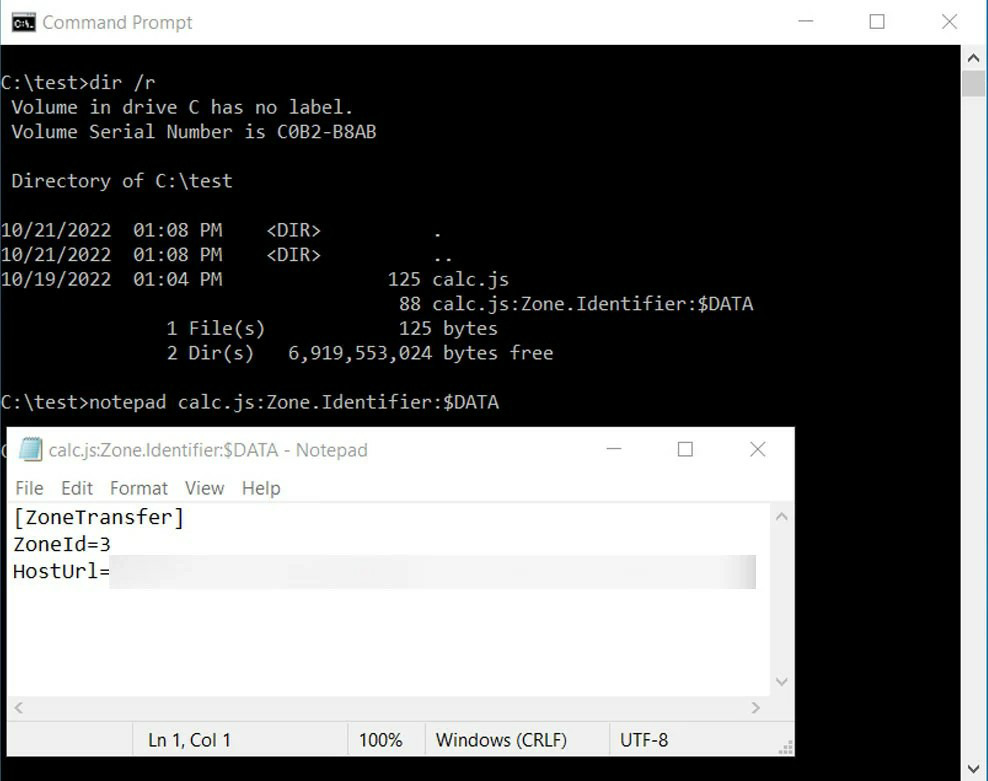

Il flag MoTW viene aggiunto a un file scaricato o a un allegato e-mail come uno speciale flusso di dati alternativo chiamato “Zone.Identifier”, che può essere visualizzato utilizzando il comando “dir /R” e aperto direttamente nel Blocco note, come mostrato di seguito.

Questo flusso di dati alternativo “Zone.Identifier” include l’area di sicurezza dell’URL da cui proviene il file (tre corrisponde ad Internet), il referrer e l’URL del file.

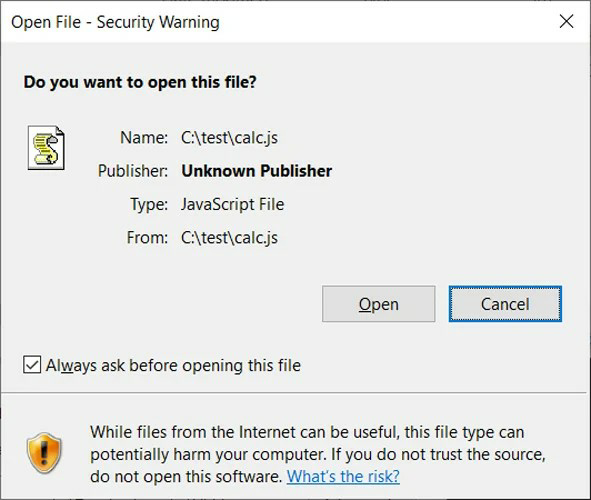

Quando un utente tenta di aprire un file con il flag Mark-of-the-Web, Windows visualizza un avviso che informa che il file deve essere trattato con estrema cautela.

“Sebbene i file da Internet possano essere utili, questo tipo di file può potenzialmente danneggiare il tuo computer. Se non ti fidi della fonte, non aprire questo software”

recita l’avviso di Windows.

Anche Microsoft Office utilizza il flag MoTW per determinare se il file deve essere aperto in Visualizzazione protetta, causando la disattivazione delle macro.

Il team di intelligence sulle minacce di HP ha recentemente riferito che gli attori delle minacce stanno infettando i dispositivi con il ransomware Magniber utilizzando file JavaScript.

Non parliamo di qualsiasi JavaScript, sia inteso, ma di file .JS distribuiti come allegati o download che possono essere eseguiti al di fuori del contesto di un browser Web

I file JavaScript distribuiti dagli attori delle minacce Magniber sono firmati digitalmente utilizzando un blocco di firma codificato in base64 incorporato, come descritto in un articolo del supporto Microsoft.

Utilizzando questa tecnica, gli attori delle minacce possono ignorare i normali avvisi di sicurezza mostrati all’apertura di file JS scaricati ed eseguire automaticamente lo script.

La rivista BleepingComputer è stata in grado di riprodurre il bug in Windows 10. Tuttavia, per Windows 11, il bug si attivava solo durante l’esecuzione del file JS direttamente da un archivio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…