Fortinet ha confermato oggi che la vulnerabilità critica di bypass dell’autenticazione 0day CVE-2022-40684 viene sfruttata attivamente.

L’azienda ha raccomandato di scansionare urgentemente i sistemi per rilevare il seguente indicatore di compromissione nei registri del dispositivo: “user=”Local_Process_Access””.

Inoltre, è stato recentemente pubblicato online un exploit PoC per la vulnerabilità CVE-2022-40684, come abbiamo riportato qualche giorno fa.

La disponibilità pubblica del codice exploit PoC può innescare un’ondata di attacchi ai dispositivi Fortinet.

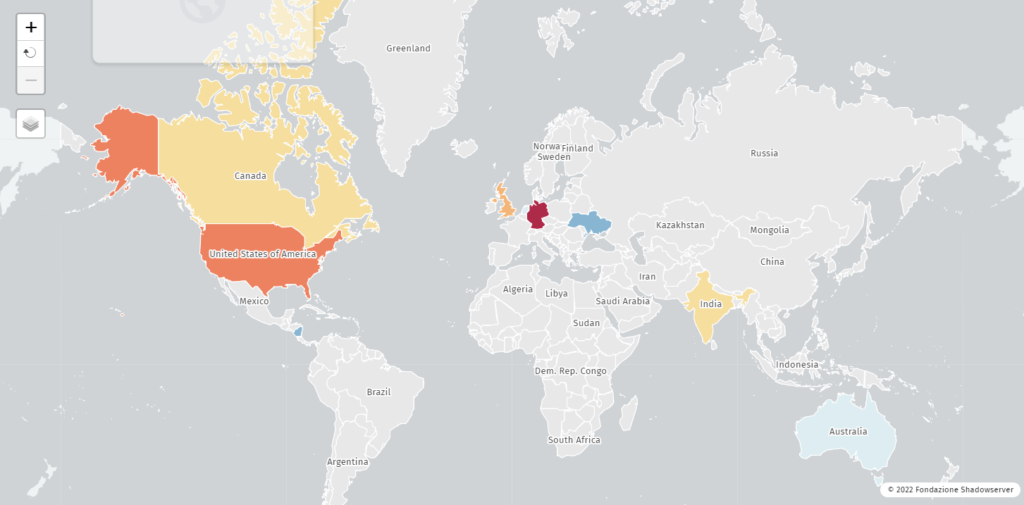

Le società di sicurezza delle informazioni avvertono che gli aggressori stanno già sfruttando attivamente questo bug sui dispositivi non patchati. La società di intelligence sulle minacce GreyNoise ha segnalato attacchi provenienti da centinaia di indirizzi IP univoci, la maggior parte dei quali negli Stati Uniti, in Cina e in Germania.

.png)

Gli esperti di Horizon3.ai che hanno rilasciato l’exploit PoC hanno indicato che esistono altri modi per sfruttare questa vulnerabilità e altri metodi di attacco.

Ciò significa che gli attori delle minacce possono sviluppare il proprio exploit e utilizzarlo negli attacchi, quindi è importante correggere immediatamente la vulnerabilità.

La Shadowserver Foundation ha riferito che oltre 17.000 dispositivi Fortinet ospitati sulla rete sono vulnerabili agli attacchi che utilizzano la vulnerabilità CVE-2022-40684, la maggior parte dei quali si trova in Germania e negli Stati Uniti.

Gli utenti possono tenere traccia delle attività di sfruttamento per CVE-2022-40684 su una dashboard fornita dall’organizzazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…