Non è la prima volta che nelle underground vengono pubblicate notizie di enormi fughe di dati di utenti Whatsapp o di Facebook. E non è nemmeno l’unico post che mette in vendita milioni di utenti whatsapp, in quanto in passato ce ne sono stati diversi, anche relativi ai soli utenti italiani.

E non è neanche l’unico modo per acquisire coppie di Nome/cognome e Numero di telefono, in quanto molte attività malevole di web scraping o collection di data breach ci hanno consentito di “correlare” miliardi di informazioni per creare una precisa “identità” (o impronta) di una specifica persona.

Ma 30 milioni di utenti whatsapp fanno sempre effetto su ogni quotidiano o rivista online, in quanto si parla del 50% del bacino di utenze italiane che abbinate alla nota app di messaggistica, ci fa saltare dalla sedia gridando “O mio Dio!”.

Ma ci siamo mai fatti un conto di quante informazioni di utenti italiani (andiamo sul semplice, il solo nome e cognome e numero di telefono) sono stati violati negli utlimi 5 anni di persone italiane?

Tra pubblicazioni di gang ransomware, collection di databreach, attività “borderline” di web scraping, i dati presenti nelle underground degli utenti italiani sono veramente tantissime.

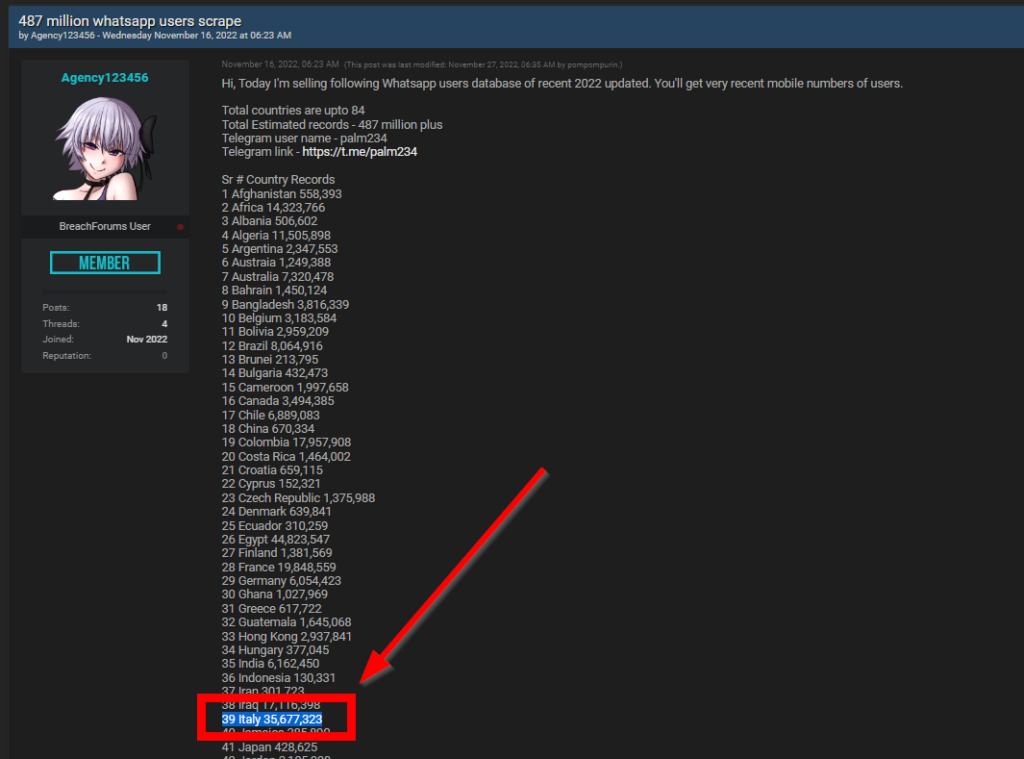

Vi ricordate i 35 milioni di dati messi in vendita nelle underground poco tempo fa a 3500 dollari, dove erano presenti il nome/cognome e il numero di telefono? Che differenza fa rispetto a scriverci davanti “30 milioni di utenze whatsapp”?

Infatti, sembrerebbe che questa messa in vendita nelle underground risulti “sovrapponibile” con altre fuoriuscite di dati di eccezione.

Nella fattispecie, un utente è andato ad analizzare la sovrapposizione tra i dati del nuovo e presunto data breach e i dati del data scraping di Facebook del 2019.

In effetti i dati sono gli stessi.

„Wyciek” z WhatsApp to nic innego jak numery telefonów pozyskane z „wycieku” Facebook, który miał miejsce w 2019 roku.

— Karol Paciorek (@karol_paciorek) November 29, 2022

Próbka 5000 rekordów danych WhatsApp z Polski jest identyczna w porównaniu do tych, które widzieliśmy już w 2019.

Po lewej dane z fb po prawej WhatsApp. https://t.co/43InuL8yLO pic.twitter.com/WkOGAoN8Ia

Ricordiamo che questa fuoriuscita di dati di facebook, conteneva molto di più del solo Nome, Cognome e numero di telefono. Tale fuoriuscita ha consentito di creare motori di ricerca mirati presenti nelle underground (che consentivano di ricercare un profilo da un numero di telefono, da un cognome, da un indirizzo o da un ID Facebook), delle quali avevamo parlato in passato.

Tutto questo potrebbe solo consentire ad altri criminaloi informatici di accedere ad informazioni riservate delle persone e quindi condurre attacchi mirati.

Una volta che i criminali informatici hanno accesso ai numeri di telefono che vengono poi venduti, è probabile che esguano attacchi come vishing o smishing.

Il vishing è una forma di attacco di ingegneria sociale in cui una vittima viene ingannata nel fornire informazioni al telefono, mentre lo smishing viene condotto tramite SMS. Con milioni di record disponibili per l’acquisto, è molto probabile che questi tipi di attacchi aumenteranno. È anche possibile che gli hacker possano accedere ad altri servizi online utilizzando il numero di telefono, il che potrebbe avere conseguenze più dannose.

In sintesi, non c’è nessuna novità sotto il sole. Il contrabbando di dati di Facebook e Whatsapp continua inesorabilmente. Inoltre è difficile che una persona cambi il proprio numero di telefono dopo 5 anni, pertanto qualsiasi collection o web scraping di questa natura risulta utile per poter condurre attacchi mirati.

Va da se che maggiore è la diffusione di questi dati, maggiore saranno i criminali informatici che potranno condurre attacchi mirati, ma non c’è nulla di nuovo sotto il sole.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…