Cloudflare afferma di aver prevenuto un numero record di attacchi DDoS da record nel 2024. Il numero di incidenti è aumentato del 358% rispetto all’anno precedente e del 198% rispetto al trimestre precedente.

Nel suo report del primo trimestre del 2025, l’azienda ha dichiarato di aver neutralizzato un totale di 21,3 milioni di attacchi DDoS nel 2024. Allo stesso tempo, gli esperti avvertono che il 2025 si preannuncia ancora più difficile: solo nel primo trimestre, Cloudflare ha già risposto a 20,5 milioni di attacchi DDoS.

Supporta Red Hot Cyber

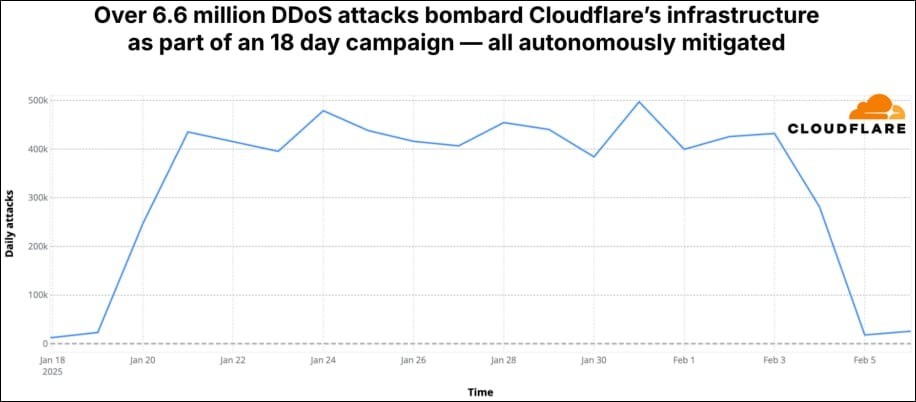

Tra gli obiettivi di questi attacchi c’era anche la stessa Cloudflare, la cui infrastruttura è stata sottoposta a 6,6 milioni di attacchi durante una campagna multi-vettore durata 18 giorni.

“Dei 20,5 milioni di attacchi DDoS, 16,8 milioni erano attacchi a livello di rete e di questi, 6,6 milioni erano diretti direttamente all’infrastruttura di rete di Cloudflare“, afferma il rapporto. Questi attacchi facevano parte di una campagna DDoS multi-vettore durata 18 giorni che includeva SYN flood, attacchi DDoS generati da Mirai, attacchi di amplificazione SSDP e altro ancora.

Il principale fattore che ha determinato l’aumento degli incidenti DDoS sono stati gli attacchi a livello di rete, che hanno registrato un forte incremento negli ultimi mesi, con un incremento del 509% rispetto all’anno precedente.

Continua senza sosta anche il trend degli attacchi ipervolume: l’azienda ha registrato oltre 700 attacchi con una capacità superiore a 1 Tbps (terabit al secondo) e 1 miliardo di pacchetti al secondo. Pertanto, nel primo trimestre del 2025, il numero di tali attacchi ipervolume era in media di otto al giorno e, rispetto al trimestre precedente, il loro numero è raddoppiato.

Uno degli attacchi più potenti segnalati nel rapporto di Cloudflare si è verificato nel primo trimestre del 2025 e ha preso di mira un provider di hosting statunitense non identificato che ospita i server di gioco per Counter-Strike GO, Team Fortress 2 e Half-Life 2: Deathmatch.

L’attacco ha preso di mira la porta 27015, comunemente utilizzata nei giochi e che si consiglia di lasciare aperta sia per UDP che per TCP. Ciò significa che l’attacco era chiaramente mirato a interrompere il funzionamento dei servizi di gioco. L’attacco è stato un attacco ipervolume, che ha raggiunto 1,5 miliardi di pacchetti al secondo, sebbene Cloudflare affermi di averlo mitigato.

Vale anche la pena notare che il CEO dell’azienda, Matthew Prince, ha recentemente riferito su X che Cloudflare è riuscita a prevenire l’attacco più grande fino ad oggi, un attacco da 5,8 Tbps durato circa 45 secondi. Prince scrive che lo stesso giorno è stato effettuato un altro attacco DDoS, ancora più grande, e promette di condividere presto i dettagli.

Ricordiamo che il record precedente era stato stabilito all’inizio del 2025, quando Cloudflare aveva segnalato un attacco DDoS con una potenza fino a 5,6 Tbps. L’attacco è stato effettuato utilizzando la botnet Mirai, che comprendeva 13.000 dispositivi hackerati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.