È stata scoperta una vulnerabilità critica nel plug-in di backup Backup Migration, che conta oltre 90.000 installazioni all’interno di WordPress. Il bug consente agli aggressori di eseguire codice in remoto e compromettere completamente le risorse vulnerabili.

La vulnerabilità è stata identificata come CVE-2023-6553 e ha ottenuto un punteggio di 9,8 su 10 sulla scala CVSS. Il problema è stato scoperto dai cacciatori di bug del Nex Team, che lo hanno segnalato agli specialisti di Wordfence nell’ambito del programma bug bounty lanciato di recente.

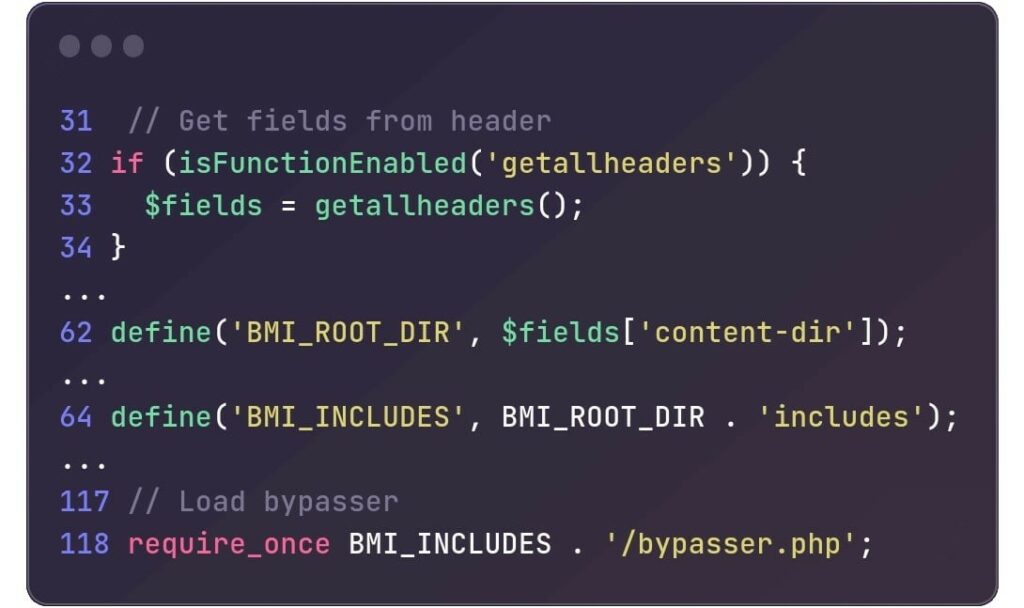

Il problema riguarda tutte le versioni di Backup Migration fino alla 1.3.6 e gli aggressori possono utilizzarlo per attacchi semplici che non richiedono l’interazione dell’utente. Il CVE-2023-6553 consente agli aggressori non autenticati di prendere il controllo dei siti Web tramite l’esecuzione di codice remoto tramite PHP injection a /includes/backup-heart.php.

“Un utente malintenzionato può controllare i valori passati da includere e successivamente utilizzarli per eseguire codice remoto. In questo modo, gli aggressori non autenticati possono facilmente eseguire codice sul server”, ha affermato Wordfence in una nota.

Wordfence ha informato gli sviluppatori del plugin Backup Migration di un bug critico il 6 dicembre e solo poche ore dopo gli sviluppatori hanno rilasciato una patch.

Sfortunatamente, nonostante il rilascio di una versione patchata del plugin Backup Migration (1.3.8), secondo le statistiche ufficiali di WordPress.org, circa 50.000 siti che eseguono WordPress utilizzano ancora la versione vulnerabile.

Gli amministratori sono fortemente incoraggiati ad aggiornare il plug-in il prima possibile e a proteggere i propri siti da potenziali attacchi CVE-2023-6553.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…