Una nuova campagna informatica in corso sta mettendo a dura prova i dispositivi FortiGate di Fortinet, in particolare quelli con interfacce di gestione esposte su Internet pubblico. Questo attacco ha scatenato un’ondata di preoccupazioni per la sicurezza, rivelando vulnerabilità potenzialmente devastanti che potrebbero compromettere l’intera infrastruttura aziendale. Se sei uno degli amministratori responsabili della gestione di dispositivi FortiGate, è il momento di agire con urgenza.

Arctic Wolf, una rinomata azienda di cybersecurity, ha rivelato che gli attaccanti stanno sfruttando una vulnerabilità sospetta zero-day, che consente loro di ottenere accesso amministrativo non autorizzato per modificare le configurazioni del firewall, estrarre credenziali e spostarsi lateralmente all’interno di ambienti compromessi. La gravità della situazione non può essere sottovalutata: l’attacco ha coinvolto dispositivi FortiGate che eseguivano firmware dalle versioni 7.0.14 alla 7.0.16, rilasciate tra febbraio e ottobre 2024.

Gli attaccanti non sembrano essersi concentrati su un settore o tipo di organizzazione in particolare. Questo attacco è opportunistico, sfruttando vulnerabilità comuni per ottenere un accesso privilegiato e avanzare nel sistema. La campagna, che si è sviluppata tra novembre e dicembre 2024, ha visto una progressione a fasi, ognuna con obiettivi e tecniche mirate:

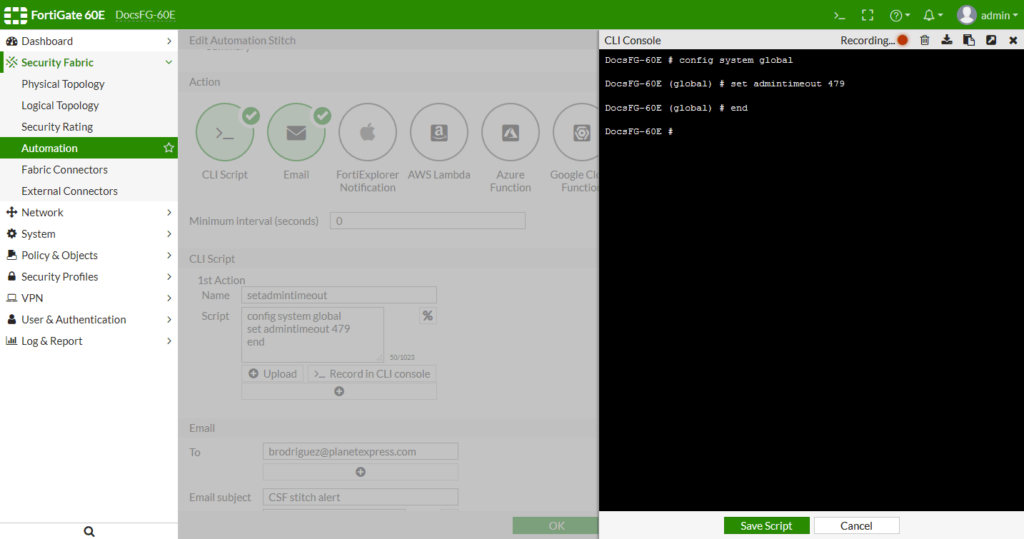

Arctic Wolf sottolinea l’importanza di proteggere le interfacce di gestione e limitare l’accesso solo a utenti interni fidati. Ecco alcune azioni critiche da intraprendere senza indugi:

Fortinet è consapevole della campagna e sta attivamente indagando sull’incidente. Il 12 dicembre 2024, Arctic Wolf ha segnalato le attività osservate a Fortinet, e il loro team PSIRT ha confermato di essere a conoscenza della situazione il 17 dicembre. Tuttavia, l’attività prosegue e l’impegno di Fortinet nella risoluzione è ancora in corso.

Questa campagna è un chiaro esempio di come attacchi mirati possano evolversi rapidamente e compromettere gravemente la sicurezza delle infrastrutture IT. Ora più che mai, è fondamentale essere preparati e implementare le misure di difesa adeguate per proteggere i dati sensibili e garantire la resilienza della rete aziendale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…