Autore: Luca Mella, Massimiliano Brolli

Data pubblicazione: 14/06/2022

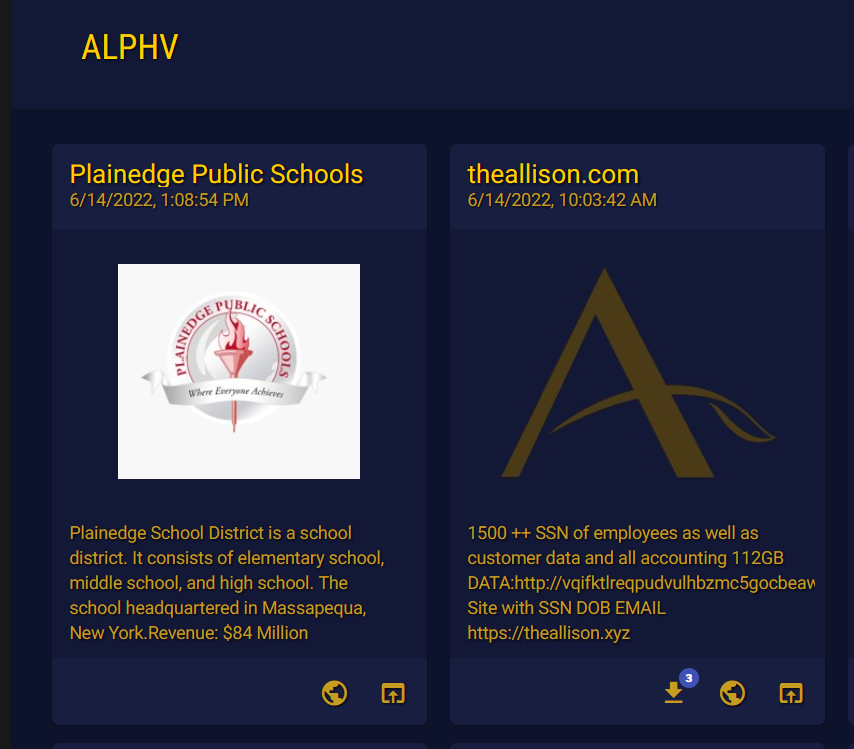

Nella giornata di ieri, abbiamo individuato un sito creato dalla cybergang ALPHV che ha creato un dominio identico all’azienda violata, ma con estensione differente, dove ha pubblicato i dati esfiltrati dalla vittima.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Si tratta nello specifico dell’attacco effettuato da ALPHV/BlackCat a TheAllison[.]com, riportato nel data-leak-site della cybergang ransomware, un resort di lusso americano.

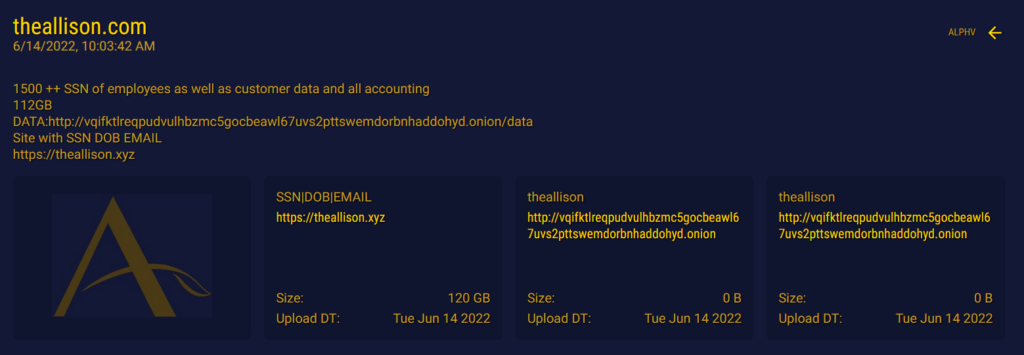

Cliccando sul post di ALPHV sul suo DLS, accediamo nei dettagli dove è presente un ulteriore sito creato dalla cybergang https://theallison[.]xyz/ a supporto dell’estorsione

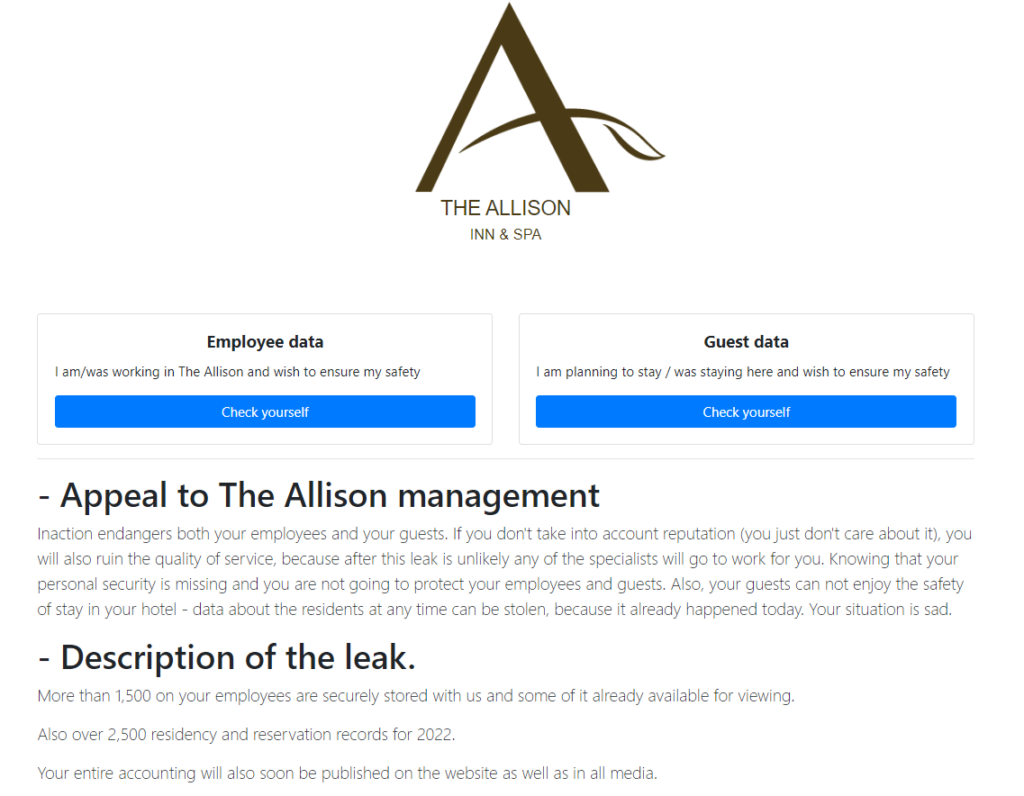

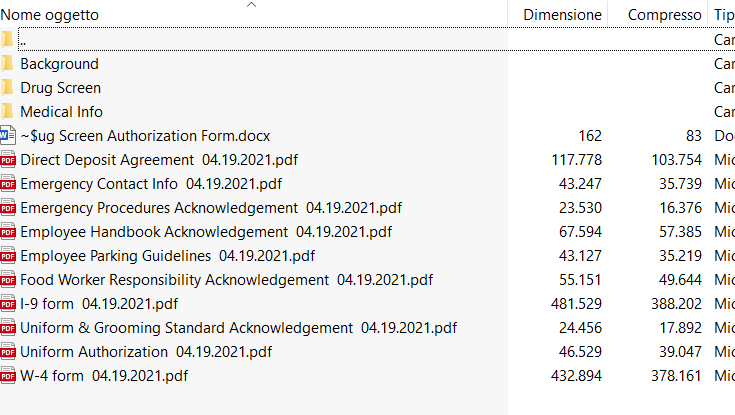

Accedendo al sito, si vede che la cybergang ha preparato una schermata molto semplice che riporta, scaricabili liberamente, i dati degli impiegati e dei clienti dell’azienda.

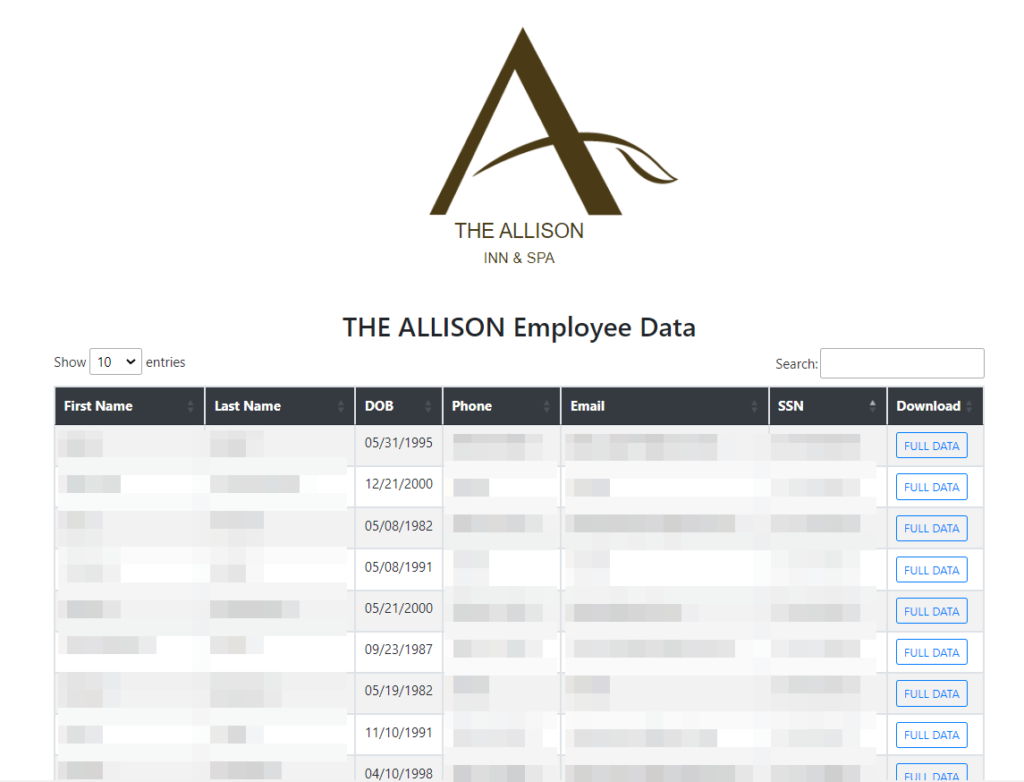

Infatti, accedendo ad una delle due sezioni, atterriamo ad una nuova pagina dove è possibile ricercare le persone e dove sono presenti i loro dati principali.

Sono presenti inoltre all’interno della lista, dei tasti sulla destra dove è possibile scaricare un archivio in formato zip afferente a quella persona, con i dati specifici richiesti.

Cliccando sul tasto “Full Data”, è possibile scaricare le informazioni del soggetto ricercato in un file zip dove all’interno sono presenti anche delle informazioni sanitarie.

Stiamo assistendo ad un cambio importante di tecniche tattiche e procedure (TTPs) da parte di ALPHV/BlackCat, dove la perdita dei dati viene organizzata e resa visibile sul clear-web attraverso un sito che riporta i dati in modo organizzato e strutturato.

Sicuramente l’accessibilità dei dati sulla rete Onion rappresenta un ostacolo per le cybergang criminali, pertanto disporre di un sito con lo stesso nome dell’azienda violata ma con estensione diversa, potrebbe ottenere maggiore pressione sulla vittima.

Ricordiamo che lo stesso metodo utilizzato oggi da ALPHV/BlackCat, venne utilizzato nel 2021 da payload.bin per un preciso caso di estorsione.

In ultima analisi, i dati organizzati suddivisi tra clienti ed impiegati fanno pensare ad una ulteriore evoluzione della cosa, ovvero la rivendita puntuale dei dati verso uno specifico cliente e non verso l’organizzazione, la quale magari, non ha pagato il riscatto.

Infatti al sito manca solo un carrello per il pagamento in criptovaluta per poter far “riappropriare” i dati dalle singole persone, previa la promessa da parte dei criminali che tali dati verranno cancellati e non rimessi in vendita nelle underground.

Stiamo assistendo ad un avvio della “quarta estorsione”?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.