L’evoluzione del ransomware nell’ultimo quinquennio è stata sicuramente caratterizzata da un rateo di crescita e innovazione senza precedenti. La trasformazione di quelle che erano operazioni quasi “artigianali” e non particolarmente mirate a veri e propri franchise del crime online non ha termine di paragone nel (seppure recente) passato di questo mondo.

Verso la fine del 2022, abbiamo assistito ad una nuova possibile alba su questo fronte. Il giro d’affari generato dalle gang ransomware.

Lockbit 3.0, il gruppo più prolifico in questo mondo, ha infatti subito un data leak del proprio codice sorgente.

L’intero “how to” e il codice del suo ransomware è stato reso pubblico a seguito di probabili dissidi interni ai vertici dell’organizzazione.

Questa spaccatura, inizialmente accolta come nota positiva dagli esperti del settore, ha però generato delle conseguenze inattese. Come un’idra; tagliata una testa ne sono nate due.

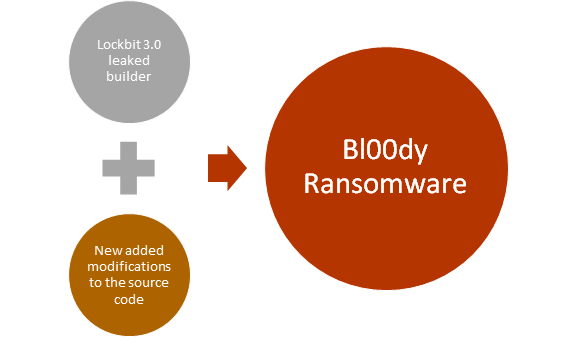

Attingendo da questa fonte e aggiungendo qualche linea customizzata, infatti, altri Criminal Hacker hanno dato vita a gruppi di ransomware “clone” o quasi.

Da subito attivi e distruttivi.

In questa analisi realizzata dal SoC team di Swascan, sono stati analizzate le particolarità di questi offshoot e cosa li rende efficaci.

Viene quindi presentata una panoramica di ransomware threats basati sul codice sorgente dei builders di Lockbit 3.0 Ransomware e Babuk Ransomware, i quali sono stati coinvolti in data leaks.

Nei due casi di source code leaking si può notare come le informazioni presenti nel codice siano state utilizzate come base di sviluppo per un nuovo threat behaviour.

Nel caso di Lockbit 3.0, il codice sorgente del builder della minaccia è stato utilizzato al fine di sviluppare la nuova variante “Bl00dy Ransomware”.

Nel caso invece di Babuk Ransomware, il leaked source code è stato impiegato per creare una variante che, in termini di nomenclatura, differisce ben poco: una lettera “c” aggiunta all’interno del nome originale del ransomware. Altre varianti di Babuk Ransomware includono Rook Ransomware, PayLoad Bin e Babuk Ransomware (versione Novembre 2022).

Appena dopo il leak del builder di Babuk Ransomware il gruppo ha iniziato lo sviluppo di Babuk V2, mentre un’altra parte del gruppo ha aperto il forum di cybercrime Ramp forums. Ramp forums aveva come obiettivo la divulgazione di informazioni e dettagli in merito a tecniche ed operazioni di RaaS (Ransomware as a Service).

Le vittime inerenti a Babuk Ransomware (e le sue varianti) includono importanti organizzazioni ed istituzioni, ad esempio: Washington DC Metropolitan Police Department, Houston Rockets, Serco, Kazakh financial institution (Rook Ransomware). Con la nuova variante di Novembre 2022 il threat ha colpito un’enorme infrastruttura di oltre 10.000 servers ed endpoints; come primo step è stato infettato il domain controller, per poi procedere con un’infezione propagata in tutta l’infrastruttura.

Il resto nell’articolo di Swascan.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.