Nel contesto moderno dove è in corso una vera e propria cyberguerra, il concetto di consapevolezza in ambito cybersecurity e l’irrobustimento dei perimetri infrastrutturali è sempre più importante. In questa situazione, gli obiettivi degli attaccanti sono distribuiti tra tutti gli utenti che, utilizzando un semplice PC, accedono a una rete.

Il controllo dell’attività dell’utente e il conseguente monitoring devono essere forti ma devono consentire l’attività senza irrigidimenti eccessivi. Quindi, sorge spontanea la domanda: come si può fare?

Ci sono molti tools utilizzabili per controllare e monitorare le attività degli utenti, suddivisi in soluzioni entreprise e open source: le prime sono le maggiormente stabili, mantenute e supportate in caso di problemi, le seconde sono totalmente libere di essere modificate con implementazioni custom. Ho cercato di pensare un tool che potesse raggruppare i tre principali punti per la sicurezza degli utenti:

La domanda che mi sono posto prima di affrontare questo tema è stata semplicemente: cosa vorrei che facesse un prodotto per aiutarmi nella mia protezione? In prima battuta dovrebbe essere semplice da usare per tutti, leggero, portabile tra PC diversi e dinamico; dovrebbe inoltre avere un insieme di regole per le detection aggiornato e customizzabile.

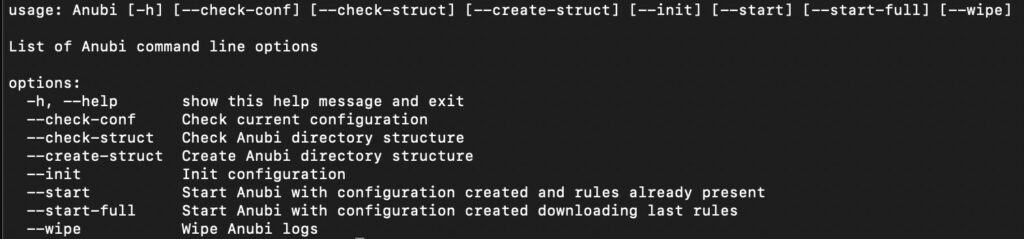

Anubi (https://github.com/kavat/anubi) è la mia implementazione come soluzione EDR; è sviluppato in Python ed è disponibile per Linux e Mac (Windows lo sarà a breve); l’installazione è descritta direttamente nel repository e può essere riassunta in:

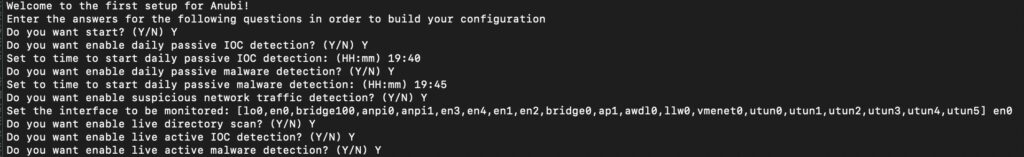

Durante il primo avvio, sarà chiesto l’inserimento della prima configurazione per:

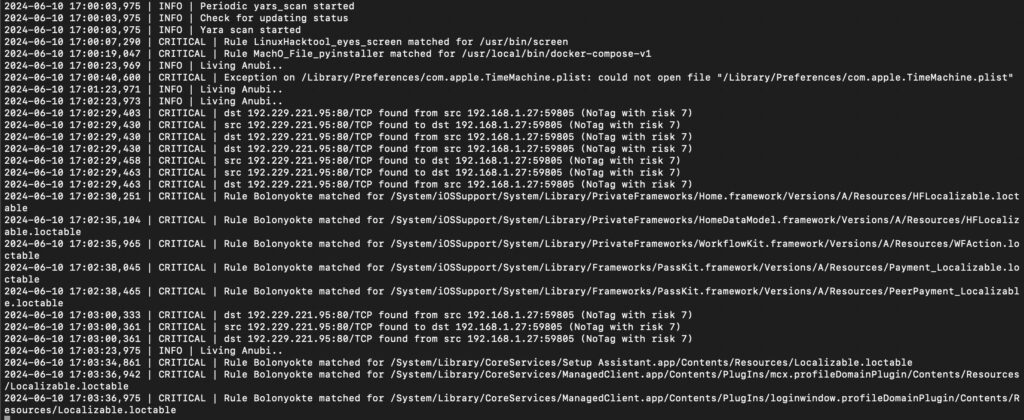

Anubi è fondamentalmente un ciclo dove le azioni sono distribuite mediante thread specifici, permettendo quindi l’esecuzione parallela dei controlli eseguiti.

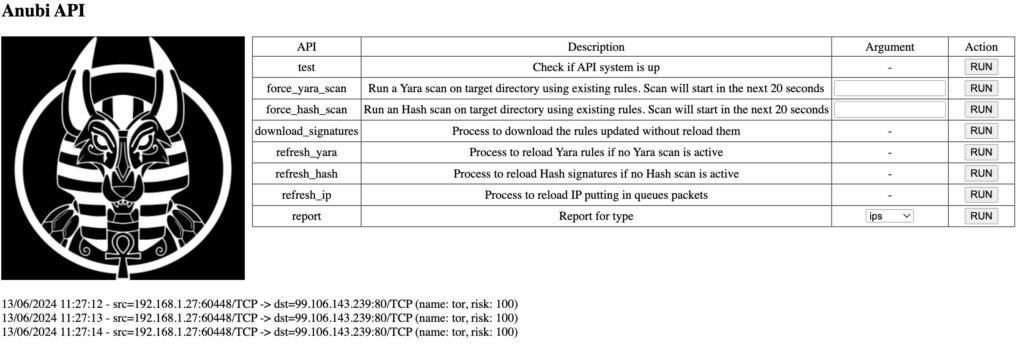

Anubi salva i risultati dei propri controlli in modo diretto nei file di logs o nella directory dedicata ai reports. Mette a disposizione anche il proprio sistema di API, usato per garantire l’interazione diretta con il tool senza riavvii superflui e la WebUI aiuta a semplificare la richiesta e il conseguente avvio delle operazioni on-demand.

Il tool si presta ad aiutare dai meno specializzati ai più skillati grazie alla sua dinamicità e personabilità, applicativa e di triggering delle detection mediante regole aggiuntive; risulta leggero, trasportabile tra sistemi ed è una soluzione completamente made in Italy.

Happy hack!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…