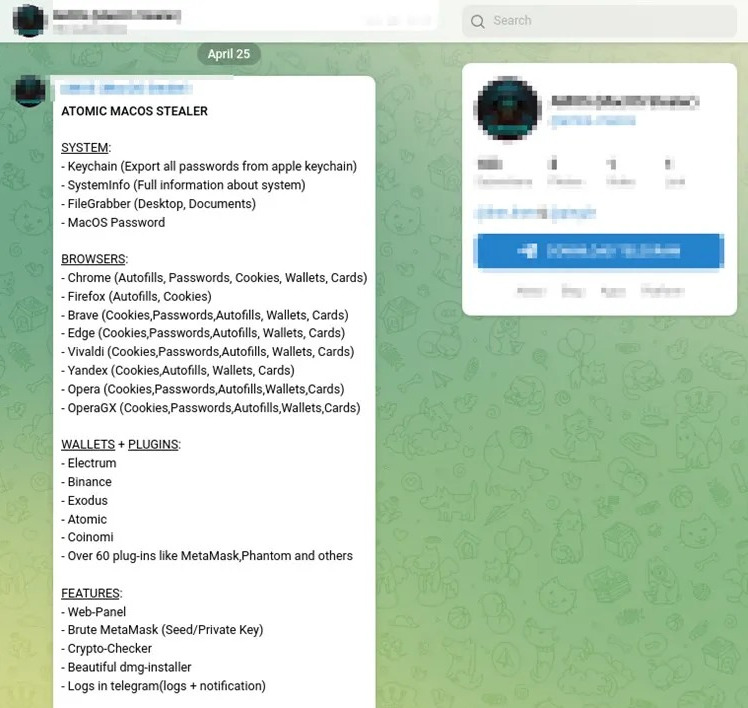

Gli analisti di Cyble hanno notato che gli aggressori stanno pubblicizzando un nuovo infostealer Atomic macOS Stealer (AMOS), che, come suggerisce il nome, è focalizzato su macOS.

Il malware viene distribuito tramite Telegram e un abbonamento costa 1.000 dollari al mese.

Per questo prezzo, gli acquirenti ricevono un file DMG (Setup.dmg) contenente un malware scritto in Go progettato per rubare password, file dal file system locale, password, cookie e dati della carta di credito memorizzati nei browser.

Inoltre, AMOS sta cercando di rubare dati da più di 50 estensioni e portafogli di criptovaluta, come Binance, Coinomi, Electrum ed Exodus.

I criminali hanno accesso a un pannello di controllo sul web per una comoda gestione dei dati delle vittime, il brute-forcer MetaMask, l’installer DMG e hanno anche l’opportunità di ricevere informazioni rubate direttamente tramite Telegram.

Vale la pena notare che al momento del rilascio del rapporto dei ricercatori, il file DMG dannoso non è stato praticamente rilevato dai prodotti di sicurezza su VirusTotal .

Durante l’esecuzione di un file DMG dannoso, il malware visualizza una finta finestra per l’inserimento della password di sistema, che consente ai suoi operatori di ottenere privilegi elevati sul sistema della vittima e procedere alla raccolta dei dati.

È interessante notare che gli esperti di sicurezza di Trellix, che hanno anche studiato questo malware, hanno notato che l’indirizzo IP associato al server Atomic C&C e il nome dell’assembly si intersecano con Raccoon Stealer, ovvero gli stessi aggressori potrebbero essere dietro entrambe queste minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…