Nel 2023, il mondo ha assistito all’emergere dei primi modelli di intelligenza artificiale generativa che potevano essere usati per le attività criminali.

Uno dei più famosi è stato WormGPT, che ha dimostrato la sua capacità di aiutare gli hacker a creare software dannoso. È stato seguito da WolfGPT ed EscapeGPT e recentemente i ricercatori di sicurezza informatica hanno scoperto una nuova utility AI: GhostGPT.

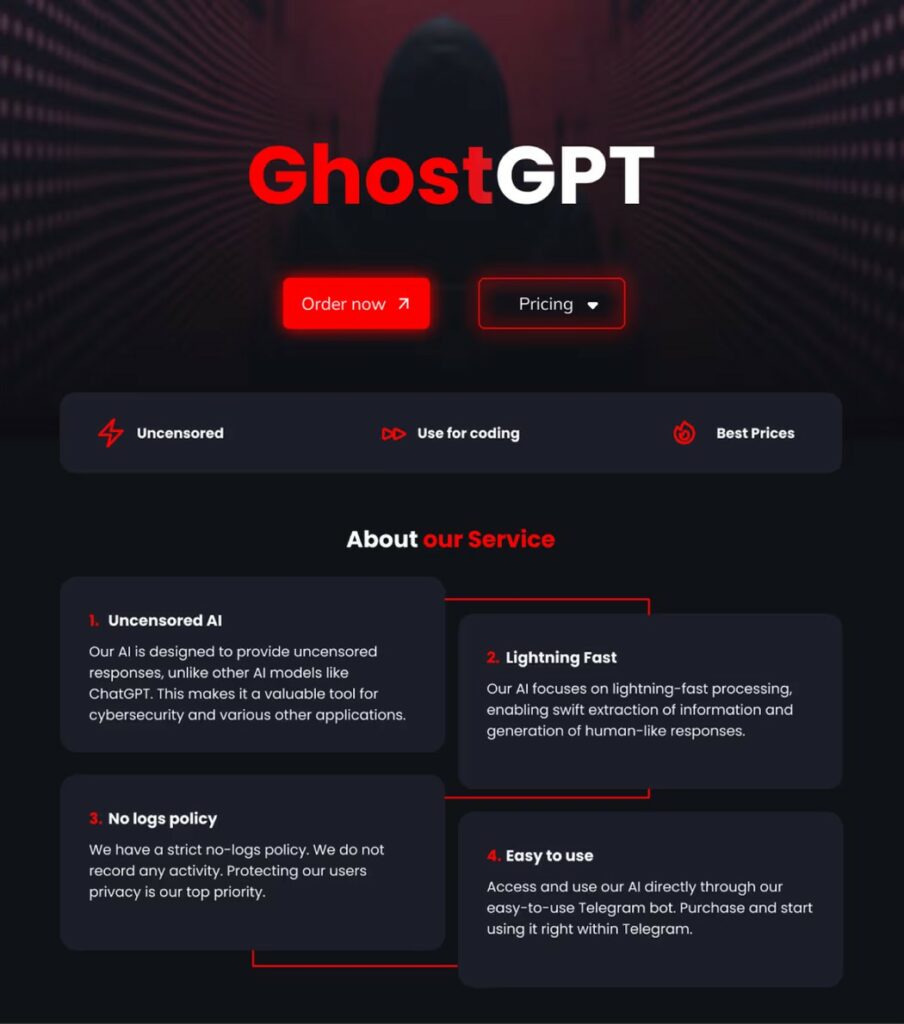

Secondo gli esperti di Abnormal Security, GhostGPT utilizza una versione hackerata del chatbot ChatGPT di OpenAI o un modello linguistico simile, privo di ogni restrizione etica.

“GhostGPT, eliminando i meccanismi di sicurezza integrati, fornisce risposte dirette e non filtrate a query pericolose che i tradizionali sistemi di intelligenza artificiale bloccherebbero o segnalerebbero“, ha affermato la società in un post sul blog del 23 gennaio.

Gli sviluppatori di GhostGPT lo promuovono attivamente come uno strumento con quattro caratteristiche chiave:

Lo strumento è accessibile direttamente tramite un bot su Telegram, il che lo rende particolarmente attraente per gli aggressori. GhostGPT è ampiamente pubblicizzato nei forum di hacking e si concentra principalmente sulla creazione di attacchi BEC (Business Email Compromise).

I ricercatori di Abnormal Security hanno testato le capacità di GhostGPT chiedendogli di creare un’e-mail di phishing utilizzando Docusign. Il risultato è stato estremamente convincente, confermando la capacità dello strumento di ingannare le potenziali vittime.

Oltre a creare e-mail di phishing, GhostGPT può essere utilizzato per programmare malware e sviluppare exploit.

Una delle principali minacce associate a questo strumento è l’abbassamento delle barriere all’ingresso in attività criminali. Grazie all’intelligenza artificiale generativa, le e-mail fraudolente stanno diventando più intelligenti e più difficili da rilevare.

Ciò è particolarmente importante per gli hacker la cui lingua madre non è l’inglese. GhostGPT offre anche comodità e velocità: gli utenti non hanno bisogno di hackerare ChatGPT o configurare modelli open source. Pagando una tariffa fissa, ottengono l’accesso e possono concentrarsi immediatamente sull’esecuzione degli attacchi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…