Autore: Massimiliano Brolli

Data Pubblicazione: 26/12/2021

Negli ultimi periodi, abbiamo assistito a grandi violazioni informatiche, alcune di queste ancora in corso verso la sanità italiana, come ad esempio la ULSS6 di Padova, il famoso attacco alla Regione Lazio oppure l’attacco al San Giovanni Addolorata di Roma.

Oltre a questi attacchi noti e riconosciuti, abbiamo avuto anche una serie di altri attacchi pubblicati nelle underground dove mai si è avuta una dichiarazione da parte delle istituzioni, come quando venne riportato dagli hacker del noto forum underground RaidForums che “gli sviluppatori italiani sono degli scimpanzé”, in relazione alla violazione del ministero della salute.

Insomma, il cybercrime si è abbattuto come una mannaia sulla sanità italiana e tutti quanti rimangono attoniti, a seguito dell’ultima violazione di turno, senza ricordarci che le prime avvisaglie le abbiamo avute molto ma molto tempo fa.

In questo articolo, vogliamo ricordarle. Si tratta di una serie di eventi che hanno visto il cybercrime e l’hacktivismo fornire una chiave di lettura di quelli che sarebbero potuti essere i rischi dell’abuso delle infrastrutture IT della sanità italiana in tempi non sospetti, e quindi una scorretta postura cyber sulla quale lavorare.

Nel marzo 2016 gli hacktivisti di Anonymous hanno dato il via all’operazione #OpSafePharma, lanciata il 16 marzo che consisteva in attacchi informatici di diversa natura, quale forma di protesta contro le prassi della sanità italiana in materia di Disturbo da Deficit di Attenzione/Iperattivita’ (ADHD).

La campagna ha prodotto numerosi attacchi contro ‘obiettivi’ come l’Istituto Superiore della Sanità, il ministero della Salute, le Asl di numerose regioni, e locali.

Gli attacchi sferrati erano di tipo DDos che hanno reso inagibili i siti, oltre che attraverso l’utilizzo di Sql Injection, a seguito delle quali sono stati pubblicati diversi dati sensibili ricavati dai database di Aifa e Croce Rossa. i Target che sono stati attaccati erano:

La Polizia Postale, eseguì una perquisizione nei confronti di un sedicenne italiano residente nella provincia di Udine, responsabile della campagna denominata #Opsafepharma di Anonymous, all’interno del quale il giovane era conosciuto con il nickname di “Artek”.

Ad aprile del 2020, venne attaccato il sistema informatico dell’ospedale Spallanzani, centro di eccellenza di Roma sulle malattie infettive, specializzato nella lotta al coronavirus, ma non comportò conseguenze, mentre invece riuscì il raid al vicino San Camillo.

L’assessore alla Sanità della Regione Lazio Alessio D’Amato disse in una video-conferenza:

“C’è stato anche un attacco hacker una settimana fa allo Spallanzani, ma senza successo. Abbiamo degli ottimi Servizi nazionali a tutela pubblica, che ci hanno ragguagliato su questo”

Insieme a lui il presidente della Regione Lazio Nicola Zingaretti sui fatti dell’attacco riportò:

“Quello del San Camillo è invece una vera e propria demolizione degli elaboratori”

Mentre scrisse su Twitter il vicesegretario del Pd Andrea Orlando, dopo le notizie degli attacchi hacker ai siti dell’Inps e dello Spallanzani.

“Alcune infrastrutture strategiche sono state sotto attacco di hacker. Bisogna subito convocare il Copasir per chiedere al Dis quale reazione è in atto. Questi sciacalli vanno fermati immediatamente”

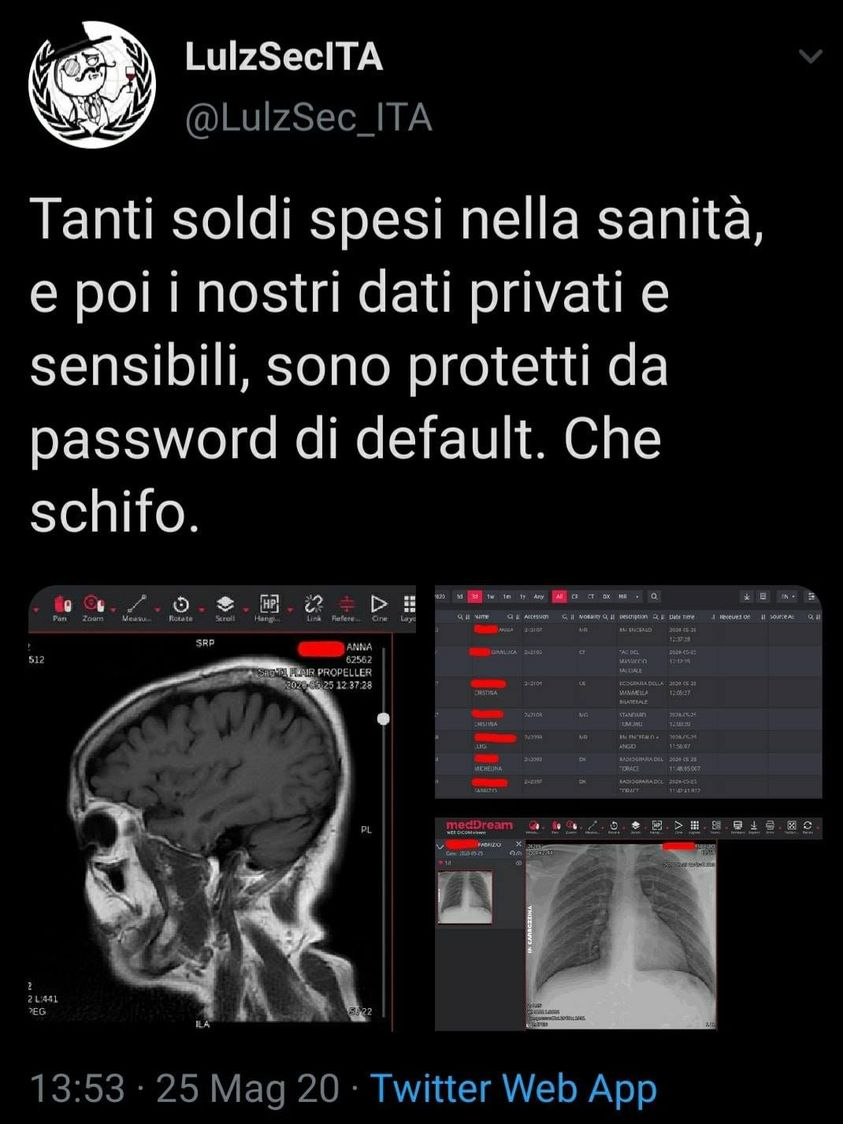

Nel 2020, LulzSecITA, diede vita ad un’altra operazione di hacktivismo per dimostrare che l’ospedale San Raffaele di Milano aveva delle falle di sicurezza nei loro sistemi IT non risolte capaci di portare ad una compromissione dei dati.

Infatti, tali falle hanno consentito l’accesso non autorizzato a migliaia di dati degli utenti con password in chiaro, tra cui pazienti e infermieri.

La cosa contestata del collettivo hacker, è che i dati erano stati esfiltrati dal San Raffaele due mesi prima della pubblicazione del Tweet, pertanto gli hacktivisti chiesero se era stata effettuata una notifica dell’incidente, visto che le falle di sicurezza erano state risolte.

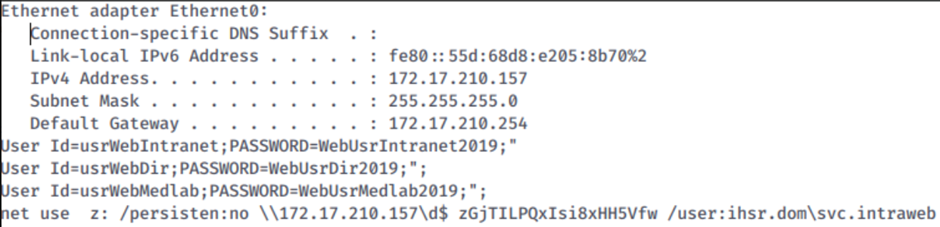

I successivi Tweet diventarono più tecnici e LulzSecITA pubblicò ulteriori immagini riportanti i dati trafugati comprese le informazioni che gli hanno permesso di violare il sistema.

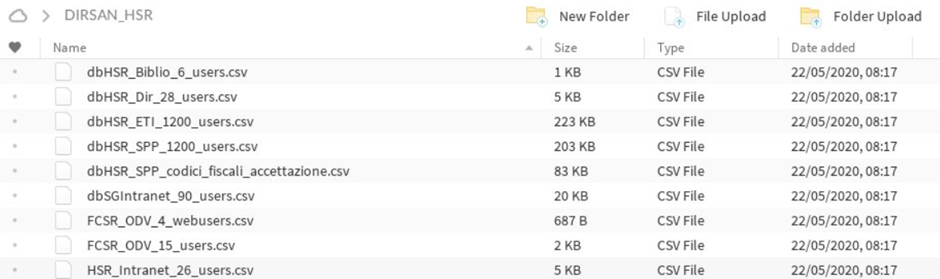

Ad esempio in un Tweet venne riportata la password in chiaro del database, che seppur lunga risultava facilmente violabile attraverso un attacco a dizionario, oltre ad una serie di file csv esfiltrati dalle reti

I Tweet divennero incessanti, e finalmente il San Raffaele rilascia una dichiarazione:

“…la situazione a cui si fa riferimento, riportata da fonte non attendibile, si riferisce a un tentativo di intrusione avvenuto mesi fa che non ha comportato l’accesso ad alcun dato sensibile. I nominativi di molti operatori sono pubblici per ragioni di servizio e le informazioni pubblicate sono relative a un’applicazione dedicata alla formazione online dismessa da anni con utenze e password di accesso altrettanto obsolete e dismesse – e che la Direzione ospedaliera – è già in contatto con gli organi competenti per fornire ogni utile chiarimento”.

il Profilo Twitter di LulzSecITA venne successivamente eliminato.

Sia se si tratti di violazioni a scopo di estorsione o se si tratti di atti vandalici di hacktivismo (che possiamo criticare, osteggiare e punire), va da se che queste (passatemi il termine) AUDIT tecniche, hanno permesso di acquisire nel tempo degli elementi che la sanità italiana non era così ben messa, per quanto riguarda una corretta postura cyber delle infrastrutture IT.

Sicuramente, l’emergenza sanitaria dovuta al COVID non ha aiutato, in quanto la sanità italiana era alle prese con problemi ancora più gravi anche se, oggi abbiamo compreso (come successo alla ULSS6 di Padova), che un attacco informatico, un attacco ransomware, può bloccare la “Produzione” di una azienda. E per quanto riguarda gli ospedali, la produzione sono i pronti soccorsi, le visite specialistiche, i centri vaccinali, creando di fatto enormi problemi alla collettività, non relativi ai soli dati sensibili delle persone, ma alla loro stessa salute.

Tutto questo ci fa comprendere che occorre velocemente avviare, per quanto riguarda la sicurezza informatica e il PNRR, un piano di ammodernamento delle infrastrutture IT relative alla sanità in quanto sappiamo che a livello estorsione, si tratta di un buon “cliente” in quanto paga velocemente e senza grossi problemi, perché il rischio non sono i soli dati esfiltrati, ma la vita delle persone e questo i criminali informatici lo sanno molto ma molto bene.

Fonte

https://www.bufale.net/opsafepharma-anonymous-contro-il-mondo-della-sanita/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…