Autore: Stefano Gazzella

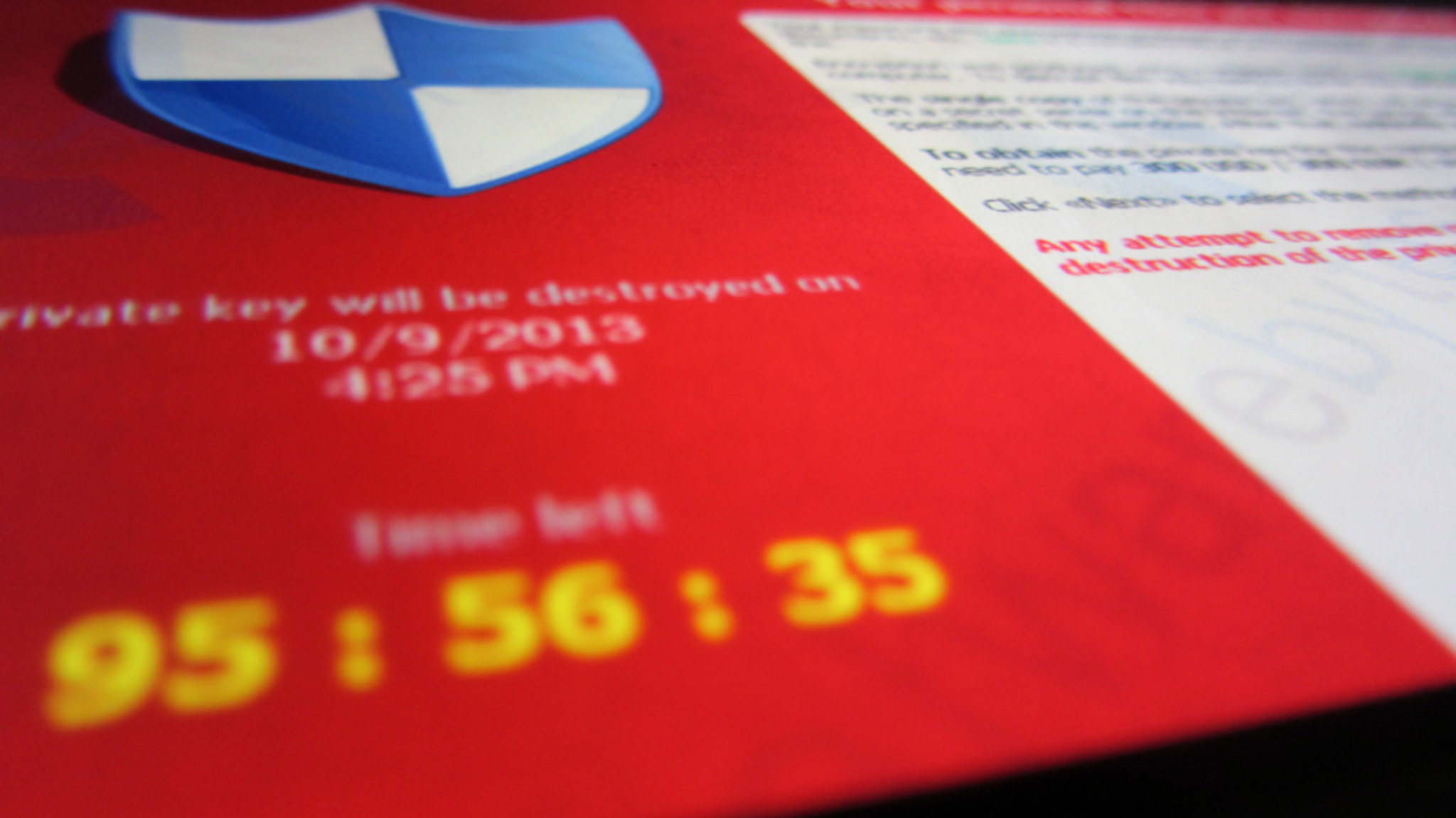

Un attacco ransomware è un’evenienza oramai tutt’altro che remota, considerata la frequenza con cui organizzazioni pubbliche e privati si trovano a dover fare i conti con il data breach realizzato sia dall’indisponibilità che dall’esfiltrazione di dati personali.

In caso di successiva pubblicazione, inoltre, si realizza l’ulteriore minaccia della diffusione dei dati con il più elevato elemento di rischio associato alla circostanza di perdita della confidenzialità.

Fin troppo spesso l’informazione che viene fornita agli interessati tanto nell’ipotesi che si ritenga ricorrere l’ipotesi di rischio elevato che impone una comunicazione ai sensi dell’art. 34 GDPR o meno, è la notizia del blocco dei sistemi con indisponibilità temporanea in tutto o in parte dei servizi, di una tempestiva denuncia presentata alle autorità competenti e dell’aver notificato il data breach al Garante Privacy.

Ovviamente accompagnando il tutto con una rassicurazione circa i lavori in corso per il ripristino operativo dei sistemi e le investigazioni sull’incidente di sicurezza occorso.

Ebbene, tale azione si rivela insufficiente in un’ottica di tutela sostanziale degli interessati coinvolti dalla violazione ed è ancor più grave nel caso in cui ricorra l’obbligo di cui all’art. 34 GDPR che indica “almeno le informazioni e le misure” che già sono state rese note all’autorità di controllo provvedendo alla notifica entro le 72 ore prescritte dall’art. 33 GDPR.

Fornire agli interessati anche mediante pubblicazione sul portale web o sui canali social un punto di contatto presso cui ottenere informazioni, descrivere le probabili conseguenze della violazione dei dati personali e le misure di mitigazione adottate può consentire loro di provvedere in autonomia all’adozione di cautele per contrastare i pericoli e soprattutto prevenire rischi ulteriori.

Al contrario, viene mantenuto uno stato di carente consapevolezza circa gli impatti del data breach proprio presso i soggetti che la norma stessa in materia di protezione dei dati personali è destinata a tutelare.

Nel momento in cui la violazione diventa oggetto di notizia, si può assistere a tre differenti linee d’azione. Decenza suggerisce che si possa produrre un comunicato mediante cui rendere le informazioni omesse fino a tale momento, evenienza riscontrata in virtuosità pur tardive. Indecenza esige invece che il silenzio perduri, nella speranza che l’evento si diluisca fintanto che non faccia più notizia nonostante la pubblicazione dei dati nel dark web.

Ancor peggio c’è infine la scelta sciagurata che fa guardare al proverbio per cui il silenzio è d’oro e la parola d’argento per cui sarebbe stato preferibile tacere.

Non solo non vengono rese informazioni, ma si svolgono tentativi maldestri di damage control diretti a colpevolizzare chi fa divulgazione responsabile e tendono a sminuire l’accaduto. Questa azione non va a tutela della reputazione dell’organizzazione colpita dal ransomware e contribuisce a generare confusione sull’accaduto.

Confusione che, alla pari del silenzio, costa. E il conto lo pagano gli interessati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.