Come avevamo riportato in passato, la Threat intelligence è una materia fondamentale in questo periodo storico, in quanto ci consente di anticipare le mosse dell’avversario e comprendere quali correttivi implementare all’interno dell’organizzazione, prima che sia troppo tardi.

Infatti, recentemente, in relazione all’incidente del Fatebenefratelli Sacco, avevamo riportando che le VPN di accesso erano in vendita nelle underground 2 mesi prima dell’incidente informatico.

Anche in questo caso siamo andati a dare una sbirciatina nelle underground relativamente all’incidente del Comune di Palermo.

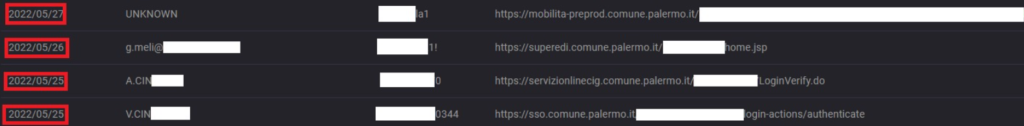

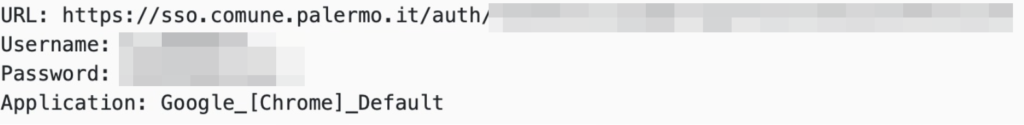

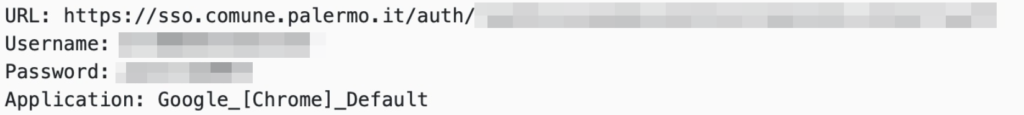

Dalle tracce che sono state rilevate da Emanuele de Lucia di Cluster25, giravano già dal 25 di maggio delle credenziali filtrate e poi “Normalizzate” dagli attori delle minacce, pronte ad essere utilizzate per un attacco attivo.

Nella fattispecie si parla di accesso Single Sign On (SSO) all’infrastruttura del comune di Palermo dove la fonte della fuoriuscita delle informazioni è una botnet, anche se al momento stiamo analizzando i dati per comprendere meglio di quale si sta parlando. Di seguito ulteriori informazioni rilevate nelle underground sempre relative al Comune di Palermo.

Ovviamente, non è certo che l’incidente informatico del Comune di Palermo sia partito da questa fuoriuscita di informazioni. Ma sicuramente è una traccia nelle underground che da un buon indizio dal quale iniziare a ragionare.

Il mondo delle botnet è un mondo molto sottovalutato soprattutto in Italia e proprio per questo abbiamo avviato di recente una serie di articoli a riguardo, per sensibilizzare le persone a questa importante minaccia informatica da dove spesso iniziano molte violazioni informatiche.

Per comprendere meglio di cosa si tratta potete leggere il primo report di Talking Cricket, dove spieghiamo con precisione il funzionamento delle botnet e delle tecniche tattiche e procedure TTPs degli attaccanti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…