Numerose vulnerabilità nell’utilità di trasferimento dati Quick Share possono essere utilizzate per eseguire attacchi MiTM e inviare file a dispositivi Windows senza il permesso del destinatario, hanno affermato gli specialisti di SafeBreach.

Quick Share è un’utilità di condivisione file P2P disponibile per gli utenti di dispositivi con Android, Chrome e Windows. Ti consente di inviare file a dispositivi compatibili nelle vicinanze, supportando Bluetooth, Wi-Fi, Wi-Fi Direct, WebRTC e NFC.

Sviluppata originariamente per Android con il nome Nearly Share e rilasciata per Windows nel luglio 2023, l’utilità è stata ribattezzata Quick Share nel gennaio 2024 dopo che Google ha unito la sua tecnologia con Quick Share di Samsung. Google sta inoltre collaborando con LG per preinstallare l’utilità su alcuni dispositivi Windows.

Gli specialisti di SafeBreach hanno studiato il protocollo a livello di applicazione utilizzato da Quick Share per trasferire file tra dispositivi e hanno immediatamente scoperto 10 vulnerabilità, inclusi problemi che consentono l’esecuzione di codice remoto in Windows.

I bug rilevati includono due errori di scrittura di file remoti non autorizzati in Quick Share per Windows e Android, nonché otto problemi in Quick Share per Windows relativi alla connessione Wi-Fi forzata, all’attraversamento di directory remote e al Denial of Service (DoS).

Questi errori consentono la scrittura di file sul dispositivo in remoto (senza l’autorizzazione dell’utente), causano l’arresto anomalo, reindirizzano il traffico a un punto di accesso Wi-Fi specifico.

Ora tutte le vulnerabilità sono già state corrette con il rilascio della versione 1.0.1724.0 e agli errori rilevati vengono assegnati due identificatori comuni: CVE-2024-38271 (5,9 punti sulla scala CVSS) e CVE-2024-38272 (7,1 punti sulla scala CVSS ) nella scala CVSS.

Secondo SafeBreach, il protocollo di comunicazione Quick Share è “altamente generico, contiene classi astratte e di base, nonché una classe di gestione per ciascun tipo di pacchetto… Inoltre, abbiamo scoperto che funziona in qualsiasi modalità. Pertanto, anche se il dispositivo è configurato per accettare file solo dai contatti dell’utente, possiamo comunque inviargli un file che non richiede conferma”, affermano i ricercatori.

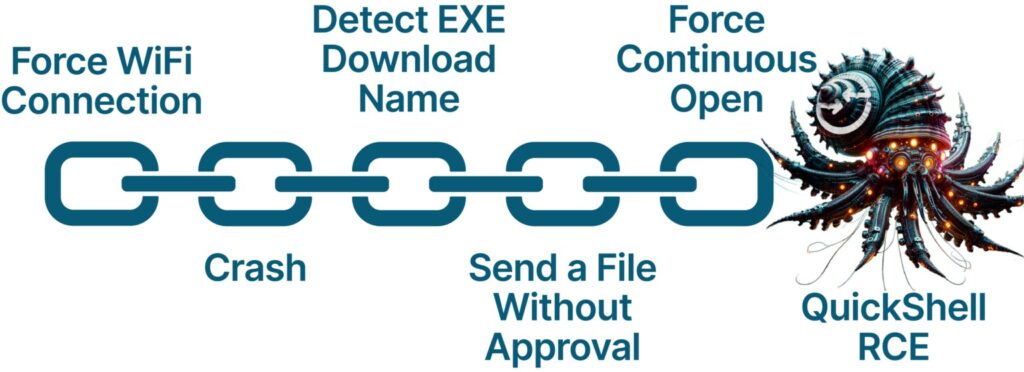

Pertanto, una volta installato, Quick Share crea un’attività pianificata che controlla ogni 15 minuti per vedere se l’applicazione è in esecuzione e la avvia se necessario. Gli esperti hanno utilizzato il CVE-2024-38271 per creare una catena RCE: l’attacco MiTM ha permesso loro di rilevare quando i file eseguibili venivano scaricati tramite il browser, quindi gli esperti hanno sfruttato il problema di path traversal per sovrascrivere il file eseguibile con il proprio file dannoso

Attualmente i ricercatori di SafeBreach hanno già pubblicato informazioni tecniche dettagliate sulle vulnerabilità scoperte e ne hanno anche presentato una presentazione alla recente conferenza DEF CON 32 .

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…