Secondo giorno di attacchi informatici diffusi verso le infrastrutture italiane scagliati dagli hacktivisti di NoName057(16). Si riparte con nuovi attacchi di Distributed Denial-of-Service (DDoS).

Oggi nelle mira del gruppo filorusso ci sono:

Alcuni dei siti sono in disservizio, alcuni hanno il geo-blocking attivo, come riportato sul canale Telegram degli hacktivisti.

Ricordiamo che NoName057(16) è un gruppo di hacker che si è dichiarato a marzo del 2022 a supporto della Federazione Russa. Hanno rivendicato la responsabilità di attacchi informatici a paesi come l’Ucraina, gli Stati Uniti e altri vari paesi europei. Questi attacchi vengono in genere eseguiti su agenzie governative, media e siti Web di società private.

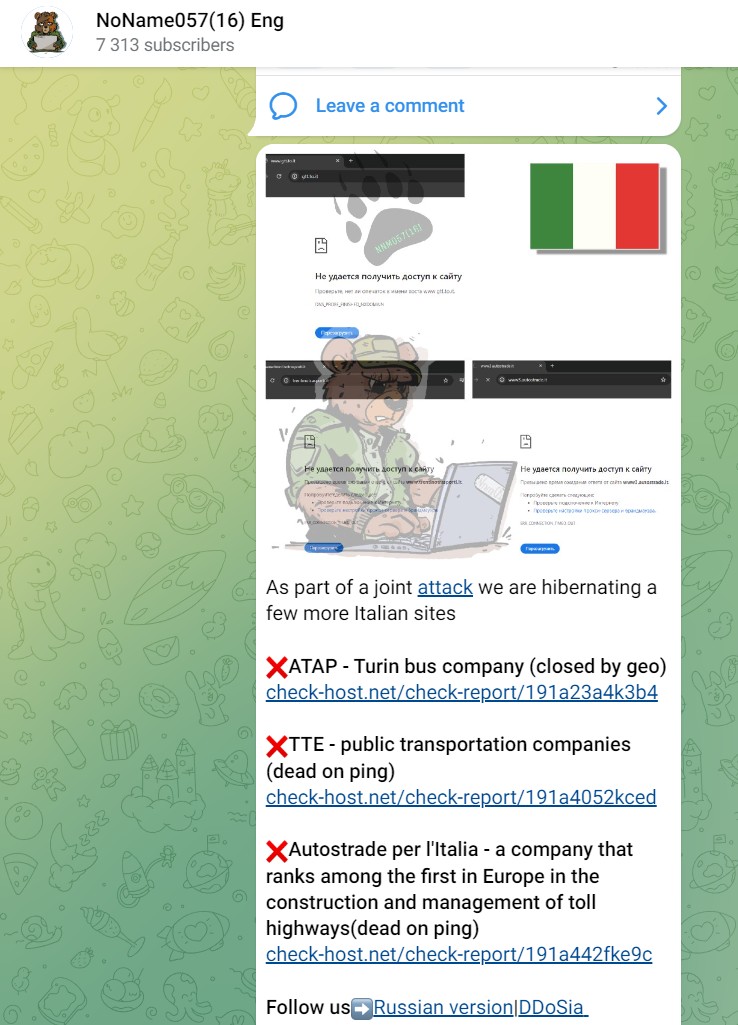

Nell'ambito di un attacco congiunto stiamo ibernando alcuni altri siti italiani

❌ATAP - Compagnia di autobus di Torino (chiuso da geo)

check-host.net/check-report/191a23a4k3b4

❌TTE - società di trasporto pubblico (morto su ping)

check-host.net/check-report/191a4052kced

❌Autostrade per l'Italia - società che si colloca tra le prime in Europa nella costruzione e gestione di autostrade a pedaggio(dead on ping)

check-host.net/check-report/191a442fke9c

Segui us➡️Russian versione|Progetto DDoSia|Canale di riserva

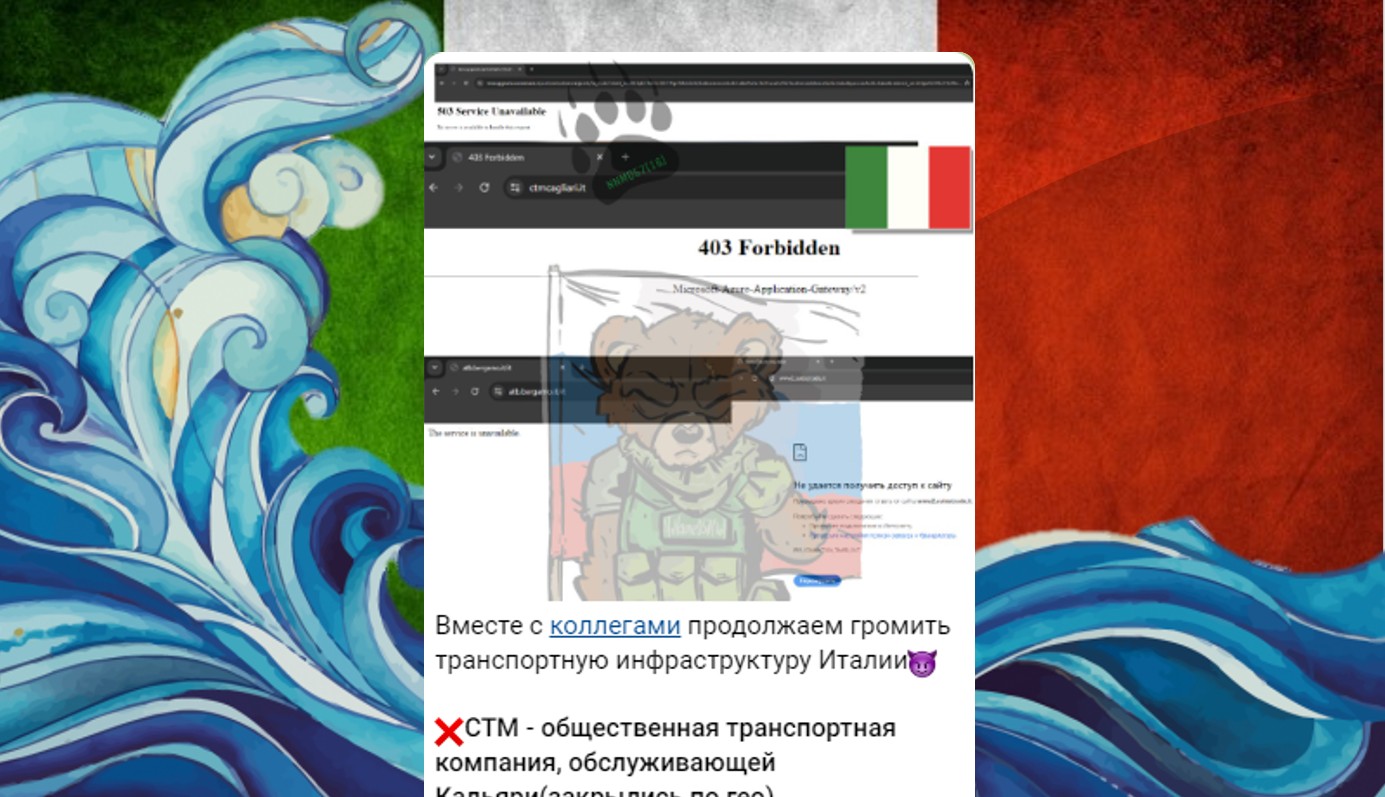

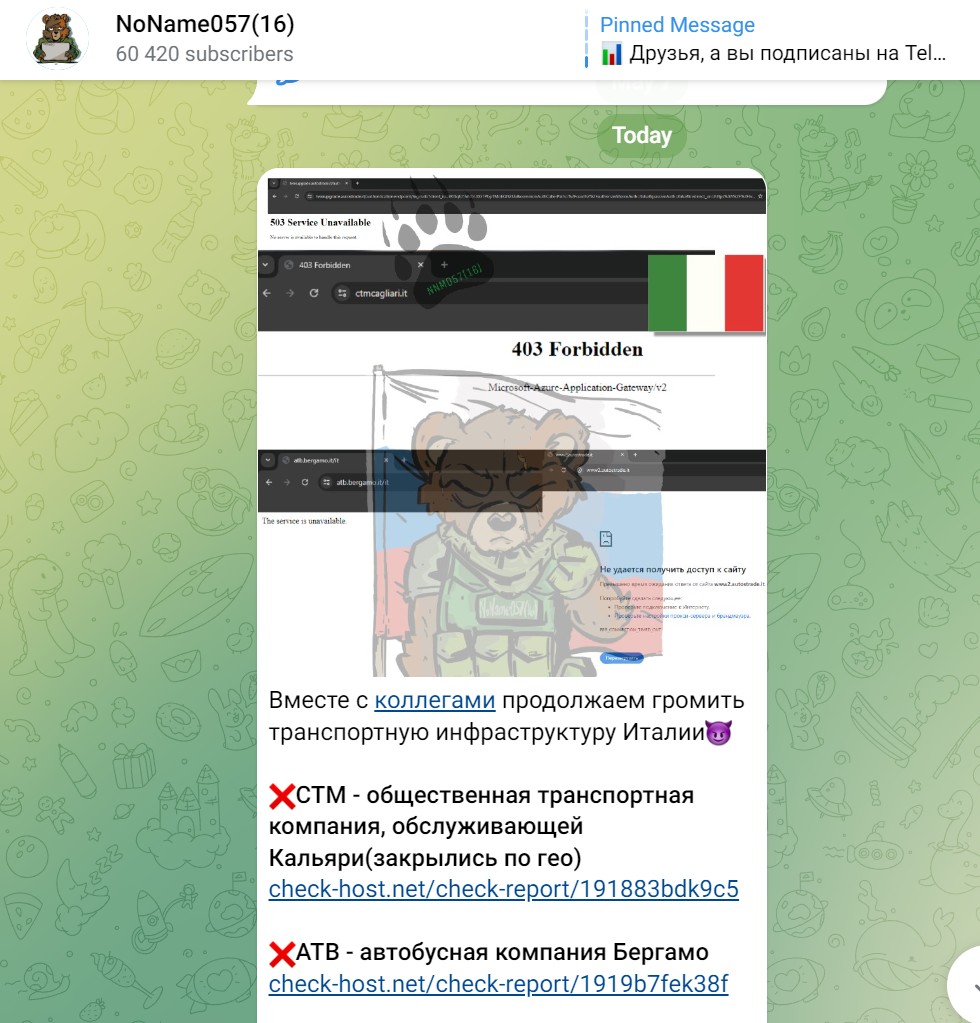

Insieme ai nostri colleghi continuiamo a distruggere le infrastrutture di trasporto italiane😈

❌CTM - l'azienda di trasporto pubblico di Cagliari (chiusa da geo)

check-host.net/check-report/191883bdk9c5

❌ATB - Azienda di autobus di Bergamo

check-host.net/check-report/1919b7fek38f

❌Autorizzazione

check-host.net/check-report/1919bff3ka61

Autorizzazione

check-host.net/check-report/1919c9edk89c

Подпишись➡️NoName057(16)|Progetto DDoSia

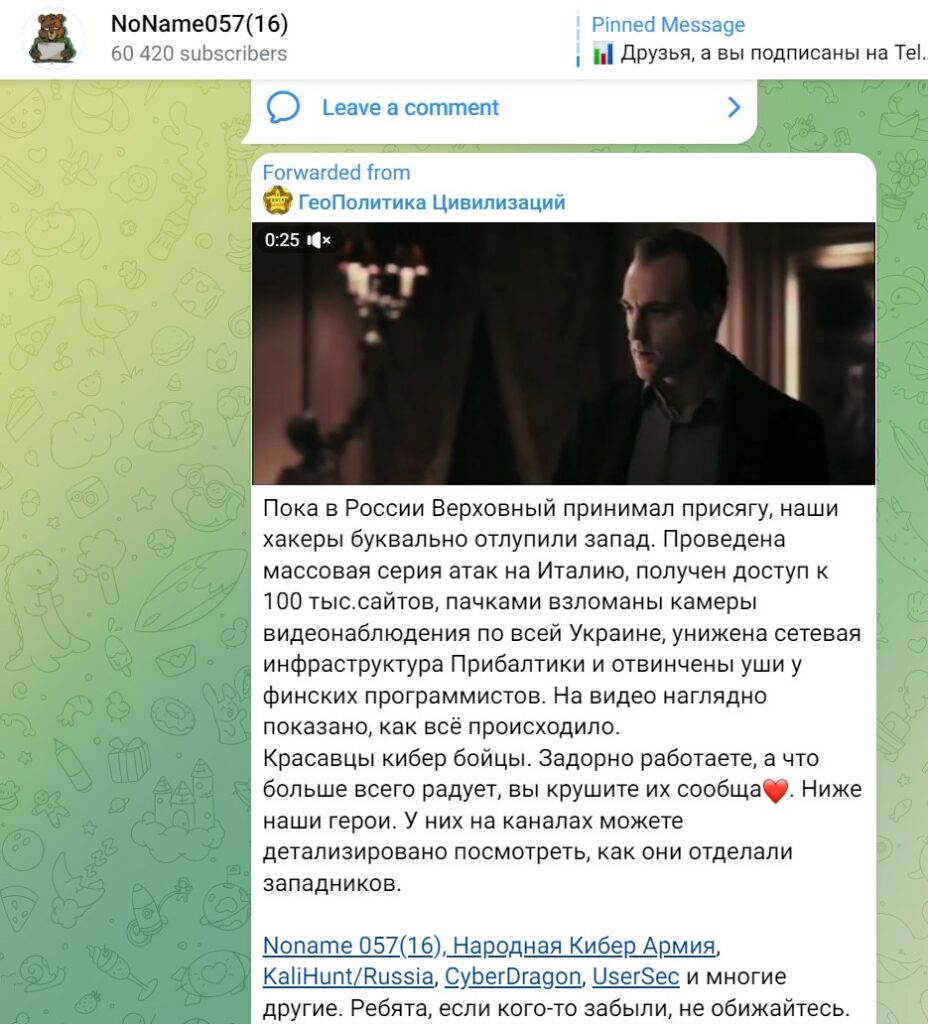

Mentre il leader supremo prestava giuramento in Russia, i nostri hacker hanno letteralmente colpito l'Occidente. Una serie massiccia di attacchi è stata condotta in Italia, è stato ottenuto l'accesso a 100.000 siti web, le telecamere a circuito chiuso in tutta l'Ucraina sono state violate in massa, l'infrastruttura di rete del Baltico è stata umiliata e le orecchie dei programmatori finlandesi sono state svitate.

Il video mostra chiaramente come è avvenuto il tutto.

Bellissimi cyber-combattenti.

Lavorate sodo e, cosa più piacevole, li annientate❤️. Qui sotto ci sono i nostri eroi.

Sui loro canali potete vedere in dettaglio come hanno finito gli occidentali.Il geolocking – anche noto come geoblocking – è una tecnica utilizzata per limitare l’accesso a contenuti online in base alla posizione geografica dell’utente. In pratica, il geolocking impedisce agli utenti (o a dei bot malevoli) di accedere a determinati contenuti o servizi online a meno che non si trovino in una determinata area geografica o regione specifica.

Nel caso degli attacchi DDoS, abilitare il geolocking significa ridurre la potenza di attacco dei computer infetti che inviano richieste malevole verso il server target. Ne deriva che da una specifica posizione geografica non sarà più possibile accedere al servizio (sito web) sia da un client lecito che da uno illecito (bot).

Un attacco DDoS (Distributed Denial of Service) è un tipo di attacco informatico in cui vengono inviate una grande quantità di richieste a un server o a un sito web da molte macchine diverse contemporaneamente, al fine di sovraccaricare le risorse del server e renderlo inaccessibile ai suoi utenti legittimi.

Queste richieste possono essere inviate da un grande numero di dispositivi infetti da malware e controllati da un’organizzazione criminale, da una rete di computer compromessi chiamata botnet, o da altre fonti di traffico non legittime. L’obiettivo di un attacco DDoS è spesso quello di interrompere le attività online di un’organizzazione o di un’azienda, o di costringerla a pagare un riscatto per ripristinare l’accesso ai propri servizi online.

Gli attacchi DDoS possono causare danni significativi alle attività online di un’organizzazione, inclusi tempi di inattività prolungati, perdita di dati e danni reputazionali. Per proteggersi da questi attacchi, le organizzazioni possono adottare misure di sicurezza come la limitazione del traffico di rete proveniente da fonti sospette, l’utilizzo di servizi di protezione contro gli attacchi DDoS o la progettazione di sistemi resistenti agli attacchi DDoS.

Occorre precisare che gli attacchi di tipo DDoS, seppur provocano un disservizio temporaneo ai sistemi, non hanno impatti sulla Riservatezza e Integrità dei dati, ma solo sulla loro disponibilità. pertanto una volta concluso l’attacco DDoS, il sito riprende a funzionare esattamente come prima.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…