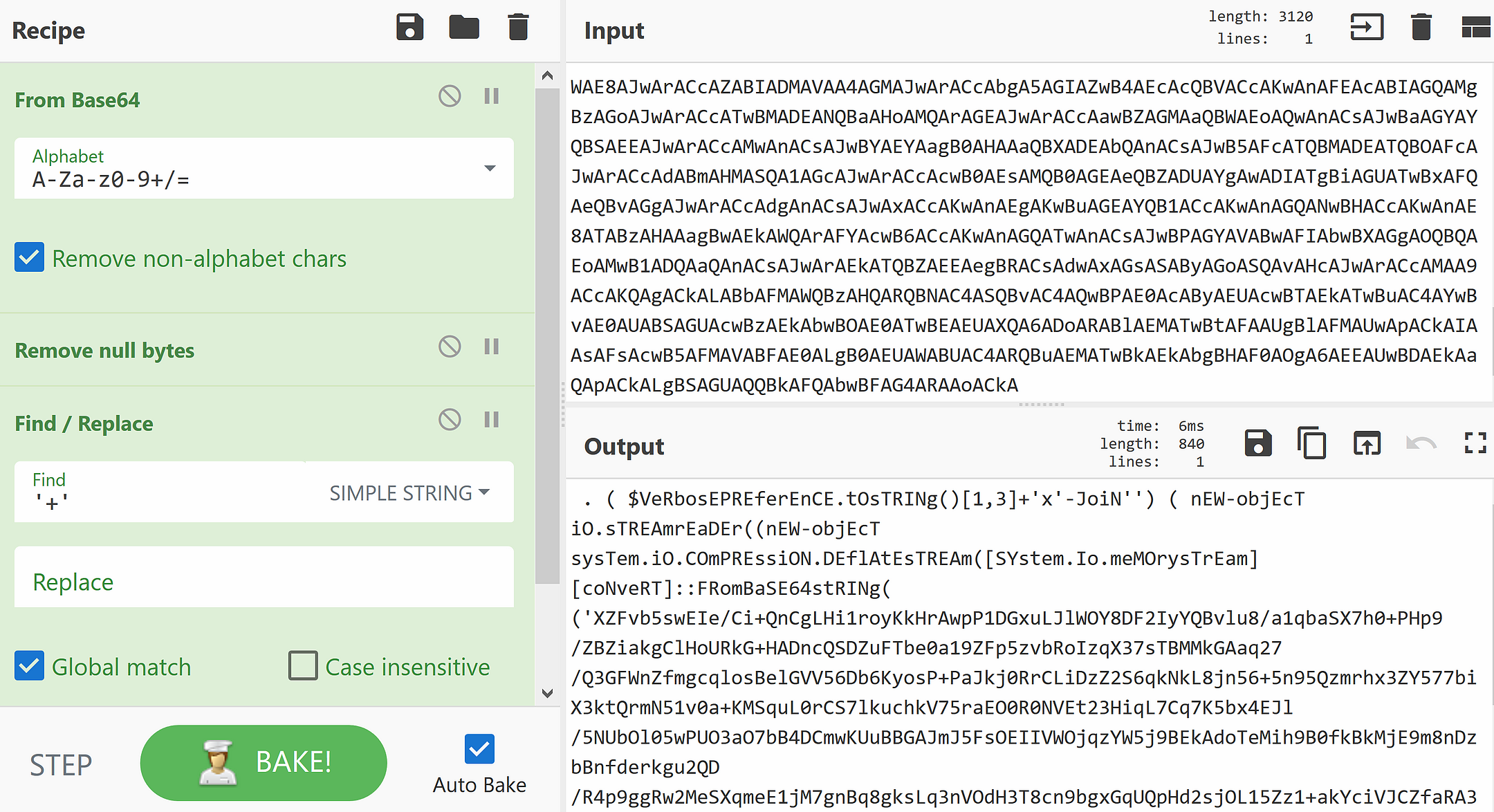

Programmi hacker: CyberChef, il coltellino svizzero da pentest.

Per la serie “programmi hacker”; oggi parleremo di CyberChef . Tra migliaia di tool online di conversione, CyberChef è una web-application completamente online che può essere utilizzata per eseguire tutti i tipi di conversioni sia semplici che complesse. CyberChef è uno strumento generico, uno strumento che fornisce funzionalità di cui ogni sviluppatore ha bisogno per il proprio carico di lavoro quotidiano. Questa gamma di funzionalità è incredibilmente ampia e va dal popolare toBase64 / fromBase64 e codifica / decodifica URL, alla crittografia con AES / DES / Blowfish e JWT, all’aritmetica e alla logica con operazioni di calcolo e bit per bit,