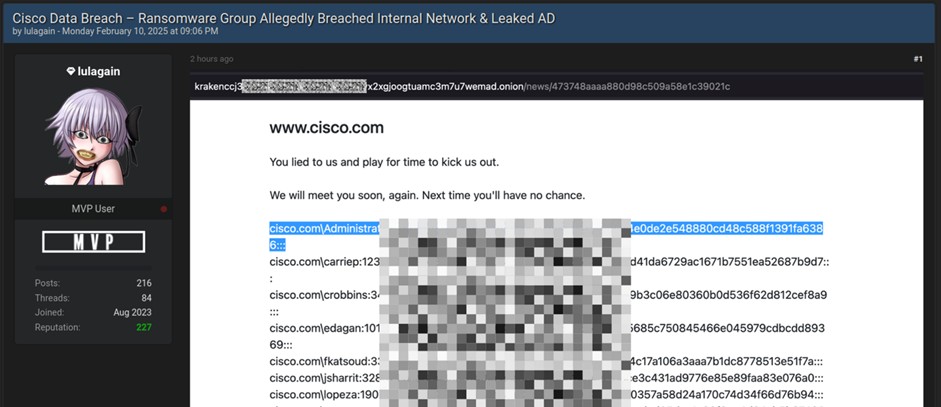

Nella tarda sera di lunedì 10 febbraio, durante una “ricognizione” sulle ultime “notizie” dal DarkWeb, un post sul noto forum BreachForums attira la mia attenzione. Il titolo: da prima pagina! “Cisco Data Breach – Ransomware Group Allegedly Breached Internal Network & Leaked AD”.

Il post, a “cura” dell’utente dallo pseudonimo lulagain (ndr tutto sommato anche con una discreta reputazione all’interno di BreachForum), riporta uno screenshot dove i presunti thread actors trollano Cisco con frasi del tipo: “Ci hai mentito e hai preso tempo per buttarci fuori.” e ancora “Ci vedremo presto, di nuovo. La prossima volta non avrai alcuna possibilità.”.

Lulagain continua con un’analisi del presunto attacco, dove i criminali informatici hanno avuto accesso alla rete interna di Cisco e all’Active Directory interna, collezionando username e NTLM Hash delle password. La presenza degli account dei Domain Controller, nel dump riportato, fa presumere a Lulagain che i malintenzionati abbiano avuto un accesso molto “profondo” alla rete e abbiamo potuto anche effettuare movimenti laterali all’interno della rete. Aggiunge inoltre, che tutto fa pensare ad un accesso persistente e ad una lunga permanenza all’interno della rete. Infine, ammette che Cisco non ha ufficialmente confermato l’attacco e conclude con consigli sulla sicurezza come: l’implementazione dalla MFA, analisi dei LOG, cambio password ecc.

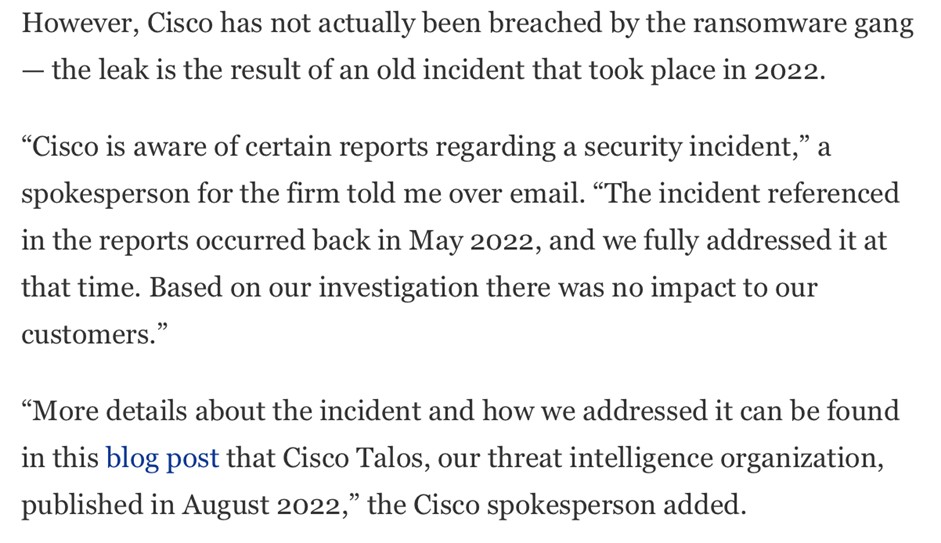

Una notizia di questo livello non può essere passata inosservata e cerco qualche conferma. Trovo un articolo su Forbes e Kate O’Flaherty riporta che il presunto attacco è quello subito da Cisco del 2022. Quindi nessun nuovo attacco alla rete di Cisco!

La conferma è supportata da portavoce dell’azienda contatti via e-mail da Forbes, i quali confermano che “Cisco è a conoscenza di rapporti su incidenti di sicurezza” e che “l’incidente menzionato nei report è quello accaduto nel maggio 2022”.

Infine, si fa riferimento al post sul blog di sicurezza di Cisco Talos (il dipartimento di threat intelligence di Cisco) dove è possibile avere un report dettaglio sull’incidente di sicurezza.

Interessante lettura che ancora una volta conferma come il furto di credenziali sia il metodo preferito (e forse il più “semplice”) per guadagnare credenziali di accesso valide alle reti. Il report di sicurezza evidenzia come il “vettore inziale di attacco” sia stato un account Google personale di un dipendente compromesso. Sull’account era attiva la sincronizzazione delle password con Google Chrome, comprese le password di accesso ai sistemi ci Cisco. La MFA è poi stata violata con tecniche di social engineering come:

Ancora una volta, sebbene non si tratta di uno nuovo attaccato informatico, è importante comprendere che la formazione degli utenti, la cybersecurity awareness e l’utilizzo di strumenti per l’analisi delle credenziali compromesse, siano principi fondamentali per aumentare la sicurezza. In altre parole “le persone sono i nostri migliori firewall!”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…