Una vulnerabilità nella funzione di inoltro di chiamata consente agli hacker di intercettare telefonate e codici di autenticazione a due fattori (2FA). Questo può avvenire con un’interazione minima con la vittima. Lo riferisce il ricercatore di sicurezza Jamison Vincenti O’Reilly in un’intervista a 404 Media.

Il meccanismo dell’attacco è quello di indurre l’utente a comporre un determinato numero di telefono attraverso un collegamento fraudolento. La tecnica utilizza il prefisso “tel://” che, una volta cliccato, comporrà il numero indicato dopo la barra.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Dopo aver cliccato sul collegamento e premuto il pulsante, il telefono inizia automaticamente a comporre il numero, dopodiché una voce automatizzata informa dell’inoltro della chiamata. Tuttavia, non esiste un meccanismo di autenticazione per garantire che la vittima voglia davvero impostare l’inoltro di chiamata.

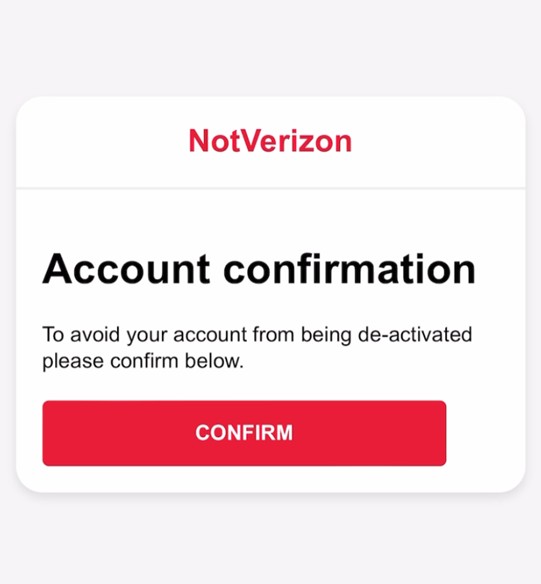

Screenshot di una pagina di phishing. Dopo aver premuto il pulsante viene effettuata una chiamata

Il ricercatore sottolinea la gravità della minaccia. Riporta la possibilità di intercettare non solo le chiamate, ma anche i messaggi vocali con codici di autenticazione a due fattori. Il che rende questa vulnerabilità appetibile per i criminali informatici.

Un esempio è la possibilità di intercettare i codici di autenticazione di Gmail, che talvolta vengono trasmessi a voce.

Secondo un portavoce di Google, l’azienda limita l’uso delle chiamate con autenticazione a due fattori solo ai numeri specificati dall’utente. Inoltre raccomanda di diffidare dei messaggi e dei link provenienti da mittenti sconosciuti.

Nel video, O’Reilly spiega che un aggressore può chiamare una vittima fingendosi un agente dell’assistenza clienti, un rappresentante di una società di telecomunicazioni o un conoscente della vittima (falsificando il numero).

Per intercettare le telefonate della vittima, il truffatore invia alla vittima un messaggio SMS appositamente predisposto chiedendole di richiamare.

Tra le raccomandazioni per eliminare la minaccia, il ricercatore suggerisce di introdurre un’ulteriore autenticazione, ad esempio tramite codici PIN conosciuti solo dal proprietario del numero. In risposta al problema, Verizon , uno degli operatori i cui abbonati hanno riscontrato il problema, ha espresso un atteggiamento serio nei confronti delle questioni relative alla sicurezza dei dati e alla privacy, assicurando che avrebbe adottato misure adeguate per correggere la lacuna.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.