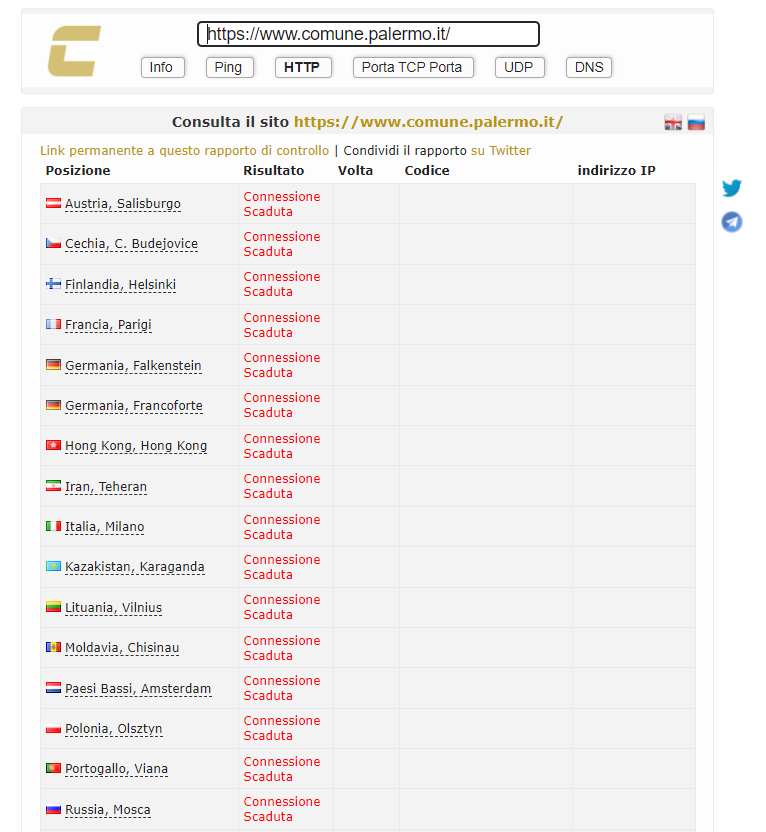

Anche oggi il sito del Comune di Palermo resta ancora offline, collassato dopo l’attacco informatico di giovedì scorso.

Da due giorni gli esperti informatici del comune sono alle prese con questo incidente informatico, per cercare di ripristinare i sistemi, anche se sembra, da quanto trapela dal comune, che ci vorranno ancora giorni per normalizzare la situazione.

Nel mentre si sta chiarendo l’entità del danno.

Come avevamo riportato, in via precauzionale, tutta l’infrastruttura IT è stata spenta per evitare che il malware dilaghi diffusamente nella rete.

L’assessore all’Innovazione, Paolo Petralia Camassa, ieri non aveva nascosto le sue preoccupazioni sull’entità dell’eventuale danno provocato da chi è penetrato dentro il sistema del municipio palermitano.

Intanto la società partecipata dal Comune Sispi, che si occupa dell’infrastruttura palermitana, continua interrottamente a lavorare per mettere in sicurezza il sistema e far partire tutti i vari servizi il prima possibile.

Ma uno dei servizi che pone più problemi è la zona a traffico limitato (Ztl).

Le telecamere sono accese, ma non è possibile registrare il pass di pagamento.

“Non possiamo nemmeno emettere un’ordinanza perché non la possiamo pubblicare l’indicazione che stiamo dando è quella di regolarizzare successivamente gli ingressi di chi è entrato nella zona a traffico limitato”.

dice l’assessore alla Mobilità Giusto Catania.

Nel mentre, i cittadini possono per i certificati anagrafici scaricarli direttamente tramite il portale dell’anagrafe nazionale (Anpr), entrando con spid o carta d’identità elettronica. Si stanno riattivando anche nel frattempo i sistemi di rilascio di carta d’identità elettronica.

Dal Comune, in ogni caso, sono arrivate rassicurazioni:

“Secondo una nota inviata da Sispi, gli adempimenti preliminari alla tornata elettorale sono stati tutti portati a termine (stampa liste elettorali, aggiornamenti tessere elettorali), è attivo il servizio di rilascio della Cie presso tutte le postazioni e il servizio di registrazione del sistema di videosorveglianza non ha subito alcuna interruzione”.

Come si dice, il morale è alto, ma i danni ancora non sono stati ripristinati.

Intanto è caccia alla gang che ha bloccato le infrastrutture telematiche del comune, e anche noi come RHC stiamo cercando di comprendere meglio la situazione.

RHC monitorerà la questione in modo da pubblicare ulteriori news, qualora ci siano novità sostanziali. Nel caso ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda, oppure la stessa azienda voglia fare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.