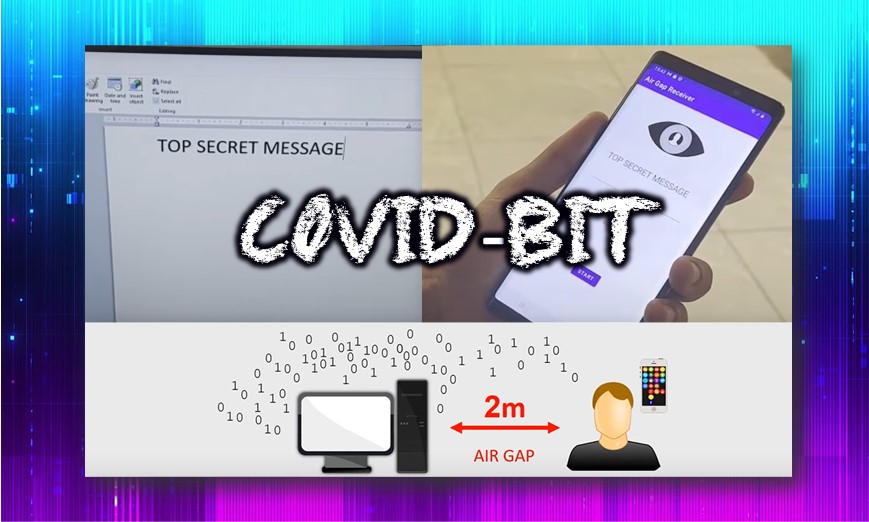

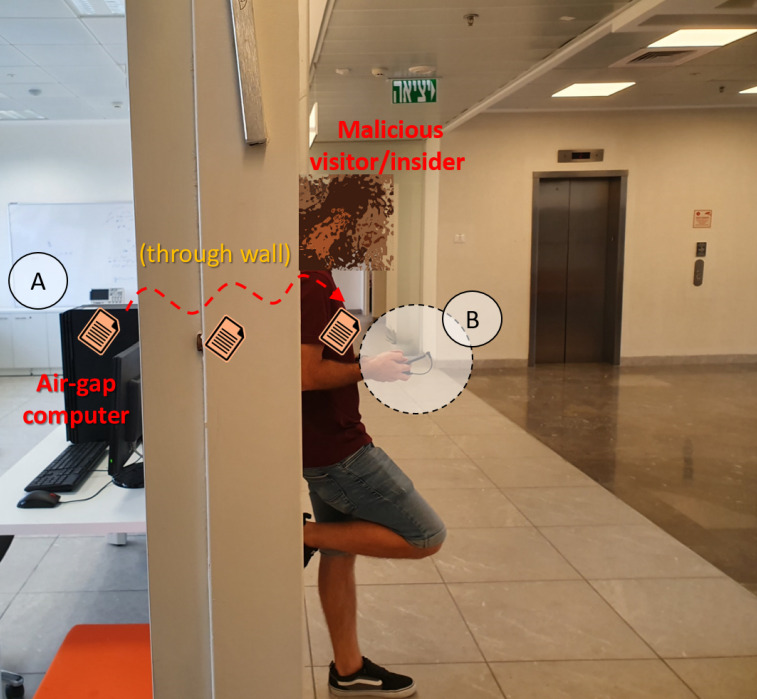

Il meccanismo COVID-bit è semplice. Un malware installato su un computer genera delle radiazioni elettromagnetiche nell’intervallo di frequenza di 0-60 kHz, che poi vengono captate da un ricevitore situato a una distanza di 2 m, che può essere uno smartphone con una antenna da 1 dollaro.

La tecnologia COVID-bit è stata sviluppata quest’anno ed è stato progettato per superare le reti Air Gap, quelle reti completamente scollegate dall’internet globale che sono spesso utilizzate in infrastrutture critiche.

Le reti con air gap, nonostante il loro elevato livello di isolamento, possono essere compromesse in vari modi. Conosciamo gli attacchi con le unità USB (un caso reale è stato il malware Stuxnet) oppure da un attacco alla catena di approvigionamento.

Poiché i sistemi isolati non sono connessi a Internet, l’aggressore deve sviluppare un metodo speciale per fornire le informazioni rubate come in questo caso.

COVID-bit è un attacco “covert channel” utilizzato dal malware per trasmettere dati utilizzando la radiazione EM da un alimentatore a modalità commutata (SMPS) e la codifica a spostamento di frequenza (FSK) per codificare i dati binari.

“Regolando il carico di lavoro della CPU, è possibile controllarne il consumo energetico e quindi controllare la frequenza di commutazione istantanea del componente SMPS”

spiega il Dr. Guri.

L’EMP può essere rilevato a distanza utilizzando antenne da 1 dollaro che possono essere collegate al jack audio da 3,5 mm del telefono per acquisire segnali a bassa frequenza con una larghezza di banda di 1000 bps. Le emissioni vengono quindi demodulate per estrarre i dati. Allo stesso tempo, il codice dannoso non richiede privilegi elevati e può essere eseguito da una macchina virtuale.

.png)

La valutazione della velocità dei dati mostra che le sequenze di tasti possono essere acquisite quasi in tempo reale e l’esfiltrazione di indirizzi IP e MAC richiede tra 0,1 e 16 secondi, a seconda della velocità dei dati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…