Autori: Massimiliano Brolli, Emanuele de Lucia

Data Pubblicazione: 02/05/2022

La Threat Intelligence è una materia importante!

Supporta Red Hot Cyber

Come sempre nell’arte della guerra, saper anticipare le mosse del nemico è una cosa fondamentale. Nel mondo cyber, viene chiamata “intelligence delle minacce”. Si tratta di analisi delle fonti OSINT/CLOSINT che consente agli analisti di comprendere la minaccia che ruota attorno ad una organizzazione, magari mentre i criminali si stanno organizzando per condurre un attacco.

Oggi scopriremo come mai questa materia sta diventando così importante e che con buone probabilità, l’incidente informatico al Fatebenefratelli di Milano poteva essere evitato.

Nella giornata di oggi abbiamo riportato dell’incidente informatico al Fatebenefratelli di Milano, che al momento sta lavorando con “carta e penna” in quanto i sistemi informatici non permettono la gestione dell’ospedale nel modo consueto.

Molti degli incidenti informatici dei quali sentiamo parlare nei giornali o nei telegiornali la sera, si sono consumati molto ma molto prima. Infatti, spesso ci capita di trovare tracce di queste informazioni nei covi dei criminali informatici e nelle underground.

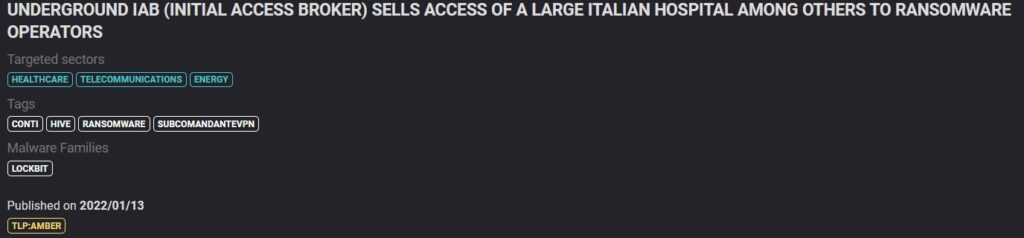

Nello specifico, il 10 gennaio 2022, l’attore di minacce che risponde al soprannome di “SubComandanteVPN” ha offerto in vendita degli accessi VPN appartenenti a delle grandi organizzazioni.

Questo attore di minacce viene chiamato “broker di accesso”, e si tratta nello specifico di un canale underground, un negozio, normalmente frequentato da altri criminali informatici che approvvigionano gli accessi (banalmente user e password di accesso ad infrastrutture di sicurezza o falle di sicurezza per fare breccia su un sistema) per poi utilizzarle e quindi sferrare un attacco informatico e inoculare all’interno delle infrastrutture IT dell’azienda il ransomware.

Nello specifico, questo attore ha venduto in modo riservato degli accessi a dei gruppi criminali e tra le organizzazioni incluse era possibile acquistare l’accesso alle credenziali per l’ospedale Fate Bene Fratelli Sacco, rispondendo all’FQDN asst-fbf-sacco.it

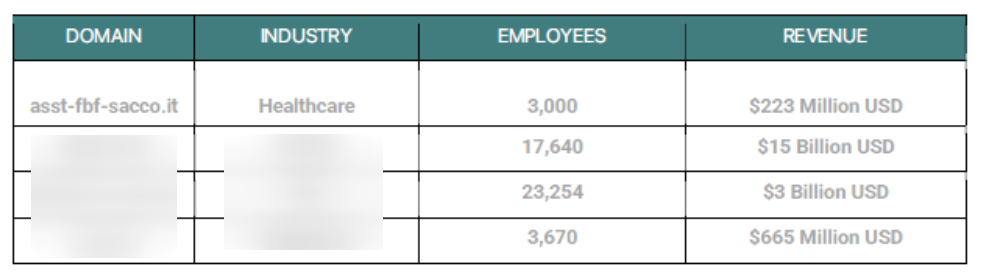

Di seguito i dettagli completi delle vittime che Cluster25 è riuscita a recuperare:

Siccome il broker di accesso risulta molto vicino ai gruppi ransomware quali LockBit, Conti e Hive, si potrebbe ipotizzare che in questo momento, all’interno dei loro backend, si stia parlando proprio di questo.

Lo sfruttamento di una credenziale VPN rubata/trapelata potrebbe consentire la diffusione di varianti di ransomware e, in base ai settori interessati, potrebbe avere pesanti ricadute sui servizi e sui cittadini, come nel caso di un ospedale e di un pronto soccorso.

Questo vuol dire che effettuando analisi costanti all’interno delle underground, conoscendo i circoli criminali, le infiltrazioni, le fonti pubbliche e le fonti chiuse, è possibile “anticipare” le minacce e quindi correre ai ripari prima che queste si scaraventino contro una organizzazione ed infliggano ingenti danni al suo business.

Prendiamo in considerazione oggi più che mail la Threat intelligence. Oggi deve far parte del tuo business.

RHC monitorerà la questione in modo da aggiornare il seguente articolo, qualora ci siano novità sostanziali. Nel caso in cui l’azienda volesse effettuare una dichiarazione, saremo lieti di pubblicarla all’interno di questa pagina, magari avendo informazioni di cosa si sta facendo per rispondere all’attacco informatico.

Potete contattarci tramite la sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.