La piattaforma di phishing Darcula (della Quale avevamo parlato in precedenza) si prepara a rilasciare il suo terzo importante aggiornamento, una delle cui caratteristiche principali sarà la possibilità di creare kit di phishing fai da te per attaccare qualsiasi marchio.

Gli specialisti di Netcraft hanno affermato che la prossima versione eliminerà le restrizioni sulla portata del targeting. Pertanto, agli utenti verrà offerto un numero limitato di kit di phishing, ma potranno crearne di propri.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Anche la terza versione in arrivo, chiamata Darcula Suite, includerà un nuovo pannello di amministrazione, il filtraggio di IP e bot, strumenti per monitorare le prestazioni delle campagne e il furto automatico di dati di carte bancarie e portafogli digitali.

I ricercatori hanno testato una delle ultime versioni in beta di Darcula Suite e confermano che le funzioni dichiarate dagli aggressori funzionano davvero.

Ricordiamo che gli esperti hanno descritto Darcula in dettaglio per la prima volta l’anno scorso. All’epoca, è stato segnalato che la piattaforma PhaaS utilizzava circa 20.000 domini per impersonare vari marchi e rubare le credenziali degli utenti Android e iPhone in 100 paesi in tutto il mondo. Anche allora il servizio veniva utilizzato dagli hacker in attacchi su larga scala.

Come scrivono ora gli analisti di Netcraft, la nuova versione sarà più potente e rappresenterà una seria minaccia. Pertanto, negli ultimi 10 mesi sono stati identificati e bloccati circa 100.000 domini Darcula 2.0, 20.000 siti di phishing e 31.000 indirizzi IP associati alla piattaforma.

“Poiché le immagini dei contenitori utilizzate per eseguire il pannello di amministrazione sono disponibili al pubblico su registry[.]magic-cat[.]world, Netcraft è stata in grado di stimare approssimativamente il numero di persone che utilizzano già questa suite di test. Dal 5 al 10 febbraio 2025, il numero di pull di immagini API è aumentato di oltre il 100% e il numero di pull di immagini web di oltre il 50%”, affermano gli esperti.

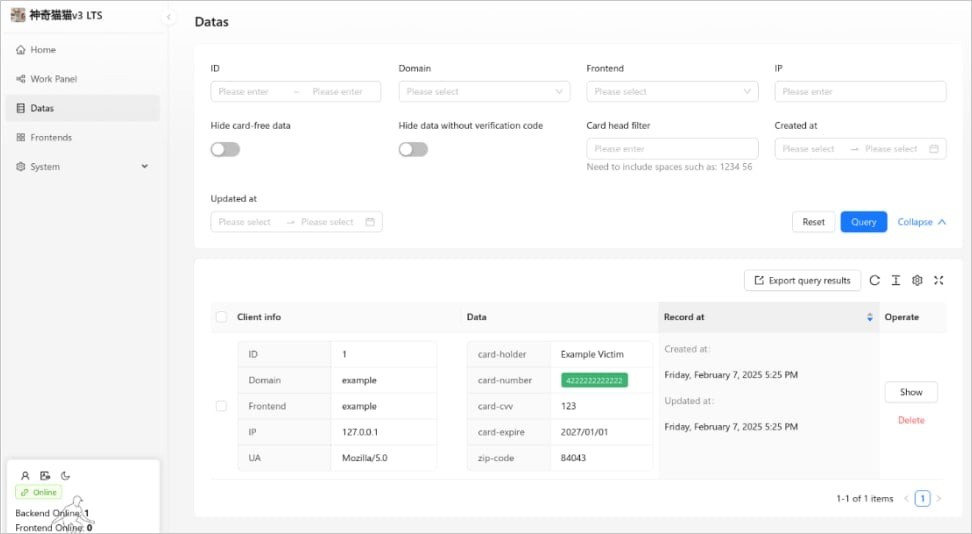

La caratteristica principale della nuova Darcula Suite sarà il generatore di kit di phishing fai da te sopra menzionato. Ciò consentirà ai clienti di inserire semplicemente gli URL dei marchi target, dopodiché la piattaforma genererà automaticamente tutti i modelli di attacco necessari. La clonazione di un sito legittimo viene effettuata utilizzando lo strumento Puppeteer. HTML, CSS, immagini e JavaScript vengono copiati per preservare il design originale.

Gli aggressori potranno scegliere quali elementi modificare (ad esempio campi di accesso, moduli di pagamento e richieste di autenticazione a due fattori) sostituendoli con pagine di phishing, messaggi di errore personalizzati o JavaScript per rubare l’input dell’utente.

Darcula Suite fornisce ai propri clienti modelli già pronti, tra cui pagine di reimpostazione password false, moduli di pagamento con carta di credito e così via.

Una volta configurato, il sito di phishing viene compresso in una pagina .cat contenente tutti i file necessari per l’attacco. Questo set viene poi caricato nel pannello di amministrazione di Darcula, dove è possibile la gestione centralizzata, l’esfiltrazione dei dati in tempo reale e il monitoraggio delle prestazioni della campagna.

Darcula 3.0 contiene anche:

Si segnala che i canali Telegram associati a Darcula stanno già promuovendo la vendita di telefoni usa e getta, ai quali sono collegate fino a 20 schede rubate, il che indica anche l’utilizzo attivo della nuova versione di Darcula.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.