Si parla da tempo si “web scraping” e Linkedin non è la prima volta che incappa in questo genere di problemi. L’autore di questa “violazione” (se così possiamo chiamarla) ha reso noti i dettagli su Breach Forums, un forum underground frequentato dai criminali informatici.

L’accesso a questi dati ha innescato un’ondata di preoccupazioni e interrogativi sull’uso futuro di queste informazioni.

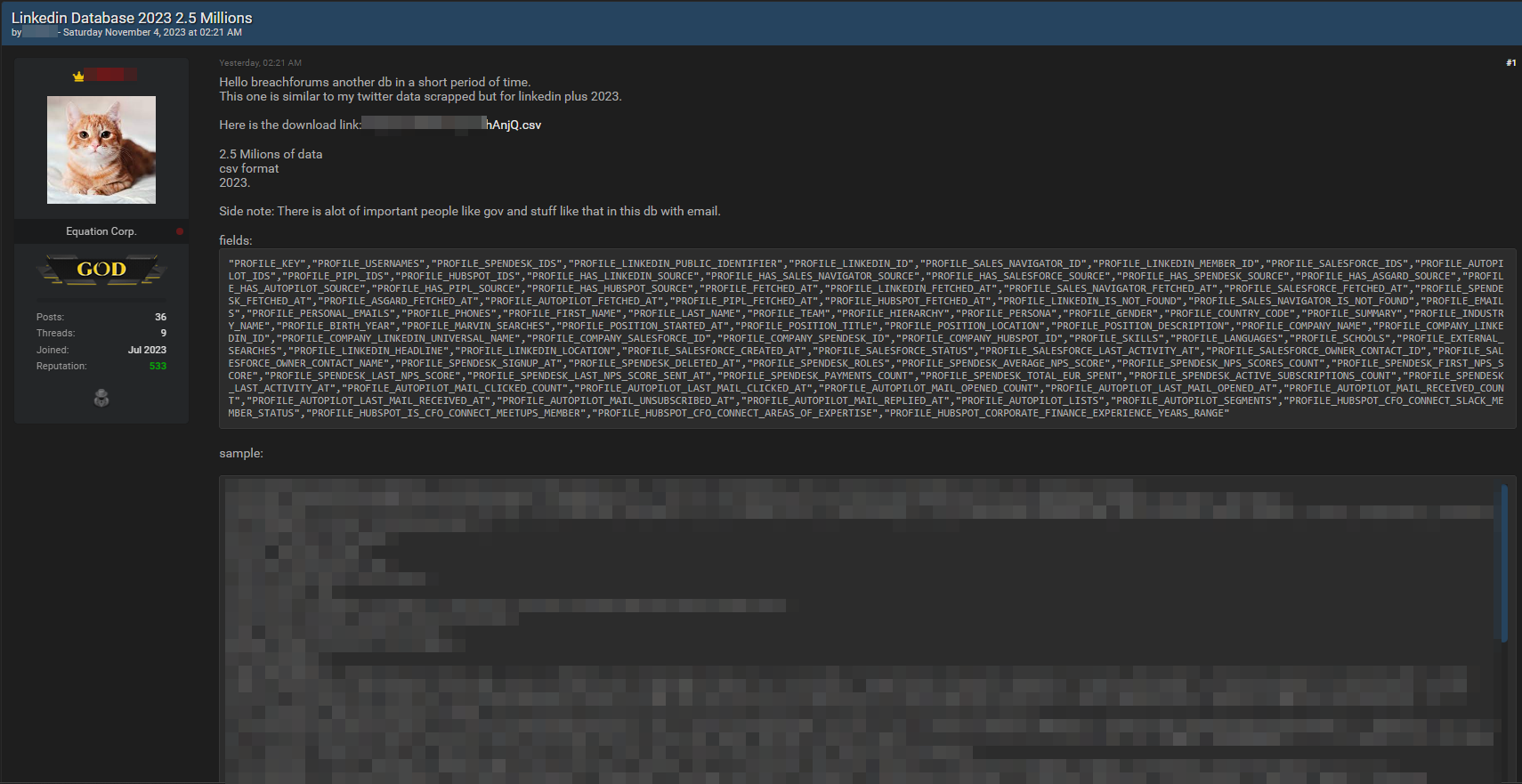

Il crimine informatico è in costante evoluzione, e le comunità online dove i criminali informatici condividono e negoziano dati rubati sono al centro di queste attività. Il messaggio pubblicato da un utente anonimo su Breach Forums ha gettato una luce sinistra sulla situazione. L’utente ha dichiarato: “Ciao breachforums un altro db in un breve periodo di tempo. Questo è simile ai miei dati twitter ma per linkedin plus 2023.”

Il post includeva un link per scaricare un file in formato CSV che conteneva dati riferiti a oltre 2,5 milioni di account LinkedIn. Tra le informazioni trapelate, figuravano indirizzi email, dati personali e professionali. L’autore del post ha sottolineato che alcuni di questi dati appartenevano a individui di rilevanza, compresi membri del governo e altre figure influenti.

Ciao breachforums un altro db in un breve periodo di tempo.

Questo è simile ai miei dati twitter ma per linkedin plus 2023.

Ecco il link per il download: https://***********************.csv

2,5 milioni di dati

formato csv

2023.

Nota a margine: in questo db ci sono molte persone importanti come i funzionari pubblici e altre cose del genere, con tanto di email.

Record:

"PROFILE_KEY","PROFILE_USERNAMES","PROFILE_SPENDESK_IDS","PROFILE_LINKEDIN_PUBLIC_IDENTIFIER","PROFILE_LINKEDIN_ID","PROFILE_SALES_NAVIGATOR_ID","PROFILE_LINKEDIN_MEMBER_ID","PROFILE_SALESFORCE_IDS","PROFILE_AUTOPILOT_IDS","PROFILE_PIPL_IDS","PROFILE_HUBSPOT_IDS","PROFILE_HAS_LINKEDIN_SOURCE","PROFILE_HAS_SALES_NAVIGATOR_SOURCE","PROFILE_HAS_SALESFORCE_SOURCE","PROFILE_HAS_SPENDESK_SOURCE","PROFILE_HAS_ASGARD_SOURCE","PROFILE_HAS_AUTOPILOT_SOURCE","PROFILE_HAS_PIPL_SOURCE","PROFILE_HAS_HUBSPOT_SOURCE","PROFILE_FETCHED_AT","PROFILE_LINKEDIN_FETCHED_AT","PROFILE_SALES_NAVIGATOR_FETCHED_AT","PROFILE_SALESFORCE_FETCHED_AT","PROFILE_SPENDESK_FETCHED_AT","PROFILE_ASGARD_FETCHED_AT","PROFILE_AUTOPILOT_FETCHED_AT","PROFILE_PIPL_FETCHED_AT","PROFILE_HUBSPOT_FETCHED_AT","PROFILE_LINKEDIN_IS_NOT_FOUND","PROFILE_SALES_NAVIGATOR_IS_NOT_FOUND","PROFILE_EMAILS","PROFILE_PERSONAL_EMAILS","PROFILE_PHONES","PROFILE_FIRST_NAME","PROFILE_LAST_NAME","PROFILE_TEAM","PROFILE_HIERARCHY","PROFILE_PERSONA","PROFILE_GENDER","PROFILE_COUNTRY_CODE","PROFILE_SUMMARY","PROFILE_INDUSTRY_NAME","PROFILE_BIRTH_YEAR","PROFILE_MARVIN_SEARCHES","PROFILE_POSITION_STARTED_AT","PROFILE_POSITION_TITLE","PROFILE_POSITION_LOCATION","PROFILE_POSITION_DESCRIPTION","PROFILE_COMPANY_NAME","PROFILE_COMPANY_LINKEDIN_ID","PROFILE_COMPANY_LINKEDIN_UNIVERSAL_NAME","PROFILE_COMPANY_SALESFORCE_ID","PROFILE_COMPANY_SPENDESK_ID","PROFILE_COMPANY_HUBSPOT_ID","PROFILE_SKILLS","PROFILE_LANGUAGES","PROFILE_SCHOOLS","PROFILE_EXTERNAL_SEARCHES","PROFILE_LINKEDIN_HEADLINE","PROFILE_LINKEDIN_LOCATION","PROFILE_SALESFORCE_CREATED_AT","PROFILE_SALESFORCE_STATUS","PROFILE_SALESFORCE_LAST_ACTIVITY_AT","PROFILE_SALESFORCE_OWNER_CONTACT_ID","PROFILE_SALESFORCE_OWNER_CONTACT_NAME","PROFILE_SPENDESK_SIGNUP_AT","PROFILE_SPENDESK_DELETED_AT","PROFILE_SPENDESK_ROLES","PROFILE_SPENDESK_AVERAGE_NPS_SCORE","PROFILE_SPENDESK_NPS_SCORES_COUNT","PROFILE_SPENDESK_FIRST_NPS_SCORE","PROFILE_SPENDESK_LAST_NPS_SCORE","PROFILE_SPENDESK_LAST_NPS_SCORE_SENT_AT","PROFILE_SPENDESK_PAYMENTS_COUNT","PROFILE_SPENDESK_TOTAL_EUR_SPENT","PROFILE_SPENDESK_ACTIVE_SUBSCRIPTIONS_COUNT","PROFILE_SPENDESK_LAST_ACTIVITY_AT","PROFILE_AUTOPILOT_MAIL_CLICKED_COUNT","PROFILE_AUTOPILOT_LAST_MAIL_CLICKED_AT","PROFILE_AUTOPILOT_MAIL_OPENED_COUNT","PROFILE_AUTOPILOT_LAST_MAIL_OPENED_AT","PROFILE_AUTOPILOT_MAIL_RECEIVED_COUNT","PROFILE_AUTOPILOT_LAST_MAIL_RECEIVED_AT","PROFILE_AUTOPILOT_MAIL_UNSUBSCRIBED_AT","PROFILE_AUTOPILOT_MAIL_REPLIED_AT","PROFILE_AUTOPILOT_LISTS","PROFILE_AUTOPILOT_SEGMENTS","PROFILE_HUBSPOT_CFO_CONNECT_SLACK_MEMBER_STATUS","PROFILE_HUBSPOT_IS_CFO_CONNECT_MEETUPS_MEMBER","PROFILE_HUBSPOT_CFO_CONNECT_AREAS_OF_EXPERTISE","PROFILE_HUBSPOT_CORPORATE_FINANCE_EXPERIENCE_YEARS_RANGE"I dati prelevati da LinkedIn tramite web scraping rappresentano un tesoro di informazioni preziose, ma in mano a criminali informatici, possono essere sfruttati per una serie di attività fraudolente e dannose. Ecco come questi dati possono essere utilizzati in diverse frodi:

In sintesi, i dati raccolti da LinkedIn tramite web scraping possono essere sfruttati in una serie di frodi e attività criminali. È importante che gli utenti siano consapevoli dei rischi dell’esposizione dei loro dati online e delle misure di sicurezza necessarie per proteggerli.

Il web scraping è un processo di estrazione di informazioni da siti Internet per scopi vari, tra cui analisi dei dati, monitoraggio dei prezzi, e ricerca competitiva. Questo approccio consente di raccogliere dati strutturati e non strutturati da fonti online in modo più efficiente ed accurato rispetto alla raccolta manuale.

Il processo di web scraping si basa su un software o uno script che simula il comportamento di un browser web. Questo strumento naviga le pagine web, individua i dati desiderati, e li estrae in un formato leggibile per ulteriori elaborazioni. È una tecnica estremamente flessibile che può essere adattata per raccogliere dati da una vasta gamma di fonti online.

Il web scraping è utilizzato in molteplici settori, tra cui l’e-commerce, l’analisi dei social media, la ricerca di mercato e il monitoraggio dei prezzi dei prodotti. Tuttavia, è importante notare che l’uso del web scraping solleva questioni etiche e legali, poiché alcune forme di scraping possono violare i termini di servizio di un sito web o i diritti d’autore.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…