Gli specialisti di Positive Technologies hanno scoperto una campagna dannosa su PyPI che sfrutta la popolarità di DeepSeek. L’attacco aveva come target sviluppatori, specialisti di ML e utenti abituali che desideravano integrare DeepSeek nei loro sistemi.

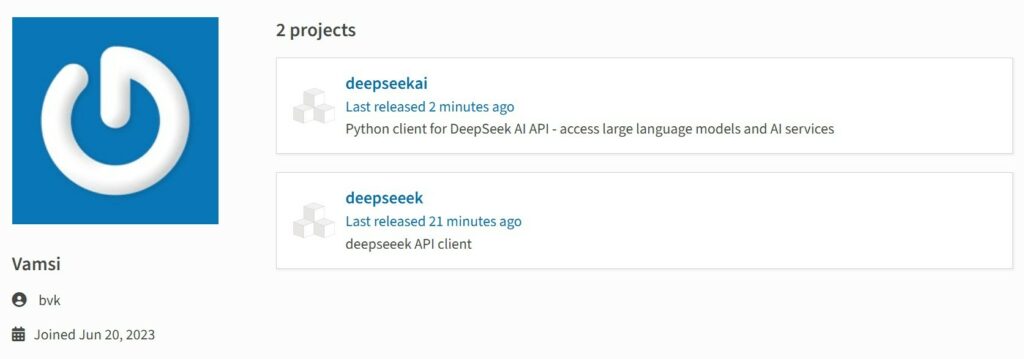

Secondo i ricercatori, l’aggressore, che ha creato l’account bvk nel giugno 2023 e che non era mai stato attivo prima, ha registrato i pacchetti dannosi deepseeek e deepseekai il 29 gennaio 2025.

I pacchetti si spacciavano per client Python per DeepSeek AI, ma in realtà erano infostealer. Il loro compito principale era raccogliere dati sull’utente, sul suo computer e rubare variabili ambientali. Gli esperti sottolineano che le variabili ambientali contengono spesso dati sensibili necessari al funzionamento delle applicazioni, come le chiavi API per l’archiviazione S3, le credenziali del database e l’accesso ad altre risorse infrastrutturali.

L’attività dannosa dei pacchetti si manifestava quando venivano chiamati i comandi console deepseeek o deepseekai, a seconda del pacchetto installato. Gli operatori dei due pacchetti dannosi hanno utilizzato il servizio Pipedream, una piattaforma di integrazione per sviluppatori, come server di comando e controllo su cui sono stati caricati i dati rubati (eoyyiyqubj7mquj.m.pipedream[.]net).

Si noti che il codice è stato creato utilizzando un assistente AI, come indicato dai commenti caratteristici che spiegano le righe di codice. Gli esperti hanno informato gli amministratori di PyPI della minaccia e i pacchetti dannosi sono stati rimossi. Tuttavia, sono stati scaricati 36 volte utilizzando il gestore di pacchetti pip e lo strumento di mirroring bandersnatch e altre 186 volte utilizzando un browser, la libreria requests e altri strumenti.

“I criminali seguono le tendenze moderne e spesso le usano per i propri scopi. L’aumento di popolarità di DeepSeek non ha fatto eccezione: gli utenti interessati alle reti neurali si sono ritrovati nel mirino. È anche degno di nota il fatto che il codice dell’attaccante sia stato creato utilizzando un assistente AI, come indicato dai commenti caratteristici che spiegano le righe di codice. I pacchetti dannosi sono stati caricati su un repository molto diffuso la sera del 29 gennaio e nel giro di pochi minuti sono stati rilevati dal servizio PT PyAnalysis per l’identificazione di pacchetti sospetti e dannosi. Abbiamo prontamente informato gli amministratori di PyPI: i pacchetti sono già stati rimossi. Sono riusciti a essere scaricati più di 200 volte”, commenta Stanislav Rakovsky, responsabile del gruppo Supply Chain Security del dipartimento Threat Intelligence di PT ESC.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…