Gli esperti di IOActive hanno dimostrato che i veicoli aerei senza equipaggio sono vulnerabili agli attacchi EMFI (side-channel EM fault injection), che consentono l’esecuzione di codice dannoso sul dispositivo.

Per i loro esperimenti, i ricercatori hanno scelto uno dei popolari modelli di droni: DJI Mavic Pro.

Notano che DJI è un produttore affermato che presta particolare attenzione alla sicurezza dei suoi prodotti, incluso l’uso di firmware, nonché Trusted Execution Environment (TEE) e Secure Boot.

Un drone può essere attaccato utilizzando diversi vettori, tra cui:

Gli esperti hanno intrapreso la strada dell’attacco al dispositivo fisico e hanno utilizzato le radiazioni elettromagnetiche per implementare degli attacchi di tipo EMFI.

Durante il primo esperimento, i ricercatori hanno cercato di utilizzare la radiazione elettromagnetica per ottenere una chiave di crittografia e utilizzarla per de crittografare il firmware. Hanno trovato un’area sul circuito stampato del drone che emetteva un forte segnale elettromagnetico, vi hanno posizionato una sonda e alla fine hanno registrato dati sufficienti per estrarre la chiave.

Dopo aver individuato la zona con il segnale più forte, gli esperti hanno cercato di capire come aggirare la verifica della firma che avviene prima della decrittazione del firmware. Dopo diversi giorni di test e analisi dei dati, è emerso che la probabilità di bypassare con successo la firma è inferiore allo 0,5%. In effetti, questo ha reso impossibile il recupero della chiave.

Poi gli analisti di sono andati dall’altra parte e hanno preso come base le idee precedentemente pubblicate dagli specialisti di Riscure. Nel loro studio, hanno proposto di provocare un fallimento per costringere un’istruzione a trasformarsi in un’altra e prendere il controllo, ad esempio, del registro del PC.

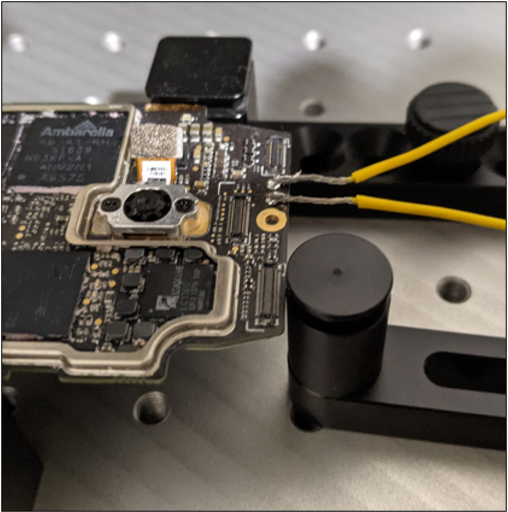

Di conseguenza, è stata assemblata un’installazione, come si può vedere nella figura seguente. Per implementare l’attacco, avevano bisogno di un laptop (utilizzato come controller), un alimentatore, un Riscure Spider (utilizzato per generare un trigger), un oscilloscopio, un tavolo XYZ e un generatore di impulsi EMFI.

In effetti, l’uso di segnali elettromagnetici per la corruzione della memoria si è rivelato applicabile alla consegna di un payload che consente l’esecuzione di codice. Un utente malintenzionato può utilizzare questo exploit per assumere il controllo di un dispositivo specifico, divulgare dati sensibili, abilitare l’accesso ADB e divulgare chiavi crittografiche.

“Abbiamo dimostrato che è possibile compromettere un dispositivo target introducendo uno specifico glitch elettromagnetico al momento giusto durante un aggiornamento del firmware. Ciò consentirà a un utente malintenzionato di ottenere l’esecuzione del codice sul processore principale del dispositivo e ottenere l’accesso al sistema operativo Android, che implementa le funzionalità principali del drone”, affermano gli esperti.

I ricercatori riassumono che durante questi test hanno cercato di capire se tali attacchi a un dispositivo complesso e moderno siano possibili. Poiché è stato dimostrato che è possibile prendere il controllo di un dispositivo durante l’elaborazione del firmware, il passo successivo è quello di applicare le conoscenze acquisite su un altro modello di DJI che non presenta vulnerabilità precedentemente note e creare un vero e proprio exploit.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…