Le campagne di phishing sono sempre più consistenti e targettizzate e ogni mese l’obiettivo cambia: questa volta ad essere nel mirino è Poste Italiane, con attacchi che si sono intensificati nell’ultimo mese con un 45% in più rispetto a Giugno.

Già a giugno l’Agenzia per la Cybersicurezza nazionale (ACN) aveva individuato una campagna di smishing ai danni degli utenti di Poste Italiane. Tale truffa veiva svolta attraverso messaggi di testo che invitavano gli utenti ad accedere al loro account utilizzando le proprie credenziali. Il tutto facendo leva su una comunicazione verosimile che il più delle volte andava a segno, soprattutto se considerato il target di popolazione meno avvezza alle nuove tecnologie, e quindi più facilmente ingannevole in rete.

Durante il mese di Ottobre si è osservato invece un riacutizzarsi della campagna phishing contro Poste Italiane. A dare l’allarme è stata Ermes Browser Security che solo negli ultimi giorni ha rilevato circa 19 nuovi siti di phishing, a fronte di 16 del mese di Agosto.

Ma come avviene nello specifico questo tipo di truffa? Ad esempio, alcune delle pagine di phishing imitavano perfettamente l’homepage delle Poste Italiane, complete di logo, immagini e stessa struttura del sito originale.

L’indirizzo URL, però, era una variante lievemente diversa o aveva qualche errore ortografico (typosquatting), facile da non notare per un utente distratto o non esperto. Inoltre, venivano spesso utilizzate offerte o comunicazioni allarmistiche per indurre l’utente a cliccare: “Comunicazione urgente sul tuo conto!”, “Hai un pacco in attesa! Conferma la tua identità per riceverlo”.

Questi sono solo alcuni degli esempi di messaggi ingannevoli utilizzati. In altri casi, i siti di phishing utilizzavano pop-up che richiedevano l’inserimento delle credenziali per accedere ai servizi delle Poste, o per confermare l’identità dell’utente a causa di un tentativo di accesso sospetto. Molti utenti, preoccupati, inserivano prontamente le loro credenziali, cadendo così nella trappola.

Come spesso riportiamo su queste pagine, occorre sempre tenere alta l’attenzione e non inserire mai le proprie credenziali in caso di messaggi sospetti.

I ricercatori di Ermes hanno analizzato i risultati per i maggiori servizi di corrieri, da UPS a DHL, includendo FedEx e i risultati mostrano decisamente che il dato di Ottobre relativo alle Poste è anomalo: ad Ottobre mentre per UPS, DHL, FedEx sono stati rilevati rispettivamente 2,6,4 nuove URL di phishing, per Poste italiane questo valore sale a 26.

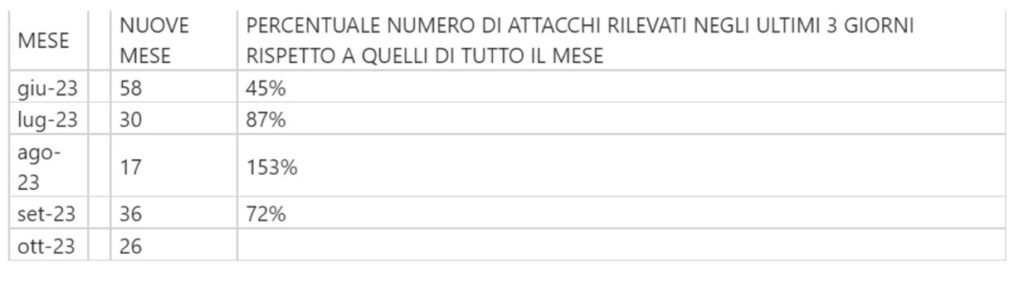

E’ un evidente sintomo del riacutizzarsi di una campagna di attacchi. In soli 4 giorni il numero di nuovi siti rilevati ha raggiunto il 45% se si considerano i numeri in tutto il mese di Giugno, mese in cui è stata per la prima volta riconosciuta la campagna, numeri destinati a salire ancora: 87% se si considera Giugno, 72% Settembre.

“Il numero di url continua ad aumentare giorno per giorno: il 2 Ottobre ne abbiamo registrati 2, il 3 Ottobre 8 e il 4 Ottobre 12” commenta Lorenzo Asuni, CMO di Ermes Browser Security. “Ormai non è una novità affermare che gli attacchi hacker all’ordine del giorno si stanno moltiplicando, è un fatto ormai noto a tutti: tuttavia l’adozione di misure che possano evitare tutto ciò o quantomeno arrestare una parte degli attacchi non è così immediata nonostante il carattere di urgenza di questo fenomeno.”

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…