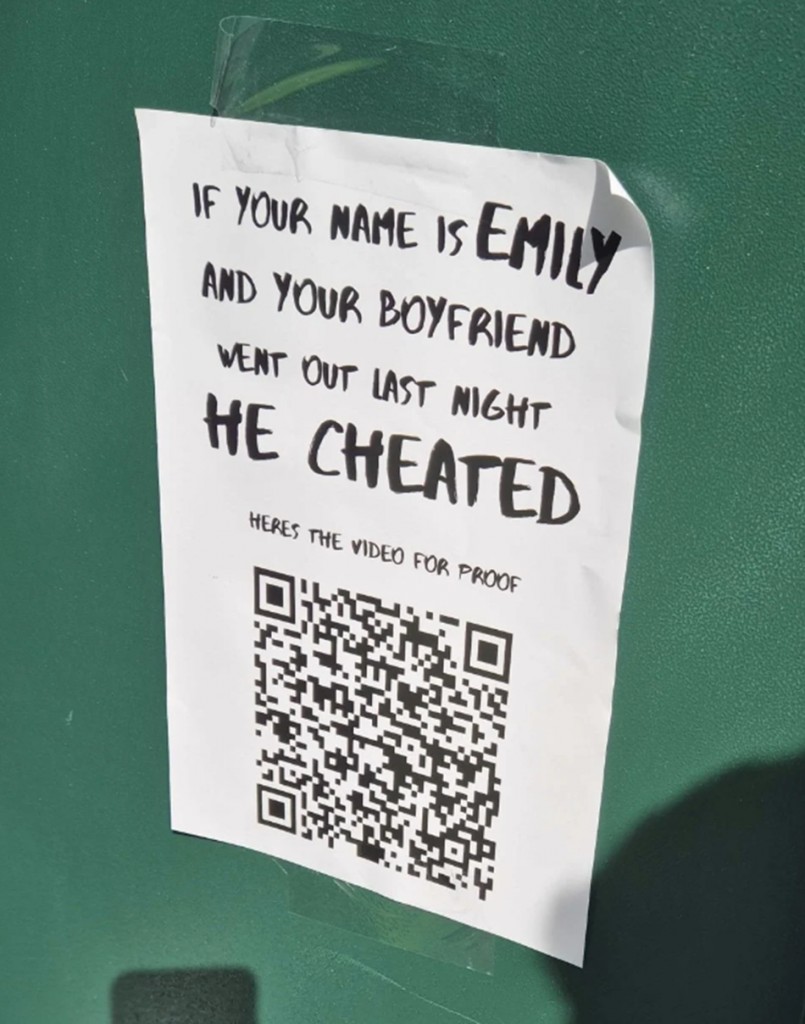

Nel Regno Unito sono apparsi poster misteriosi con codici QR che dicevano: “Se il tuo nome è Emily, il tuo ragazzo ieri sera, ti ha tradito”. Uno di questi poster è stato avvistato a Manchester, dove sotto il testo c’era un codice QR che chiedeva alle persone di verificare cosa fosse successo esattamente, con la didascalia “ecco la prova video”.

Questo contenuto misterioso e provocatorio ha immediatamente attirato l’attenzione della gente. Non importa quale sia il nome dei passanti: il nome sul poster può essere chiunque, ma tali messaggi suscitano inevitabilmente curiosità.

I poster hanno catturato immediatamente l’attenzione e generato pensieri inquietanti, costringendo le persone a fermarsi e a dare un’occhiata più da vicino. L’intrigo si intensifica quando sotto la chiamata si nasconde un codice QR che invita a risolvere il mistero.

Tuttavia, quando si scansiona il codice QR, l’attesa della scoperta si trasforma rapidamente in delusione, perché il collegamento porta al sito Prograd, un’applicazione per studenti che li aiuta a trovare un lavoro part-time.

Una tale mossa di marketing rientra automaticamente nella categoria della pubblicità shock e del guerrilla marketing : campagne pubblicitarie non standard, a volte persino provocatorie, volte ad attirare l’attenzione ad ogni costo. Queste tattiche, sebbene controverse, possono essere piuttosto efficaci, soprattutto se si rivolgono al pubblico più giovane.

I rappresentanti di Prograd hanno confermato che la campagna è stata lanciata il 17 settembre e ha coperto diverse grandi città del Regno Unito. Hanno sottolineato che il loro obiettivo è aiutare i giovani a trovare opportunità di reddito e crescita finanziaria. La campagna ha già mostrato ottimi risultati in termini di numero di visite al sito e di registrazione di nuovi utenti.

Nonostante la loro apparente innocuità, tali codici QR possono rappresentare una potenziale minaccia. In diversi paesi si sono verificati numerosi casi in cui gli aggressori hanno utilizzato i codici QR per distribuire siti di phishing e applicazioni fraudolente.

Così, l’anno scorso, una donna di Singapore ha perso 20mila dollari dopo aver scansionato un codice che la invitava a compilare un modulo in un bar. Schemi simili stanno diventando più comuni in tutto il mondo. A questo proposito, gli esperti invitano le persone a fare attenzione durante la scansione dei codici QR, soprattutto nei luoghi pubblici, e a controllare attentamente i collegamenti su cui stanno per cliccare.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…