Il mondo della sicurezza informatica è in continua evoluzione, con nuove minacce che emergono regolarmente. Una delle più recenti è il ransomware Termite, analizzato dettagliatamente in un articolo di Cyble.

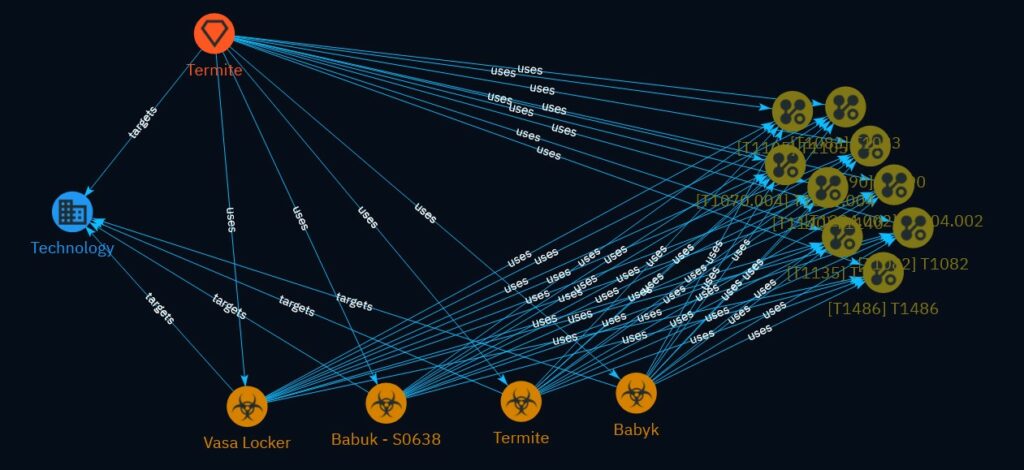

Questo malware ha attirato l’attenzione per la sua sofisticazione e per gli attacchi mirati a specifici settori industriali. Inoltre, l’immagine associata all’articolo offre una panoramica visiva delle tecniche e delle correlazioni tra diverse minacce ransomware.

Termite è un ransomware che si distingue per l’uso di tecniche avanzate e per la scelta mirata delle sue vittime. Secondo l’analisi di Cyble, Termite adotta le seguenti strategie:

Queste tattiche rendono Termite una minaccia particolarmente insidiosa, capace di causare danni significativi alle organizzazioni colpite.

L’immagine associata all’articolo di Cyble offre una rappresentazione schematica delle tecniche utilizzate da Termite e delle sue correlazioni con altri ransomware. Ecco una descrizione dettagliata degli elementi principali:

Questa rappresentazione visiva aiuta a comprendere la complessità delle operazioni di Termite e le sue interazioni con altre minacce simili.

L’emergere di ransomware come Termite ha diverse implicazioni per la sicurezza informatica:

Per affrontare efficacemente queste sfide, le organizzazioni devono investire in formazione, tecnologie di sicurezza avanzate e strategie di risposta agli incidenti.

Il ransomware Termite rappresenta una minaccia significativa nel panorama della sicurezza informatica. La sua capacità di utilizzare tecniche avanzate e di colpire settori specifici sottolinea l’importanza di una difesa proattiva e informata. Comprendere le sue modalità operative e le sue correlazioni con altre minacce è essenziale per sviluppare strategie efficaci di prevenzione e risposta.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…