L’Art.4 comma 5 del GDPR recita quanto segue: ““pseudonimizzazione – il trattamento dei dati personali in modo tale che i dati personali non possano più essere attribuiti a un interessato specifico senza l’utilizzo di informazioni aggiuntive, a condizione che tali informazioni aggiuntive siano conservate separatamente e soggette a misure tecniche e organizzative intese a garantire che tali dati personali non siano attribuiti a una persona fisica identificata o identificabile”

Negli ultimi anni, la crescente attenzione verso la protezione dei dati personali ha portato a un interesse significativo verso approcci fondamentali per garantire la privacy, specialmente in un contesto in cui le informazioni personali sono sempre più raccolte e trattate da organizzazioni di ogni tipo.

Supporta Red Hot Cyber

Negli ultimi anni si è avuto un interesse significativo per le tecniche di pseudonimizzazione e anonimizzazione dei dati. È un errore comune confondere queste due metodologie di trattamento del dato, tuttavia, sebbene la loro differenziazione sia sottile, risulta profondamente importante nelle procedure per rendere difficile o addirittura a precludere totalmente l’identificazione di un soggetto.

Entrambi i metodi sono regolati da normative, quali il Regolamento Generale sulla Protezione dei Dati (GDPR) dell’Unione Europea, che stabilisce linea guida su come gestire i dati personali.

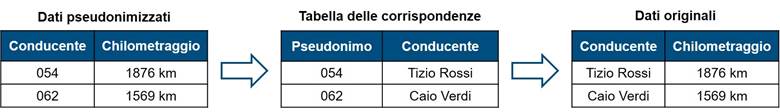

Nello specifico la pseudonimizzazione è quel procedimento con il quale s’impedisce l’identificazione di un individuo, consistente nel sostituire gli identificatori diretti del soggetto interessato con pseudonimi. L’anonimizzazione, invece, implica la rimozione definitiva di tutte le informazioni identificabili, rendendo impossibile l’associazione dei dei dati ad un soggetto ben determinato.

Pensare che la pseudonimizzazione si possa comunque raggiungere con l’ausilio di software è tuttavia rischioso; l’anonimato infatti deve essere garantito da due fronti operativi diversi ma correlati tra loro. Il primo di natura organizzativo dovrà gestire il valore del dato, disaccoppiandolo definitivamente dall’identità dell’individuo, mentre il secondo sarà da supporto, svolgendo le operazioni del caso.

Ma perché applicare tale misura?

Il GDPR già dal considerando 26 prova a fornire una spiegazione circa l’applicazione: “ L’applicazione della pseudonimizzazione ai dati personali può ridurre i rischi per gli interessati e aiutare i titolari del trattamento e i responsabili del trattamento a rispettare i loro obblighi di protezione dei dati. L’introduzione esplicita della «pseudonimizzazione» nel presente regolamento non è quindi intesa a precludere altre misure di protezione dei dati.”

Da ciò si deduce l’importante aspetto della non esclusività di applicazione, ma di integrazione al compendio delle altre misure di sicurezza sulla protezione dei dati. In ambito sanitario, cosi come in quello finanziario, questa misura assume rilevanza sia per l’utente finale che per le azienda che può continuare a usufruire del dato seppur pseudonimizzato.

Sta in questo passaggio che si trova la sostanziale differenza con l’anonimizzazione, la quale comporta la rimozione definitiva di tutte le informazioni identificabili. Sebbene infatti offra un livello di protezione della privacy più elevato, può limitare l’utilizzabilità dei dati per scopi futuri. Ovviamente il dato pseudonimizzato può correre il rischio di essere ricostruito, come specificato nel Considerando 75 del GDPR, si potrà incorrere nella “decifratura non autorizzata” sfruttando il principio del “disaccoppiamento”.

Grazie alle numerose tecnologie, sfruttando i differenti privilegi forniti all’utente, vengono mantenuti visibili solo le informazioni strettamente necessarie oscurando le altre.

Il punto debole del sistema, risiede nella logica applicativa per lo scambio dei dati da presentare all’utente finale. Il codice applicativo dovrà essere solido e dovranno essere applicate misure di sicurezza sulle banche dati ove sono contenuti i dati.

Un approccio comune alla pseudonimizzazione è rappresentato dall’hashing, ovvero la trasformazione di una stringa di input, in una di lunghezza fissa tramite funzioni crittografiche. Questo comporta un rischio, se l’algoritmo è noto, la re-identificazione diventa possibile. Per garantire la sicurezza, il titolare del dato dovrà mantenere al sicuro l’algoritmo utilizzato, in modo da renderlo inaccessibile a soggetti non autorizzati.

Questa segregazione sarà fondamentale per preservare l’integrità del processo. Inoltre per mitigare i rischi di attacchi di forza bruta o con dizionari precalcolati, sarà necessario adottare strategie, quali la tecnica del salting ovvero l’aggiunta di un valore casuale in input prima dell’hashing.

Tra le linee guida introdotte troviamo anche il concetto di “dominio di pseudonimizzazione“. Esso definisce il contesto in cui i dati vengono trattati come pseudonimizzati, distinguendo tra due configurazioni principali.

Quello di dominio interno, in cui solo alcune unità operative all’interno di un’organizzazione hanno accesso ai dati e quello di dominio esterno, in cui i dati pseudonimizzati sono oggetto di condivisione con soggetti esterni. Se tali soggetti non dispongono delle informazioni necessarie per effettuare la de-pseudonimizzazione, i dati per loro saranno in senso proprio anonimizzati.

Una via di mezzo tra la pseudonimizzazione e l’anonimizzazione è l’oscuramento di specifiche informazioni, impedendo cosi l’accesso tramite logiche legate all’applicazione e al database che contiene i dati.

Attualmente, l’ampia interpretazione del concetto di “dato personale” porta a un’applicazione generalizzata del GDPR, anche in situazioni in cui si sottopongono i dati a processi di de-identificazioni avanzati. Questo crea oneri e rischi significativi, specialmente per startup e aziende, che spesso si trovano a sostenere costi elevati di compliance o ad abbandonare progetti di valorizzazione dei dati per timor di violare la normativa.

In un contesto in cui gli algoritmi sono in continua evoluzione e aggiornamento, la gestione dei dati personali diventa sempre più complessa e cruciale. Le tecniche di pseudoanonimizzazione e anonimizzazione devono adattarsi a queste dinamiche, rispondendo alle sfide emergenti legate alla privacy e alla sicurezza. Con l’avanzamento delle tecnologie e l’aumento della capacità di elaborazione dei dati, è fondamentale riflettere su come queste pratiche possano garantire una protezione efficace degli individui. È quindi fondamentale adottare un approccio equilibrato che consideri sia la necessità di proteggere la privacy degli individui, sia l’importanza di utilizzare i dati per scopi legittimi e utili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.