Numerosi exploit PoC sono apparsi online per una vulnerabilità critica in Jenkins che consente a persone non autorizzate di leggere file arbitrari. Ancor peggio, alcuni esperti di sicurezza riferiscono che gli hacker criminali stanno già sfruttando il problema per attaccare le infrastrutture IT.

SonarSource ha recentemente scoperto due vulnerabilità in Jenkins che, in determinate condizioni, consentono agli aggressori di accedere ai dati su server vulnerabili ed eseguire comandi CLI arbitrari.

Il primo problema, monitorato con il CVE-2024-23897, è considerato critico e consente agli aggressori non autenticati con autorizzazioni generali/di lettura di leggere dati da file arbitrari sul server Jenkins. Gli aggressori possono leggere le prime righe dei file. Il numero di righe dipende dai comandi CLI disponibili.

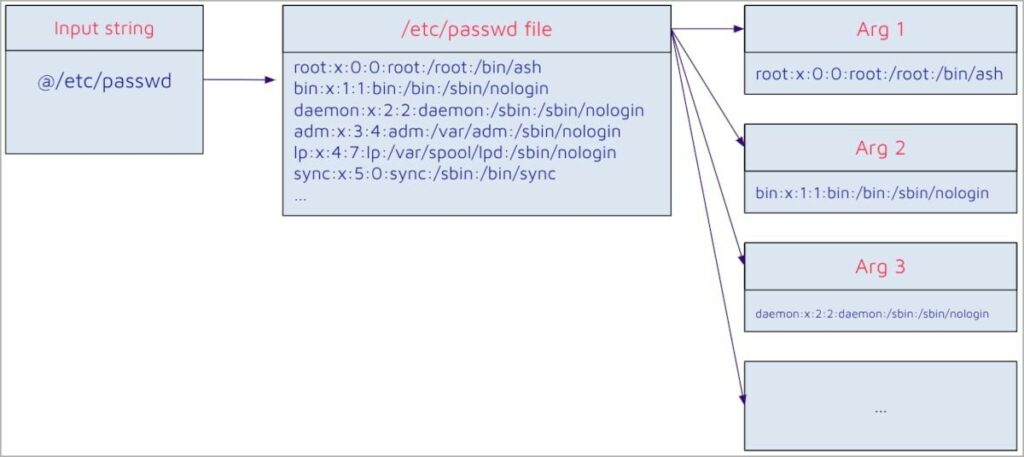

Il bug è legato al comportamento predefinito del parser args4j in Jenkins, che espande automaticamente il contenuto dei file in argomenti di comando se l’argomento inizia con un carattere “@”, consentendo la lettura di file arbitrari.

Secondo i ricercatori, lo sfruttamento della vulnerabilità può portare all’elevazione dei privilegi al livello di amministratore e all’esecuzione remota di codice arbitrario. Tuttavia, ciò richiederà il rispetto di una serie di condizioni che differiscono per ciascuna variante di attacco.

La seconda vulnerabilità, CVE-2024-23898, è una vulnerabilità WebSocket XSS che consente agli aggressori di eseguire comandi CLI arbitrari inducendo un utente a fare clic su un collegamento dannoso. I rischi associati a questo bug dovrebbero essere mitigati dai meccanismi di protezione esistenti nei browser, ma esistono ancora a causa della mancanza di un’adozione diffusa di queste pratiche.

Il 24 gennaio 2024, gli sviluppatori Jenkins hanno rilasciato correzioni per queste vulnerabilità nelle versioni 2.442 e LTS 2.426.3 e hanno anche pubblicato un bollettino in cui descrivevano possibili scenari di attacco e modi per sfruttare i bug.

Dopo che le informazioni sulle vulnerabilità Jenkins sono diventate pubbliche, molti ricercatori hanno riprodotto alcuni degli scenari di attacco descritti dagli sviluppatori e hanno creato exploit PoC funzionanti, ora pubblicati su GitHub .

Gli exploit prendono di mira principalmente il CVE-2024-23897, che consente agli aggressori di eseguire in remoto codice su server Jenkins senza patch. Molti di questi PoC sono già comprovati e accurati, quindi gli aggressori possono sfruttarli con poche o nessuna modifica.

Alcuni specialisti della sicurezza informatica avvertono che i loro honeypot Jenkins hanno già registrato l’attività corrispondente degli aggressori, indicando tentativi di attacco CVE-2024-23897.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…