Le aziende tecnologiche da trilioni di dollari cercano di diventare mostri integrati verticalmente. Google non ha trascurato questo fronte e ha una miriade di progetti in silicio personalizzati e semi-personalizzati dal famoso TPU per AI, al chip di sicurezza Titan alle prossime versioni del SOC Pixel/Chromebook, CPU server Arm Neoverse e sistemi di guida automatica con Waymo.

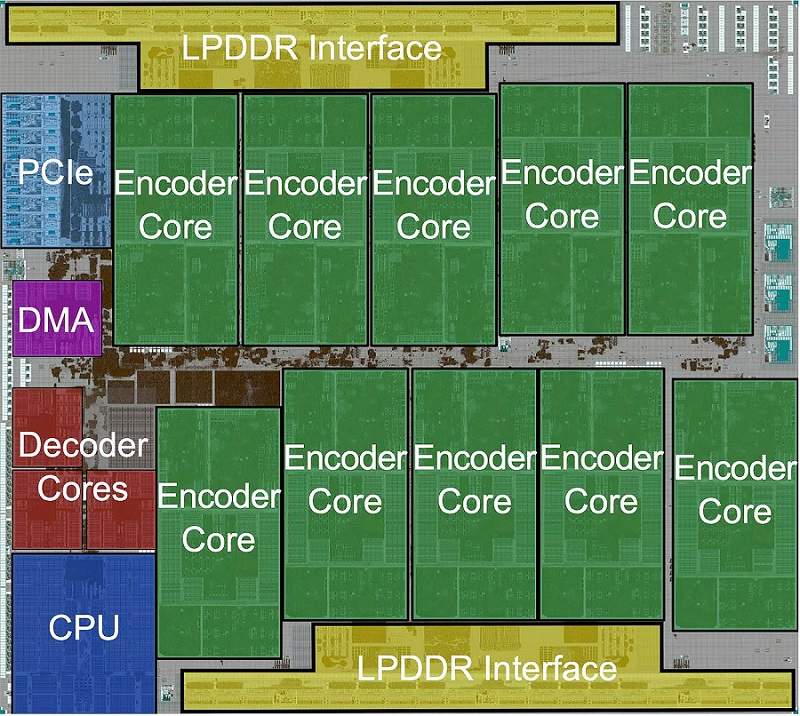

Google ha continuato le sue ambizioni “al silicio” personalizzato creando Argos, una nuova classe di ASIC (Application specific integrated circuit, un circuito integrato creato appositamente per risolvere un’applicazione di calcolo/elaborazione ben precisa) chiamata VCU (Video Coding Unit).

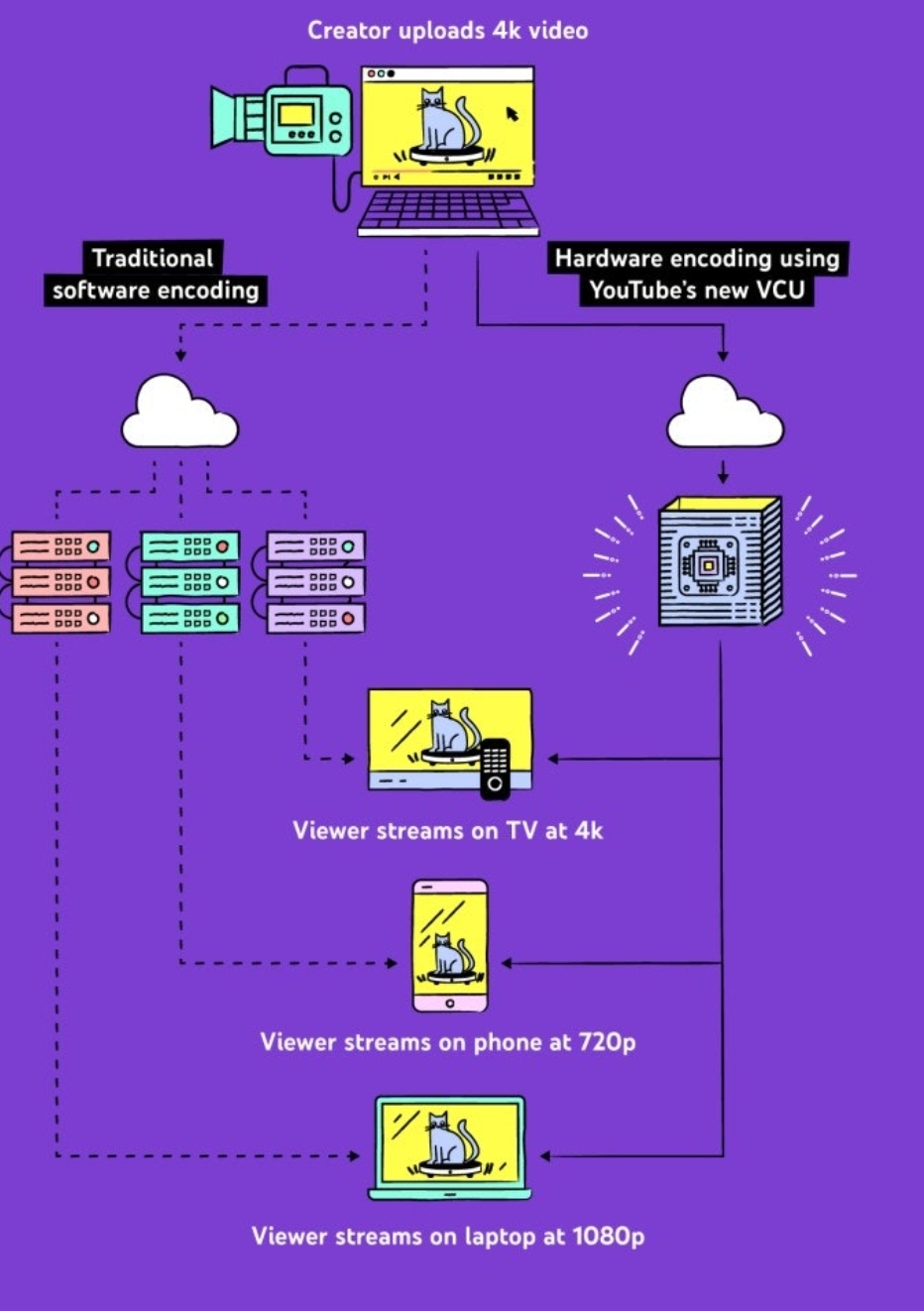

Implementando questo modello personalizzato nei propri data center, Google sostituisce milioni di CPU x86 e migliora la propria offerta di servizi.

Questi processori personalizzati sono in progettazione da diverso tempo e Google si sta già avvicinando all’implementazione della sua VCU di seconda generazione che includerà miglioramenti come il supporto della codifica AV1.

La VCU è progettata specificamente per accelerare i carichi di lavoro video su offerte di prodotti come YouTube, Google Foto, Google Drive e Stadia Game Streaming.

Sebbene vi sia una maggiore richiesta di capacità di condivisione video con risoluzioni maggiori, i miglioramenti nell’elaborazione video sono lenti.

La crescita futura dell’accelerazione video non è sostenibile senza l’adozione di acceleratori hardware specifici del dominio trattato. Google riceve oltre 500 ore di filmati YouTube ogni minuto da maggio del 2019.

Ciò equivale a una quantità gigantesca di dati che devono essere codificati in formati standard, archiviati e trasmessi agli utenti.

Il nuovo silicio personalizzato di Google sostituisce 10 milioni di CPU Intel | Google Argos VPU.

Google prende il video in ingresso e lo codifica a ogni risoluzione visualizzabile in H264. Inoltre, i video più visti sono anche codificati in VP9. VP9 è un codec video più complesso che consente a un file video di essere più piccolo come dimensioni, garantendo la stessa qualità video.

Può anche memorizzare il video alla stessa dimensione ma essere un video di qualità superiore. VP9 consente a Google di risparmiare grandi quantità di larghezza di banda che trasmette in streaming dal proprio data center al consumatore attraverso la propria rete di distribuzione dei contenuti. Questo a sua volta riduce drasticamente i loro costi.

Se Google potesse passare interamente a VP9, potrebbe anche utilizzare meno spazio di archiviazione nell’intera libreria di video archiviati.

Tuttavia, questo codec non ha solo vantaggi, le CPU hanno difficoltà a codificare questo formato e sono quasi 5 volte più lente.

Utilizzando le prestazioni citate, se assumiamo che i server di Google siano utilizzati al 100% (non lo sono), tutti i filmati video di YouTube/Google Foto/Google Drive sono 1080p 30FPS e l’obiettivo è H264, il carico di lavoro richiederebbe ~904.000 CPU Intel Skylake.

Il passaggio a VP9, richiederebbe circa 4.193.000 CPU Intel Skylake.

Se il filmato importato è di qualità superiore, ovvero 4K 60FPS, il numero di CPU richieste per H264 è ~7,205,000 e in formato VP9 richiederebbe ~33.407.000 di CPU.

Quindi il problema è grande e nella logica dell’Advertising, minore il costo di energia, hardware, software e manutenzione, maggiori sono i guadagni, ed in questo caso il costo hardware sarebbe improponibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.