“Fare giocosamente qualcosa di difficile, che sia utile oppure no, questo è hacking” recitava Richard Stallman dell’MIT, un grande hacker del passato.

Partendo proprio da questo assunto, Marvin Berner, creatore di Bruijn, un linguaggio di programmazione basato sul lambda calcolo con gli indici Bruijn, ha presentato la sua nuova e dirompente innovazione.

Si tratta di un linguaggio di programmazione “particolare”, che ha il nome di Birb.

In questo linguaggio, tutto il codice sorgente è costituito esclusivamente da emoji di uccelli. Il progetto è scritto in Haskell ed è disponibile con licenza MIT.

Il linguaggio Birb è Turing complet, dove la logica combinatoria viene spiegata utilizzando combinatori generici, a cui vengono dati i nomi degli uccelli.

Il linguaggio Birb utilizza il principio della programmazione combinatoria, secondo il quale qualsiasi funzione computabile può essere espressa attraverso due combinatori fondamentali.

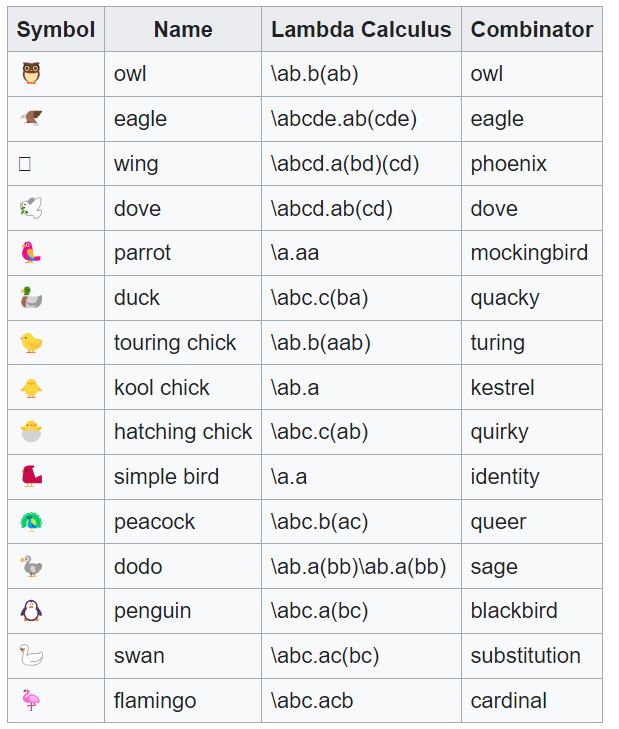

Pertanto, per scrivere programmi in linguaggio Birb, è sufficiente utilizzare il lambda calcolo, in cui i combinatori vengono sostituiti con emoji di uccelli. Ad esempio, l’emoji del gufo rappresenta il combinatore “\ab.b(ab)”, mentre l’anatra rappresenta il combinatore “\abc.c(ba).”

Tutti i caratteri diversi dalle emoji degli uccelli vengono trattati come commenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.