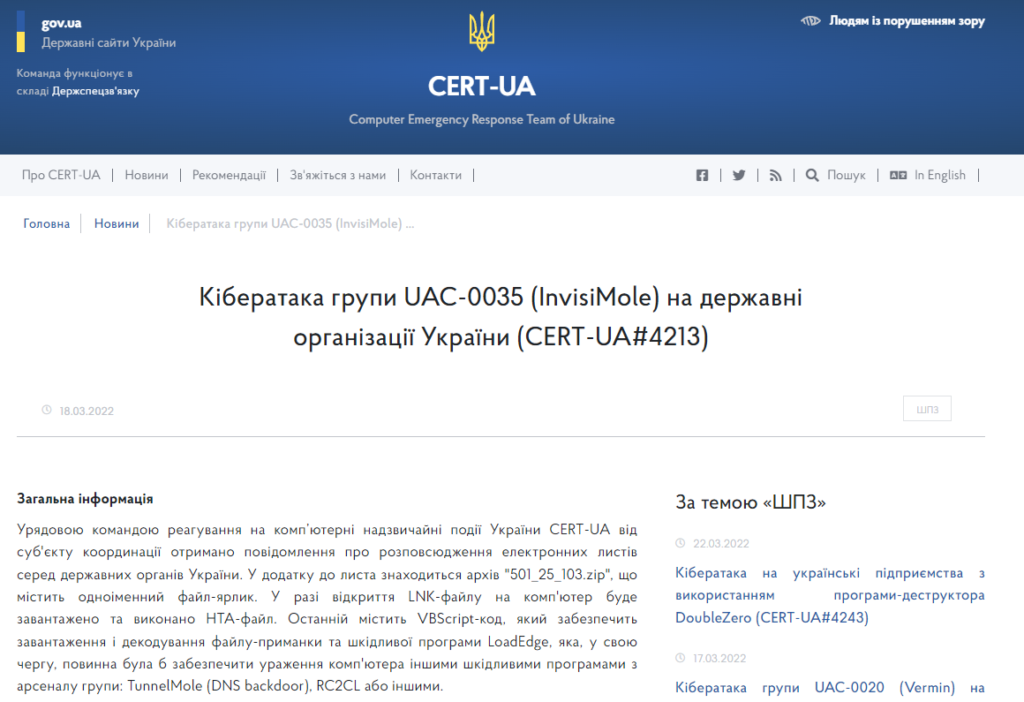

L’Ucraina Computer Emergency Response Team (CERT-UA) ha riferito di campagne di phishing in corso da parte del gruppo di criminali informatici InvisiMole (noto anche come UAC-0035) nei confronti delle organizzazioni ucraine.

Gli hacker stanno distribuendo la backdoor di LoadEdge alle vittime.

Secondo CERT-UA, le e-mail di phishing contengono un archivio 501_25_103.zip e un file di etichetta (LNK).

Quando viene aperto, il file dell’applicazione HTML (.hta) scarica ed esegue lo script VBScript per l’installazione di LoadEdge.

LoadEdge è una backdoor scritta nel linguaggio di programmazione C++. Il malware supporta fileEx, copyOverNw, diskops, disks, download, upload, getconf, setinterval, startr, killr, kill come comandi.

La funzionalità del programma include la raccolta di informazioni sui dischi, il caricamento e il download di file, l’esecuzione di operazioni sul file system e l’eliminazione dei dati.

Una volta che la backdoor ha stabilito una connessione con il server di comando e controllo InvisiMole, altri payload iniziano a essere installati ed eseguiti, inclusi TunnelMole e i moduli backdoor per la raccolta di informazioni RC2FM e RC2CL.

La persistenza è fornita dal file HTA creando una voce nel ramo Esegui del registro di Windows.

InvisiMole è stato scoperto dai ricercatori ESET nel 2018. Gli aggressori sono attivi almeno dal 2013 e sono stati collegati ad attacchi a grandi organizzazioni dell’Europa orientale coinvolte in attività militari e missioni diplomatiche.

Nel 2020, i ricercatori di sicurezza informatica hanno collegato InvisiMole ad APT Gamaredon (noto anche come Armageddon, Primitive Bear e ACTINIUM).

Il gruppo Gamaredon, presumibilmente risulta legato alla Russia, organizza attacchi di phishing contro imprese e organizzazioni ucraine dall’ottobre 2021.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…