Spesso, quando un ricercatore di sicurezza trova un bug software, deve iniziare una serie di ricerche per comprendere se l’azienda ha attivo un programma di “responsible disclosure” (si tratta di un servizio che permette la divulgazione responsabile delle vulnerabilità tra il ricercatore e l’azienda), se ha un bug-bounty, oppure, nel caso peggiore, andare alla ricerca di una mail di supporto di qualsiasi tipo per contattare l’organizzazione in modo responsabile, e comunicarle i bug software rilevati.

Ma finalmente, forse, tutto questo è finito.

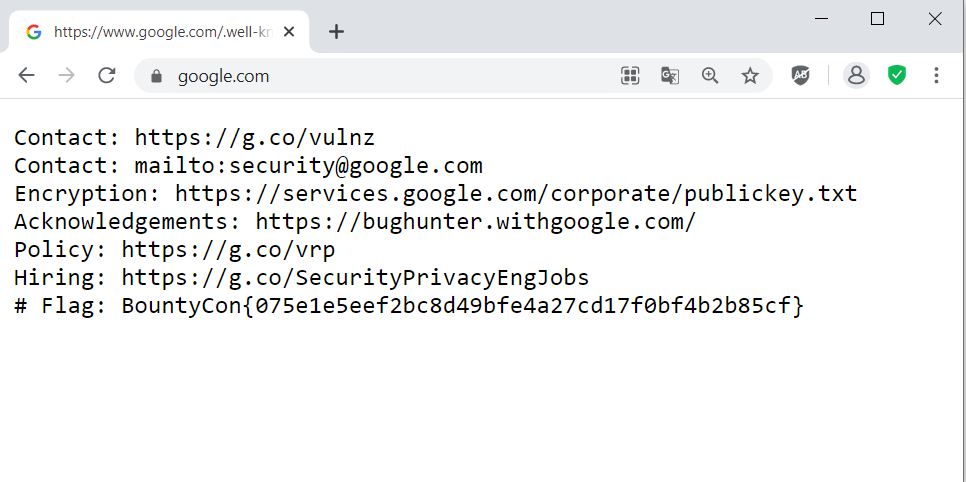

Infatti, è stato definito uno standard dal nome “security.txt”, che non è altro che un file da inserire all’interno della directory “.well-known” (quindi “.well-known/security.txt”), nel quale file saranno presenti tutta una serie di informazioni che permetteranno al ricercatore di sicurezza di instradare al meglio i suoi sforzi, comunicando i bug all’azienda.

In calce, ad esempio, è quanto riportato all’indirizzo https://www.redhotcyber.com/wp-content/uploads/attachments/security.txt relativamente a Big G.

Sull’home page del progetto “security.txt”, precisamente all’interno del sommario, si legge quanto segue:

“Quando i rischi per la sicurezza nei servizi Web vengono scoperti da ricercatori indipendenti che comprendono la gravità del rischio, spesso non hanno i canali per rivelarli correttamente. Di conseguenza, i problemi di sicurezza potrebbero non essere segnalati. security.txt definisce uno standard per aiutare le organizzazioni a definire il processo per i ricercatori di sicurezza per rivelare le vulnerabilità di sicurezza in modo sicuro “.

Infatti lo scopo principale di security.txt è quello di aiutare a rendere le cose più facili per le aziende e i ricercatori di sicurezza quando cercano di proteggere le piattaforme al meglio ed in modo “etico”. Grazie a security.txt, i ricercatori di sicurezza, possono facilmente mettersi in contatto con le aziende in modo veloce.

“security.txt” è attualmente una bozza, la quale è stata inviata per la revisione RFC. Ciò significa che security.txt è ancora nelle prime fasi di sviluppo. Se volete, potete inviare ulteriori contributi all’indirizzo https://github.com/securitytxt/security-txt

Il file security.txt deve avere un tipo di supporto Internet text/plaine deve essere servito su HTTPS, mentre il valore dell’email è un campo facoltativo.

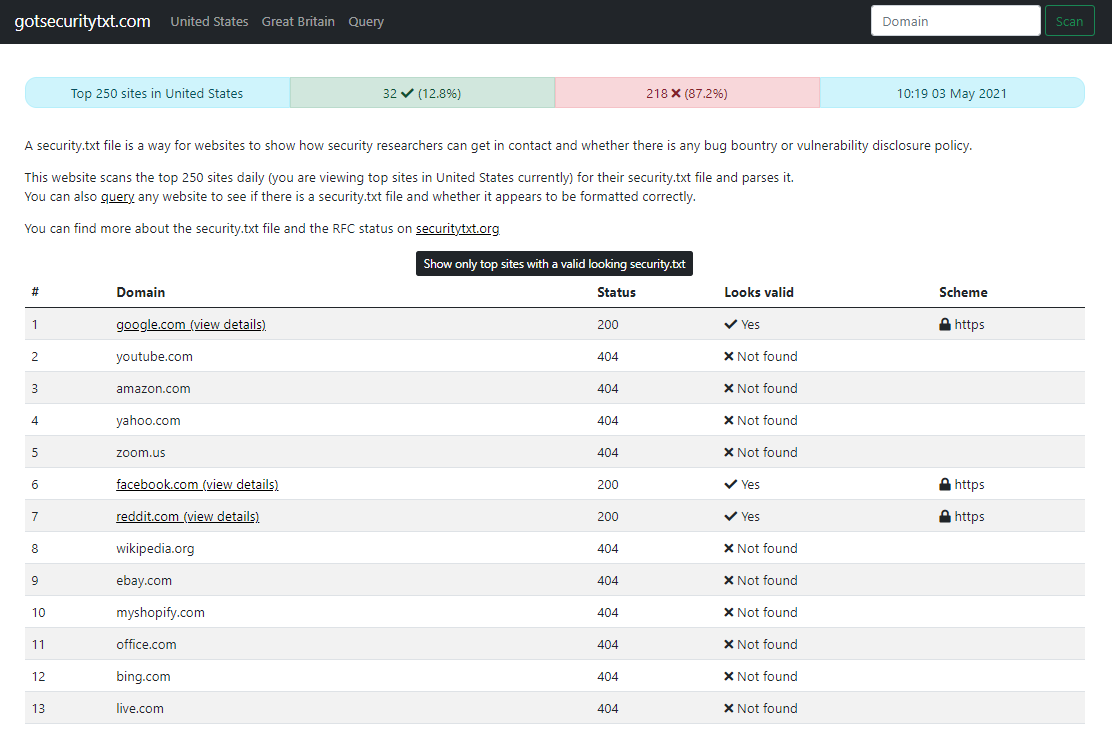

Detto questo, nel mentre questo progetto diventi a tutti gli effetti uno standard, esistono già dei bot che scansionano costantemente i 250 TOP domain degli Stati Uniti D’America, analizzando il loro “security.txt”.

Questo è possibile trovarlo accedendo all’indirizzo https://gotsecuritytxt.com/us

Insomma, Buona caccia a tutti!

Fonte

https://www.redhotcyber.com/wp-content/uploads/attachments/Security.txt

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…