Sebbene la maggior parte dei professionisti della sicurezza nelle organizzazioni statunitensi sia preoccupata per le minacce provenienti dal dark web, una parte significativa di loro continua a non prendere sul serio i rischi posti dalla malavita criminale.

Secondo un recente studio della società KELA, un terzo dei dipendenti responsabili della gestione delle vulnerabilità informatiche non è eccessivamente preoccupato per le minacce derivanti dal dark web.

Più della metà dei professionisti della sicurezza che hanno preso parte al sondaggio ha affermato che non sarebbero sorpresi di trovare i dati privati della propria organizzazione nel dark web. Gli autori del rapporto attribuiscono tali risultati al fatto che le aziende non dispongono degli strumenti per monitorare la criminalità clandestina nel dark web.

Secondo il sondaggio, quasi il 30% degli intervistati ha affermato di non riuscire a trovare i dati sensibili della propria organizzazione sul dark web in caso di fuga di notizie.

Come notato nello studio, tali risultati mostrano che, sebbene gli agenti di sicurezza siano consapevoli del rischio di fuoriuscita, non si considerano in grado di prevenirlo.

Come ha mostrato l’analisi, gli intervistati sono preoccupati per tutti i tipi di dati pubblicati sul dark web. Tuttavia, il 18,7% degli intervistati, ovvero la maggior parte, teme per i dati dei clienti che sono entrati nella rete. La perdita di proprietà intellettuale è arrivata al secondo posto con il 16,7%.

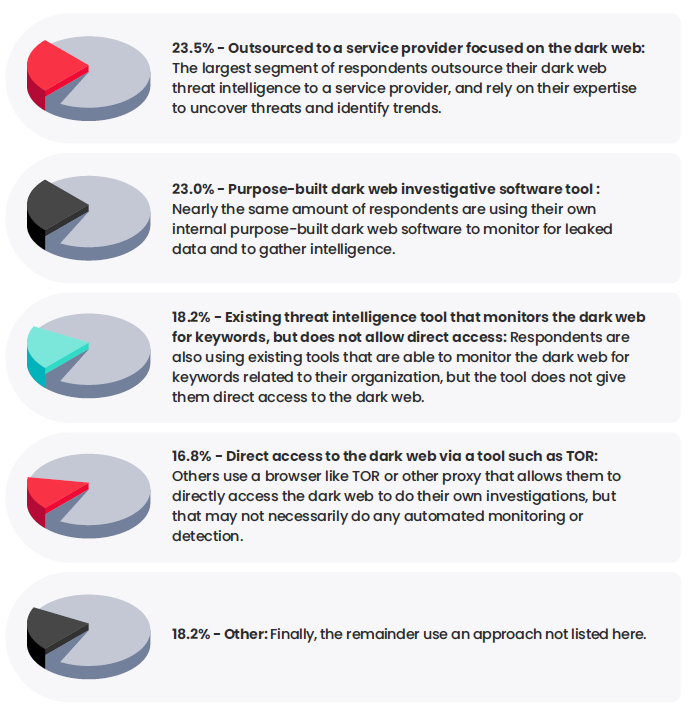

Altri invece utilizzano strumenti di intelligence sulle minacce che tengono traccia delle parole chiave nel dark web senza avere un proprio accesso diretto al dark web, come il browser TOR .

È interessante notare che solo il 41% degli intervistati ha affermato che il proprio programma di sicurezza è efficace per monitorare il dark web. Secondo gli autori del rapporto, la soddisfazione relativamente bassa per i programmi di sicurezza esistenti potrebbe essere dovuta alla scarsa preparazione e ai tentativi delle organizzazioni di tenere il passo con i cambiamenti improvvisi della sicurezza informatica.

Quasi un quinto di coloro che considerano efficaci i propri programmi di sicurezza ha affermato che ciò è dovuto al fatto che gli analisti hanno ricevuto una formazione speciale per condurre indagini sulle minacce dal dark web.

Secondo gli esperti di sicurezza, il problema più grande per il monitoraggio del dark web è la grave mancanza di isolamento del sistema, che mette il sistema a rischio di essere compromesso. Il secondo problema più spesso menzionato dagli intervistati è stata la mancanza di formazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…