Il Comune di Gonzaga è stato colpito dalla cyber-gang dei black hacker di Lockbit 2.0, uno tra i ransomware d’élite più prolifici della scena attuale.

Gonzaga (Gunsàga in dialetto basso mantovano) è un comune italiano di 9000 abitanti della provincia di Mantova in Lombardia. Il loro sito (riportato anche da LockBit), è http://www.comune.gonzaga.mn.it.

Ha dato il nome ad una delle famiglie italiane più illustri e potenti del Rinascimento italiano ed europeo, i Gonzaga, signori di Mantova.

Con Decreto del Presidente della Repubblica in data 6 ottobre 2016 le è stato attribuito il titolo di città.

LockBit ransomware è un malware progettato per bloccare l’accesso degli utenti ai sistemi informatici in cambio di un pagamento di riscatto. Questo ransomware viene utilizzato per attacchi altamente mirati contro aziende e altre organizzazioni e gli “affiliati” di LockBit, hanno lasciato il segno minacciando le organizzazioni di tutto il mondo di ogni ordine e grado.

LockBit funziona come ransomware-as-a-service (RaaS). Gli affiliati depositano del denaro per l’uso di attacchi personalizzati su commissione e traggono profitto da un quadro di affiliazione. I pagamenti del riscatto sono divisi tra il team di sviluppatori LockBit e gli affiliati attaccanti, che ricevono fino a ¾ dei fondi del riscatto.

E’ considerato da molte autorità parte della famiglia di malware “LockerGoga & MegaCortex”. Ciò significa semplicemente che condivide i comportamenti con queste forme consolidate di ransomware mirato ed ha il potere di auto-propagarsi una volta eseguito all’interno di una rete informatica.

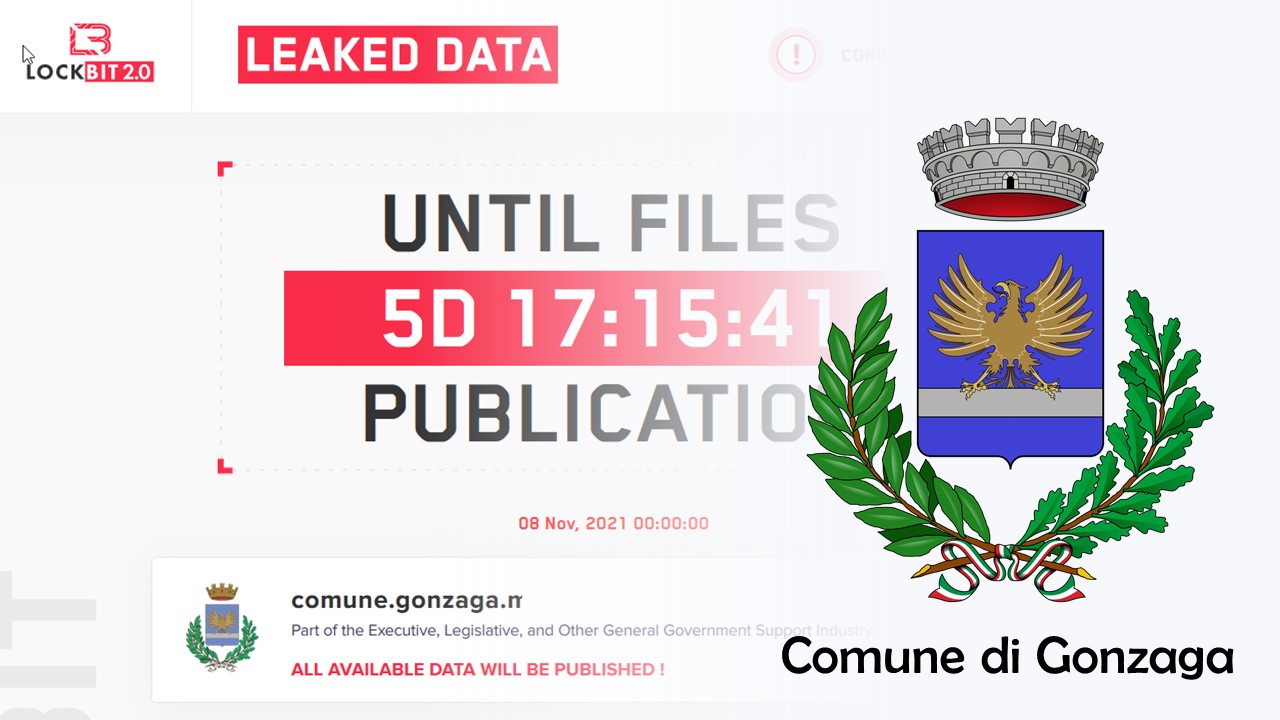

Al momento è stato avviato il consueto “countdown” sul loro DLS (Data Leak Site) con data di scadenza, relativa alla pubblicazione dei dati, prevista per l’8 di novembre.

Arrivati a quella data, i dati precedentemente acquisiti dalla cyber gang, verranno resi pubblici qualora il Comune di Gonzaga, non abbia pagato il riscatto ai criminali informatici.

I criminali informatici hanno trovato un varco all’interno delle infrastrutture esposte su internet del Comune e una volta esfiltrati i dati per permettergli la seconda estorsione, hanno lanciato il ransomware che ha cifrato i dati.

È ipotizzabile che LockBit abbia informato il comune e siano già attive le trattative per la richiesta di riscatto.

RHC rimane in attesa di comprendere meglio gli eventi relativi alla questione e procederemo ad aggiornare il seguente articolo, qualora ci siano novità sostanziali.

Qualora ci siano persone informate della questione, chiediamo di scrivere alla redazione alla mail [email protected].

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…