Avete capito bene. La guerra si fa sempre più serrata contro i criminali informatici e il patch management deve essere fatto sempre più velocemente.

Gli esperti della società Palo Alto Network hanno avvertito che gli hacker iniziano a cercare endpoint vulnerabili già 15 minuti dopo la divulgazione dei dati di un CVE.

Si è scoperto che gli hacker monitorano costantemente i messaggi di fornitori e produttori di software alla ricerca di annunci di nuove vulnerabilità che potrebbero essere utilizzate per l’accesso iniziale alla rete aziendale o per l’esecuzione di codice in modalità remota.

Sfortunatamente, la velocità con cui gli aggressori iniziano a scansionare la rete alla ricerca di nuovi problemi mette gli amministratori di sistema in una posizione difficile, perché non è facile avere il tempo di installare le patch nei 15 minuti trascorsi dalla pubblicazione del bug.

I ricercatori spiegano che le scansioni sono semplici e anche gli aggressori poco qualificati sono in grado di scansionare Internet alla ricerca di endpoint vulnerabili e vendere i risultati della ricerca sul dark web, dopodiché gli hacker più esperti decidono come usarli.

Il report dell’azienda afferma inoltre che entro poche ore dalla prima segnalazione di un bug possono essere rilevati i primi tentativi di sfruttare la vulnerabilità nei sistemi senza patch.

Ad esempio, gli esperti citano CVE-2022-1388, una vulnerabilità critica nell’esecuzione di comandi remoti che interessa i prodotti F5 BIG-IP. Questa vulnerabilità è stata rivelata il 4 maggio 2022 e, appena 10 ore dopo la segnalazione del CVE, gli analisti hanno già registrato 2.552 tentativi di scansionare e sfruttare questo problema.

Allo stesso tempo, secondo Palo Alto Networks, la parte del leone dei tentativi di sfruttamento ricade ancora sui bug più vecchi e non su quelli più recenti.

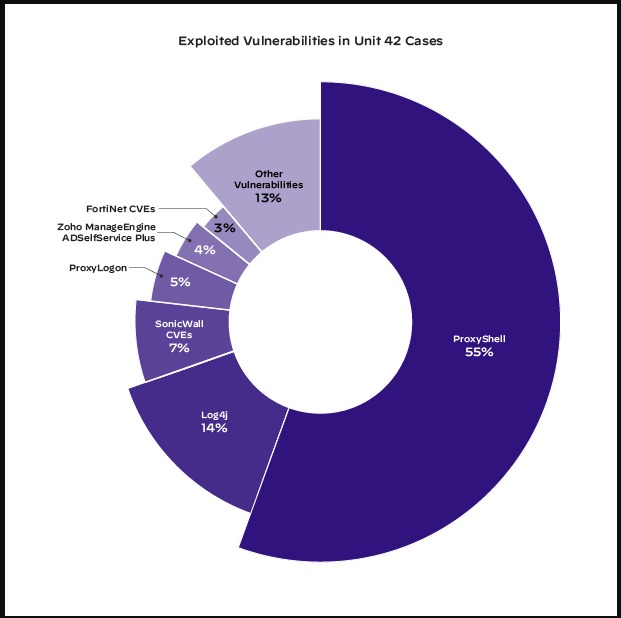

Quindi la vulnerabilità più sfruttata nella prima metà del 2022 è stata la catena di exploit ProxyShell, che rappresentava il 55% del numero totale di tentativi di exploit registrati. ProxyShell combina tre vulnerabilità contemporaneamente, tracciate come CVE-2021-34473, CVE-2021-34523 e CVE-2021-31207.

Al secondo posto c’è il problema Log4Shell con il 14% del numero totale di tentativi di sfruttamento e l’elenco continua con vari CVE nei prodotti SonicWall – 7%, ProxyLogon – 5%, nonché RCE in Zoho ManageEngine ADSelfService Plus, che è stato utilizzato nel 3% dei casi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.