IntelBroker colpisce ancora, ha annunciato la vendita di accesso non autorizzato di due importanti aziende americane, ciascuna con entrate arrivano a centinaia di miliardi. Questo annuncio è stato reso pubblico attraverso un post su un forum del dark web, BreachForums, noto per la vendita di dati illeciti e servizi di hacking.

Il threat actor è in grado di ottenere e offrire accessi a sistemi di alto profilo, rendendolo una minaccia per le aziende, utilizza inoltre tattiche di doppia estorsione, minacciando di divulgare pubblicamente i dati rubati.

Secondo IntelBroker, l’accesso offerto include una vasta gamma di sistemi e risorse sensibili, tra cui:

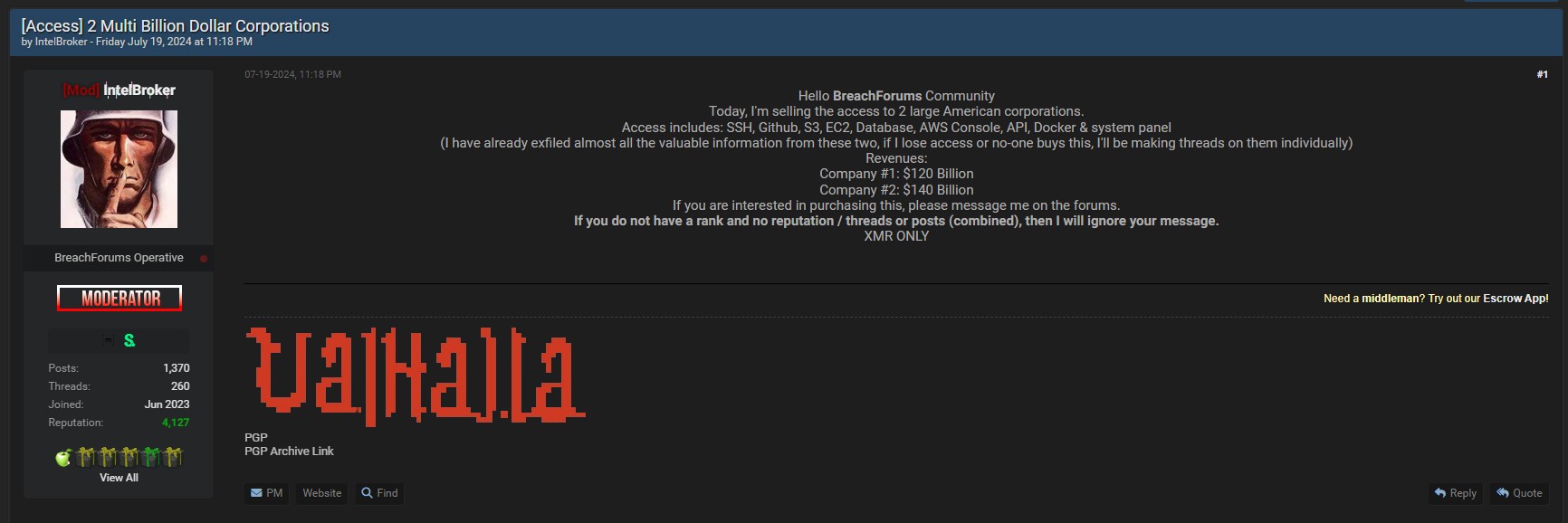

Immagine del post rinvenuta nel Dark Web

Inoltre, il venditore afferma di aver già estratto una quantità significativa di informazioni preziose da queste aziende e nel caso dovesse perdere l’accesso ai sistemi compromessi o non riuscire a vendere le credenziali, ha minacciato di rendere pubbliche informazioni riservate delle due aziende coinvolte.

Questa strategia di “doppia estorsione” comporta la divulgazione di dati sensibili e dettagli sui sistemi aziendali compromessi su forum pubblici o del dark web. Una tale azione potrebbe causare gravi danni reputazionali e finanziari alle aziende coinvolte, mettendo a rischio la fiducia dei clienti e degli investitori. Inoltre, la pubblicazione dei dati potrebbe facilitare ulteriori attacchi da parte di altri threat actor, aumentando così il rischio e i danni potenziali per le aziende stesse. Questa minaccia è utilizzata come leva per esercitare pressione sulle aziende compromesse e sui potenziali acquirenti, al fine di massimizzare il profitto per il cybercriminale.

IntelBroker ha specificato che le transazioni saranno effettuate esclusivamente tramite Monero (XMR), una criptovaluta nota per le sue caratteristiche di privacy. Inoltre, solo gli utenti con reputazioni e ranghi consolidati all’interno della comunità BreachForums saranno considerati per l’acquisto dell’accesso.

Le aziende coinvolte sono leader nei rispettivi settori, con entrate significative che ne fanno obiettivi di alto profilo:

Queste cifre sottolineano la gravità della violazione, poiché le aziende di tali dimensioni possiedono dati e risorse critiche che sono essenziali per le loro operazioni quotidiane. Una compromissione di questa portata non solo minaccia la loro sicurezza interna, ma ha anche il potenziale di destabilizzare le relazioni con clienti, fornitori e investitori.

Le implicazioni economiche della violazione sono significative. La divulgazione di dati sensibili potrebbe compromettere la fiducia degli investitori e dei partner commerciali, con effetti negativi sul valore azionario e sulla reputazione dell’azienda. Inoltre, le aziende coinvolte potrebbero affrontare elevati costi per il recupero dei dati, la protezione dei sistemi e la gestione delle crisi. Le sanzioni legali e regolamentari rappresentano un ulteriore rischio, con multe potenzialmente onerose per la mancata protezione delle informazioni. Infine, una violazione di tale portata potrebbe influenzare l’intero settore, spingendo concorrenti e partner a rivedere le loro politiche di sicurezza e le relazioni contrattuali.

L’ampiezza dell’accesso offerto solleva preoccupazioni critiche, tra cui:

Questo annuncio ha evidenziato l’urgenza di rafforzare le misure di cybersicurezza all’interno delle grandi aziende e ha sottolineato la necessità di monitorare proattivamente i forum del dark web per prevenire “sfruttamenti”. È fondamentale che le aziende coinvolte valutino l’impatto potenziale e adottino azioni immediate per mitigare i rischi associati all’accesso compromesso.

La vendita degli accessi da parte di IntelBroker rappresenta una minaccia significativa, le organizzazioni devono rimanere vigili e proattive nel rispondere rapidamente per proteggere i loro beni critici e mantenere l’integrità operativa.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…