Come abbiamo riportato recentemente, un attacco informatico di tipo ransomware si è imbattuto sulla Cassa Nazionale di Previdenza ed Assistenza a favore dei Ragionieri e Periti Commerciali (CNPR).

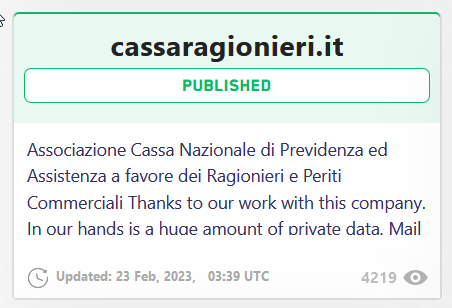

A rivendicarlo è stata la famigerata cyber gang LockBit, che abbiamo intervistato a suo tempo e che costantemente e ricorrentemente viola organizzazioni italiane.

Nello specifico, il countdown era stato fissato alla data del 12 febbraio 2022. Allo scadere del countdown, LockBit pubblica i dati presenti nelle infrastrutture IT, sottratti dalla cyber gang durante l’attacco.

Ricordiamo che in precedenza, Cassa Ragionieri aveva emesso un comunicato, il 13/02/2023 (un giorno prima della data del rilevamento del ransomware riportata in un altro comunicato stampa), dove veniva riportato che era stato “Risolto il blocco dei sistemi che ha creato disagi nei giorni scorsi“.

Al momento della rivendicazione, LockBit aveva pubblicato una serie di samples per attestare che l’accesso alla rete dell’organizzazione è avvenuta con successo. Tali dati contenevano una serie di informazioni sensibili, come le carte di identità di alcune persone.

Successivamente LockBit, aveva posticipato il suo countdown fissato in precedenza alla data del 23 Febbraio alle 15:26 (ora UTC) ad una nuova data, ovvero al 25 febbraio alle ore 00:35.

Siccome ci sono arrivate diverse email in redazione da parte di persone preoccupate della pubblicazione dei dati, abbiamo voluto andare a comprendere l’entità dei dati sottratti.

Ma alla data del 25 di febbraio, accedendo sul sito di LockBit, il link messo a disposizione dalla gang non funzionava correttamente. Oggi, a distanza di 3 giorni il tutto sembra essere stato ripristinato con una nuova veste grafica.

Nota Bene: l’accesso alle Darknet è praticabile da qualsiasi persona che sappia utilizzare normalmente un PC. Questo è importante portarlo all’attenzione in quanto molti sostengono il contrario, spesso nei comunicati dopo la pubblicazione dei dati delle cybergang ransomware.

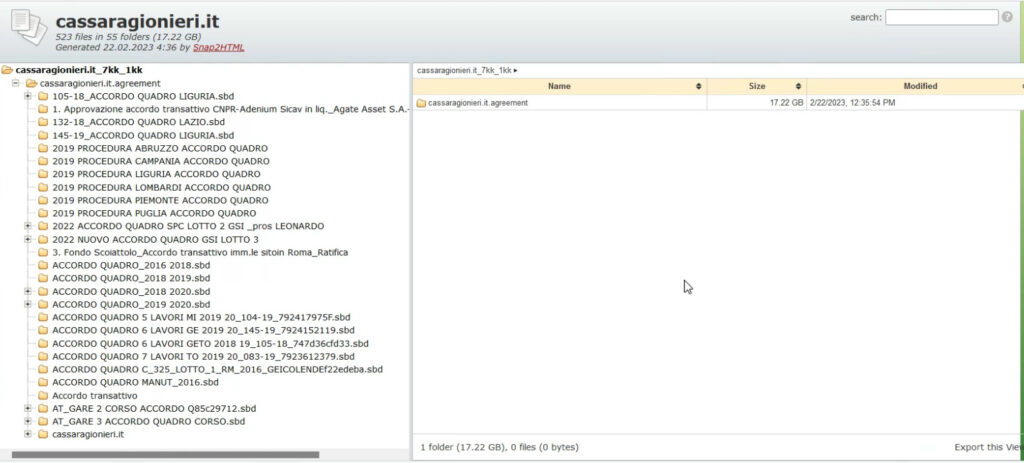

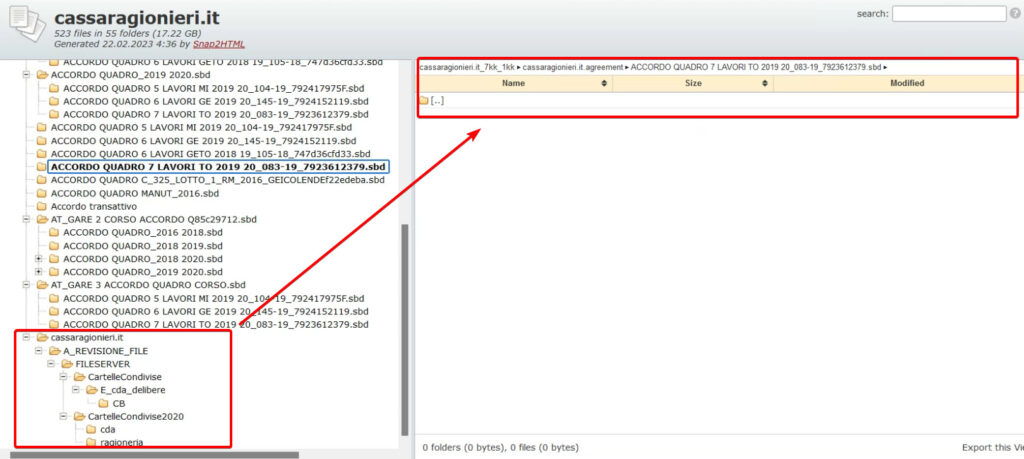

Accedendo all’interfaccia grafica di LockBit, abbiamo rilevato dei dati ben organizzati in differenti cartelle.

Sono stati pubblicati una serie di Accordi Quadri, Delibere ed informazioni, Procedure, ma nulla di sensibile rispetto a quanto era stato pubblicato nei samples in precedenza.

Infatti, all’interno della prima rivendicazione di LockBit, erano presenti documenti di identità, bilanci, rubriche e altro ancora che non è stato riportato sul sito di LockBit. Infatti molte directory sono risultate vuote, come ad esempio le directory afferente al web server del dominio internet dell’azienda.

In sintesi, sembrerebbe che una parte dei dati non siano stati pubblicati dalla Cyber-gang e che quindi siano stati mantenuti privato.

Siccome le gang ransomware, cercano sempre di “monetizzare”, alle volte tali dati, qualora siano di interesse, possono essere rivenduti ad altri criminali informatici oppure svolte delle aste private.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…